Hello there, ('ω')ノ

ブラインド XSS から SSRFを。

脆弱性:

ブラインド XSS

SSRF

記事:

https://akashc99.medium.com/blind-xss-to-ssrf-e2bc579976d

今回は、バグ ハンティング中に、PDF ドキュメントの生成を。

可能にするアプリケーション内の機能に出会い。

ユーザ入力が生成された PDF ドキュメントに反映されたので。

HTML と XSS ペイロードを挿入してみることにして。

XSSHunter というよく知られたツールを使用して。

ブラインド クロスサイト スクリプティングの脆弱性を見つけ。

驚いたことに、自分のペイロードはすぐに実行され。

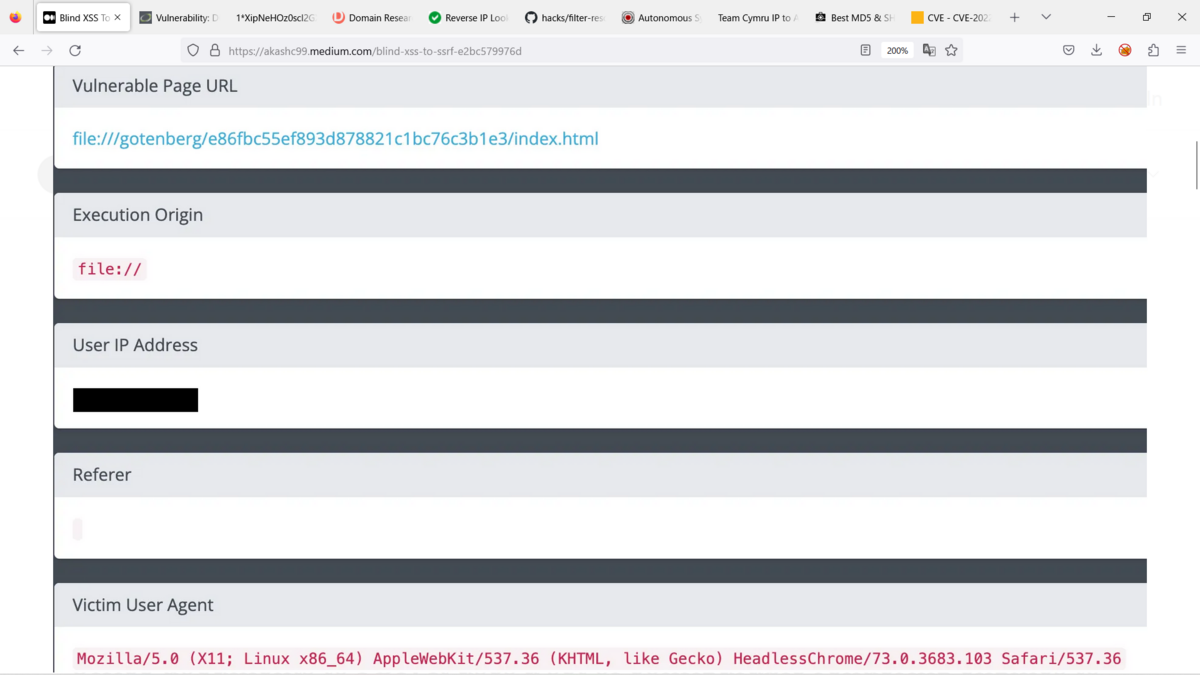

スクリーンショットと次の詳細を XSSHunter で取得できて。

さらに調査した結果、ペイロードがファイル パスで実行されていたことが判明し。

「file:///gotenberg/e86fbc55ef893d878821c1bc76c3b1e3/index.html」

Gotenberg は、HTML、Markdown、および Office ドキュメントを。

PDF に変換するためのオープンソース API で。

設定可能なレンダリング エンジンのセットを使用して。

入力ドキュメントを PDF ファイルに変換して。

Gotenberg パーサは、Gotenberg のコンポーネントであり。

入力ドキュメントを受け取り、それをエンジンで。

レンダリングできる形式に変換して。

さらにテストを行った結果、Gotenberg パーサーがサーバ側の。

リクエスト フォージェリ攻撃に対して脆弱であることがわかり。

src が「file:///etc/passwd」に設定された iframe を含むペイロードを正常に実行でき。

これにより、「/etc/passwd」ファイルの内容を表示できて。

このタイプの脆弱性により、攻撃者は、ファイル システムを。

通過できるようにファイル パスを操作することで。

サーバ上の機密ファイルにアクセスでき。

これにより、機密情報が公開されたり。

システムが完全に侵害される可能性さえあって。

Best reagards, (^^ゞ