Hello there, ('ω')ノ

素晴らしい週末のハック (8,000 ドル相当)を。

脆弱性:

SQL インジェクション

IDOR

保存された XSS

記事:

https://infosecwriteups.com/a-great-weekend-hack-worth-8k-9bfda8ab65b9

下記が今回、見つけたバグで。

SQL インジェクション

保存された XSS

IDOR (読み取り専用)

SQL インジェクション:

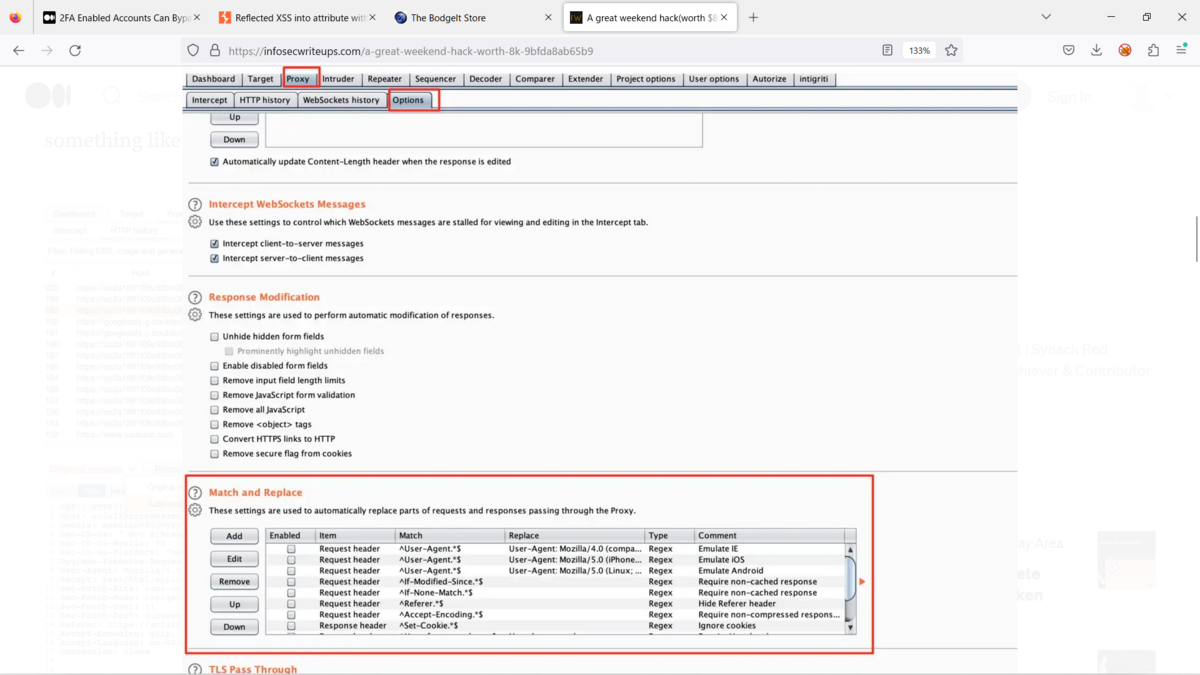

これらの SQL インジェクションは、Burp Suiteの MATCH & REPLACE 機能から。

見つけたエラー ベースの SQL インジェクションで。

それが何かわからない場合は、次のようになり。

ここで、ご覧のとおり、param 値と他の多くのものを定義して。

目的の入力に一致させて置き換えることができ。

たとえば、パラメータ値を変更する必要があるパラメータ値の項目を追加し。

test > test' で結果が得られて。

match and replace がそれを見つけると、Burp自体で別の反応を見ることができ。

詳細については、次のようになり。

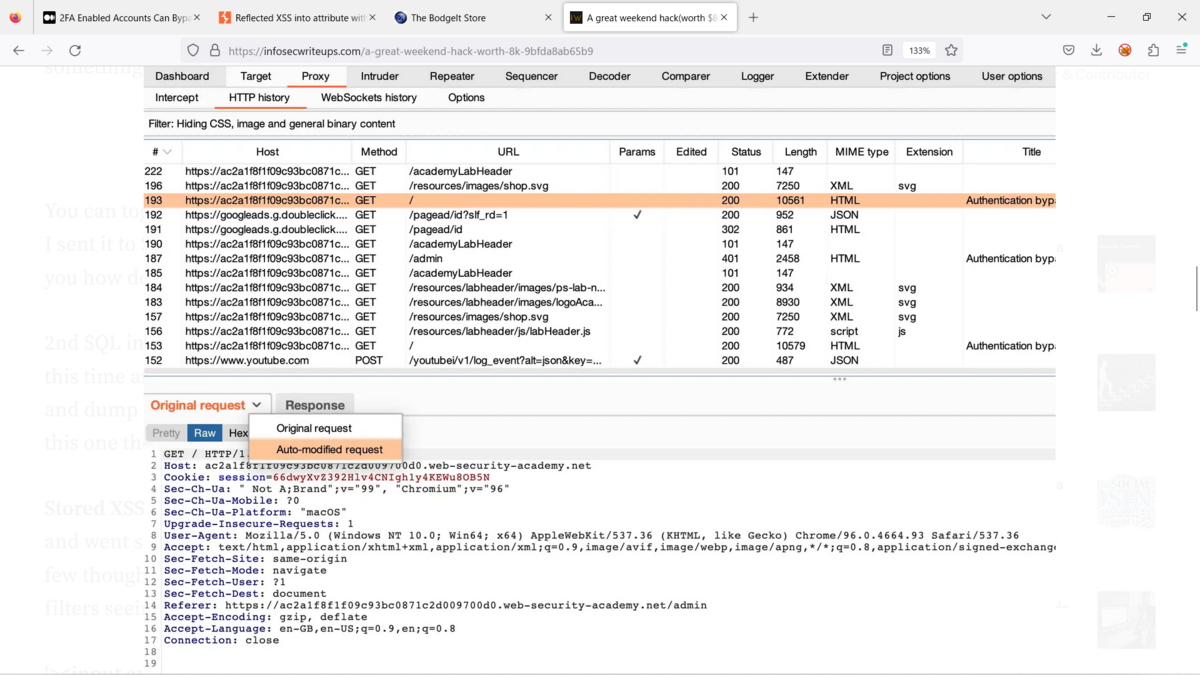

リクエストを切り替えると、結果が得られ。

その後、それを SQLmap に送信したところ、そこからデータを取得でき。

どのように見えるかを説明する必要はなく。

2 回目の SQL インジェクションも同じように発生し。

今回は test の代わりに test'' を追加しただけで、さらにエスカレートして。

データをダンプできる別のエンドポイントで発生して。

ただし、このために複数の非常に才能のある SRT と連絡を取る必要があって。

保存された XSS:

それらのうちの 2 つを取得し、両方を獲得し。

これらの XSS は非常に単純で、まっすぐ進み。

入力フィールドでこのペイロードを 2 回使用する必要があり。

いくつか試してみましたが、うまくいきませんでしたが、これはうまくいって。

JS出力を見ていくつかのフィルタをバイパスする必要があり、それが反映されて。

‘><input autofocus onfocus=alert(1)>

これは 2 回発生し、autofocus 属性を使用して JS を反映する有名な XSS であるため。

同じペイロードの XSS が 30 ~ 35 件以上報告されていると思われて。

IDOR:

ID が変わった他の人のデータを見ることができ。

2 か所で見つかりましたが、受け入れられたのは 1 つのレポートだけで。

IDOR はかなり一般的であり、今でもあちこちで見られ。

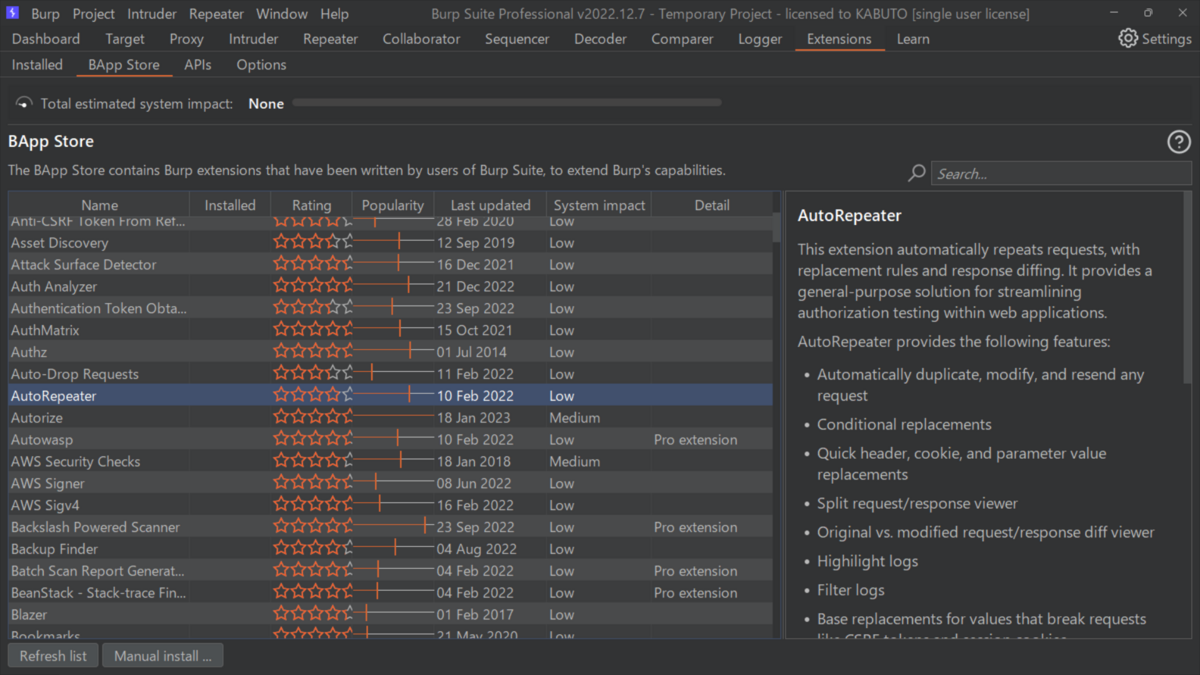

これには、Burpの拡張機能である AutoRepeater を使用し。

これには、ものを一致させて置き換えるオプションもあって。

ヒント:

マッチングと置換機能を使用して、バウンティでゲームを自動化し。

最も重要なことは次のとおりで。

ここには新しいものは何もありませんでしたが、そこから得られるものは。

時間をかけてすべてをチェックすることで。

Best regards, (^^ゞ