Hello there, ('ω')ノ

Uber.com でリダイレクト スキャナーを開くを。

脆弱性:

オープンリダイレクト

記事:

https://medium.com/bugbountywriteup/open-redirect-scanner-c72cd60d0bf

オープン リダイレクト スキャナとは、Web アプリケーションが

信頼できない入力を受け入れると、検証されていないリダイレクトと

転送が発生する可能性があり、Web アプリケーションが信頼できない入力に

含まれる URL にリクエストをリダイレクトする可能性があり。

悪意のあるサイトへの信頼できない URL 入力を変更することで、

攻撃者はフィッシング詐欺を開始し、ユーザの資格情報を盗む可能性があって。

変更されたリンク内のサーバ名は元のサイトと同一であるため、

フィッシングの試みはより信頼できるものになる可能性があり。

未検証のリダイレクトおよび転送攻撃は、アプリケーションの

アクセス制御チェックに合格する URL を悪意を持って作成し、

通常はアクセスできない特権機能に攻撃者を転送するために使用されることもあり。

参考:

https://www.owasp.org/index.php/Open_redirect

スキャナ:

uber への調査中に、最終 URL の宛先へのジャンプを表示するリクエストの

トレースをスキャンし、uber ドメインのリストが他の外部サイトへの

リダイレクトを強制できるかどうかを確認するツールが必要で。

数行のコードで、Python がこれに対する最良の解決策で。

オープンリダイレクトが危険なのは、攻撃者は URL を送信してユーザを

悪意のあるサイトに強制的にリダイレクトしたり、

悪意のあるスクリプトを実行したり、機密データをフィッシングしたりする

可能性があるからで。

スキャナは、uber サブドメインのオープン リダイレクトを検出し、

www.yahoo.com サイトを強制的に読み込む方法を示し。

この問題は報告されたが、Uber はユーザーにとってリスクがないと考え

て修正しないと決定して。

ワークスはどうか。

ドメインに脆弱性がある場合、スキャナは 303 エラー コードを表示して。

攻撃:

たとえば、uber のこのドメインはリダイレクト ⇨ https://trip.uber.com/ を

開くのに脆弱で。

この悪質な URL をペイロード ⇨ https://trip.uber.com//yahoo.com/%2F.. とともに

ユーザに送信すると、ユーザは yahoo.com サイトにリダイレクトされて。

利用可能なエンコードを使用してユーザを騙すために URL を

無効にすることができて。

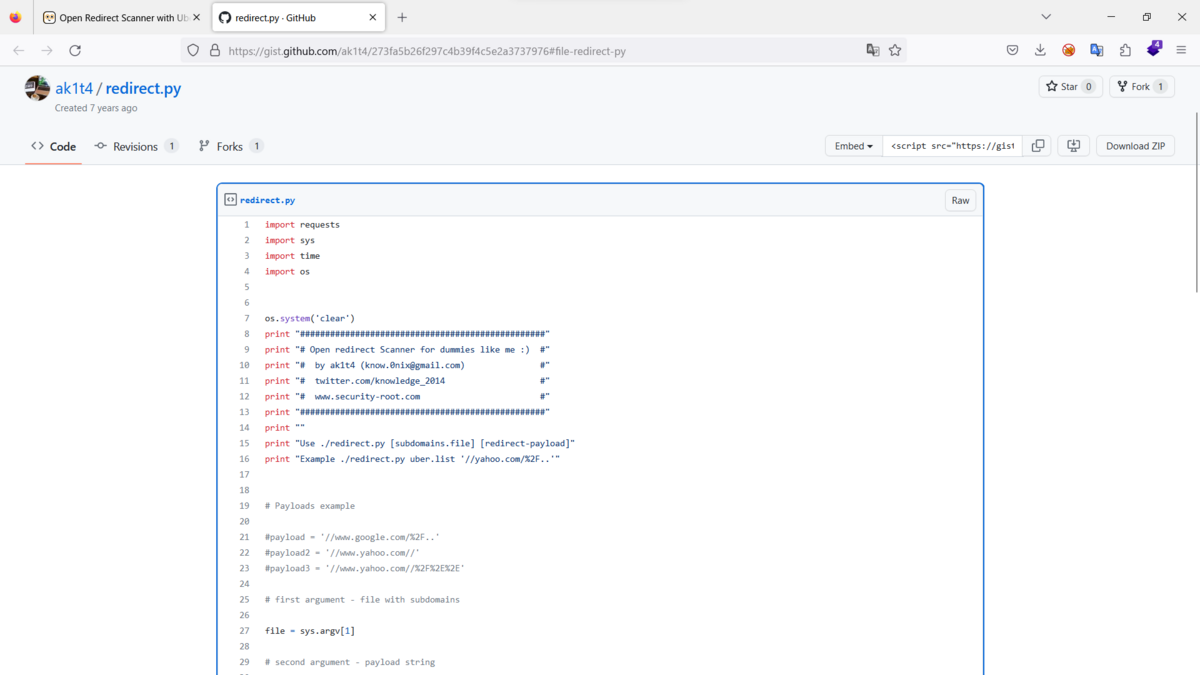

コード:

これは、最終宛先へのリクエストを追跡し、オープンリダイレクトが

機能するかどうかを確認するために作成したPythonコードで。

基本的にスキャナはサブドメインのリストをロードし、最終 URL に

ペイロードを追加して、どこに行くかを確認して。

https://gist.github.com/ak1t4/273fa5b26f297c4b39f4c5e2a3737976#file-redirect-py

Best regards, (^^ゞ