Hello there, ('ω')ノ

サブドメインテイクオーバーからオープンリダイレクトへを。

脆弱性:

サブドメインの引き継ぎ

オープンリダイレクト

記事:

そのプログラムの対象範囲には約 6 つのドメインがあったので、

それぞれの Web サイトを開き始め。

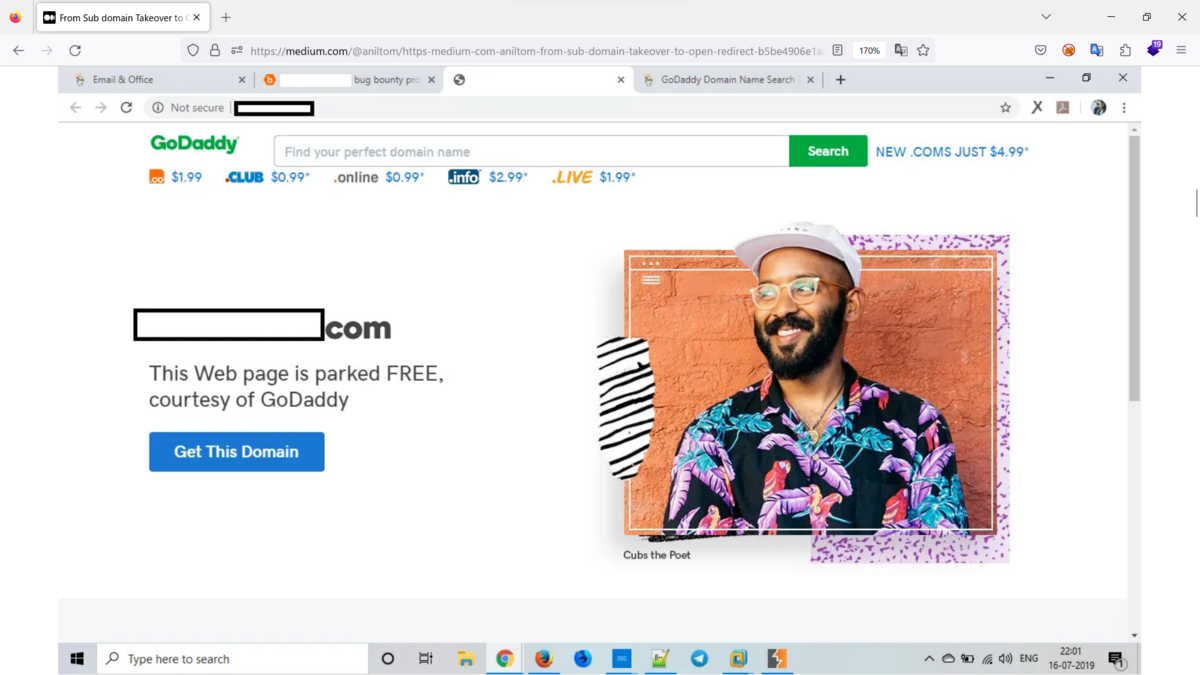

チェックしていると、ある Web サイトがこの Godaddy Web ページに

アクセスしていることがわかり。

このページを見たとき、サブドメインの乗っ取りを思って。

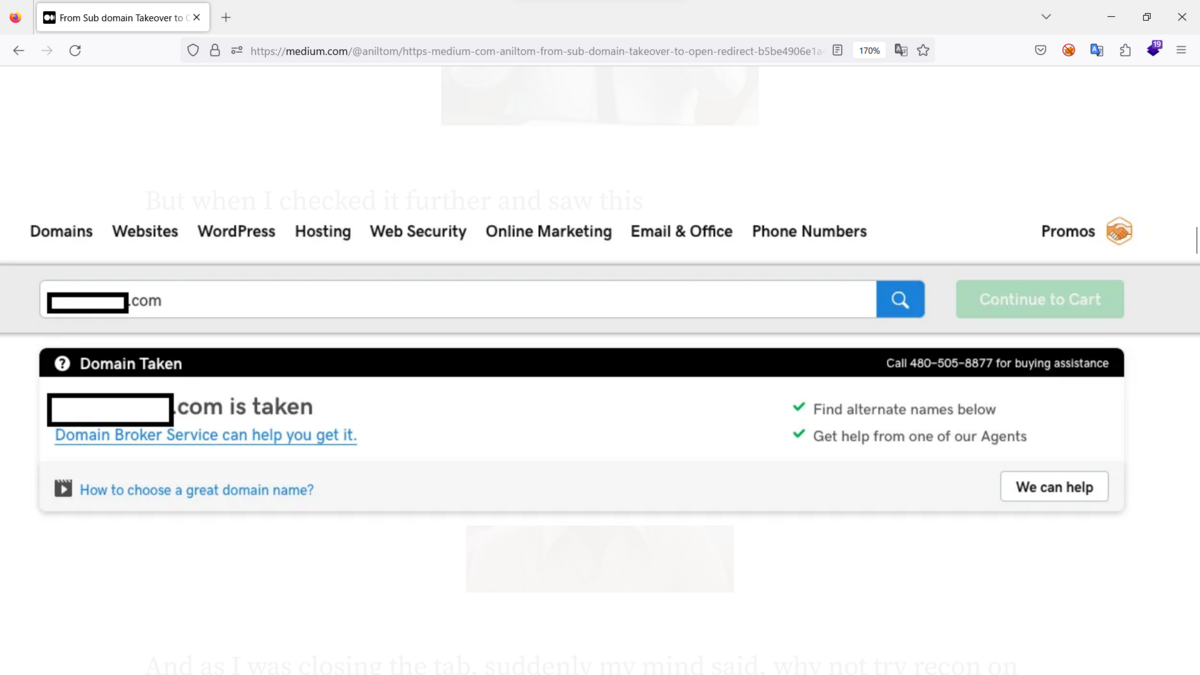

しかし、さらに調べてこれを見たとき、

期限切れではなく、サブドメインの引き継ぎは不可能で。

そしてタブを閉じているときに、突然、この Web サイトで偵察を

試してみてはどうだろうかと思い。

そこで、https://lookup.icann.org/lookup を使用してドメイン名登録データの

検索を確認したところ、それが会社自体によって所有されていることがわかり。

そこで、ドメインに対して dirsearch を実行しましたが、何も見つからず。

次に、この Web サイトに オープンリダイレクトの脆弱性があるかどうかを確認して。

オープンリダイレクトの脆弱性とは基本的に大きな影響を与える脆弱性ではなく。

Web アプリケーションは外部サイトへのリンクを指定するユーザ制御の入力

を受け入れ、そのリンクをリダイレクトで使用し。

これにより、フィッシング攻撃が簡素化されて。

オープン リダイレクションは、最新の Web アプリケーションにおいて

依然として活発な脅威であるため、2013 年と 2010 年の OWASP トップ 10 に

リストされていて。

両方のリストで 10 位でオープン リダイレクトは、脆弱な Web ページが、

ユーザを侵害する可能性のある信頼できない悪意のあるページに

リダイレクトされるときに発生して。

オープン リダイレクト攻撃には通常、フィッシング攻撃が伴い。

これは、変更された脆弱なリンクが元のサイトと同一であるため、

フィッシング攻撃が成功する可能性が高くなって。

ターゲットの名前は redact.com だったとすると URL を

https://redact.com//google.co.in/ に変更して実行すると、

予想どおり https://google.com にリダイレクトされて。

Best regards, (^^ゞ