Hello there, ('ω')ノ

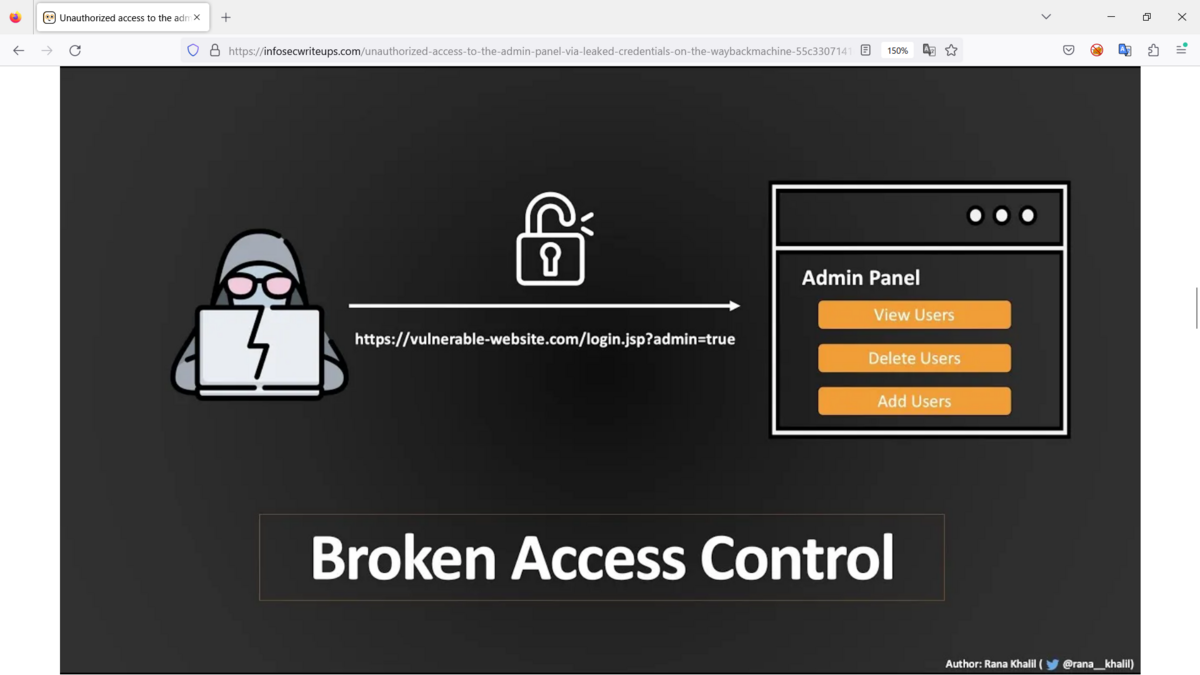

WayBackMachine で漏洩した認証情報による管理パネルへの不正アクセスを。

脆弱性:

情報開示

記事:

infosecwriteups.com/unauthorized-access-to-the-admin-panel-via-leaked-credentials-on-the-waybackmachine-55c3307141c6

今回は、管理パネルを簡単にバイパスできる管理パネルのバイパス方法について。

Wayback Machine の能力と、それが有名な銀行の隠れたエンドポイントを発見し

XSS を悪用するのにどのように役立ったかに気づき。

その記事は次のとおりで。

偵察の部分について。

プログラムは、target.com ドメインがスコープ内にあることを指定し、

サブドメインの列挙後、サブドメインの 1 つのディレクトリのファジングを開始し、

最終的に特定のパスに到達し。

目的のパスを開くと、このパスにアクセスするためのユーザ名とパスワードを

要求するメッセージが表示され、これは GET Base パラメーターとして受信され。

Google、Wayback Machine、GitHub、およびすべてのインデックスの検索を

開始しましたが、機密情報が見つかる可能性があると思われる、

target.com ドメイン内のこの特定のパスを直接指すものは見つからず。

Google で検索していると、サブドメインのソースを使用していると思われる

サイトをいくつか見つけましたが、これらのドメインは対象外で。

テストするために、範囲外のドメインのディレクトリを開いてみて。

そのうちの 1 つでは、Wayback Machine 拡張機能がアクティブになり、

いくつかのアーカイブされたパスが検出されて。

アーカイブされたパスを開くと、いくつかのユーザ名、パスワード、

特定のエンドポイントが見つかり。

スコープ内のサブドメインでそれらを置き換えたところ、

そのうちの 1 つが正しく動作し、管理パネルにアクセスできるようになって。

Best regards, (^^ゞ