Hello there, ('ω')ノ

XSSからbase64でエンコードされたJSONを。

脆弱性:

XSS

記事:

https://apth3hack3r.medium.com/xss-through-base64-encoded-json-4b0d96e5ccd4

ターゲットをtarget.comと仮定して。

スコープ内にサブドメインが1つしかなくて、sub.target.comと呼ぶことに。

これで、sub.target.comにアクセスすると、下記ににリダイレクトされて。

sub.target.com/members/index.php

ログイン後、ベースURLはsub.target.com/members/modules/のようになって。

次に上記のベースURLだけでなく、一般的なphpファイル名wordlistを使用して。

このsub.target.com/をファズして次のような興味深いエンドポイントを見つけて。

sub.target.com/i.php

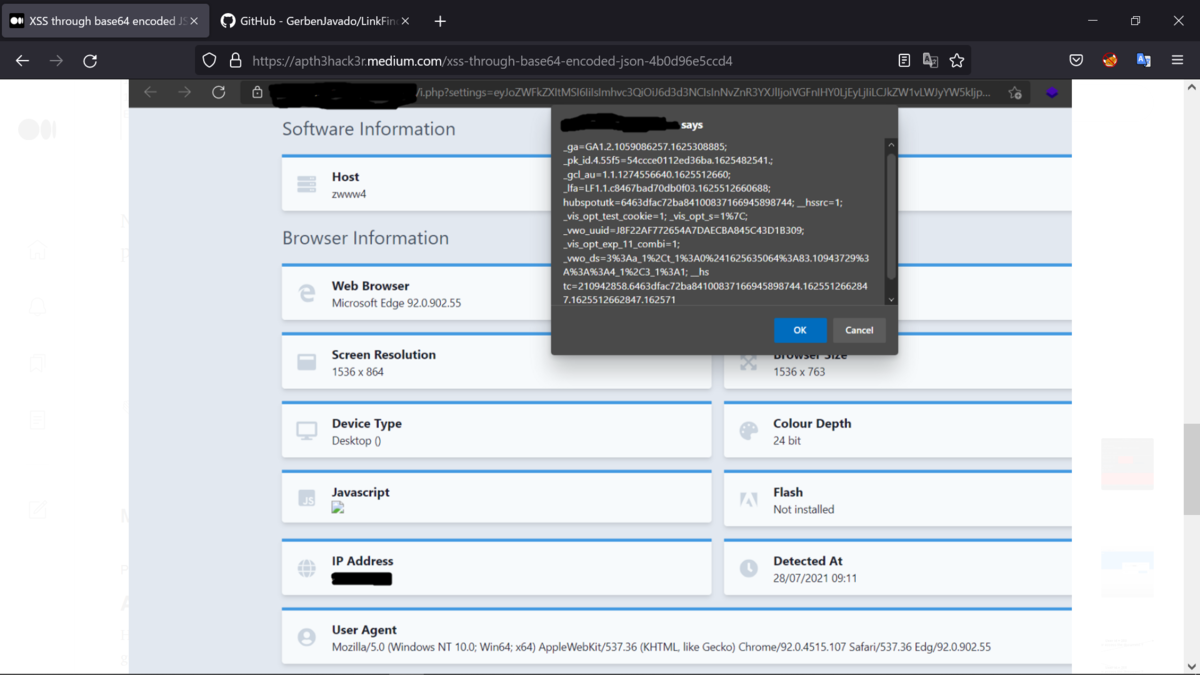

下記が、ターゲットエンドポイントで。

ページの下部にある「settings」と呼ばれるGETベースURLパラメータを確認できて。

これは、base64でエンコードされたJSONを使用しているようで。

デコードされたJSONの値の一部にHTMLを入力し。

base64にエンコードして戻すことに。

ここで、URL into settingsパラメーターで上記のJSONのbase64エンコード値を。

使用して、XSSポップアップを取得できて。

Best regards, (^^ゞ