Hello there, ('ω')ノ

保存されたXSSへのオープンリダイレクトの物語を。

脆弱性:

保存されたXSS

オープンリダイレクト

記事:

https://medium.com/@tushar.tilak.sharma/a-tale-of-open-redirection-to-stored-xss-6ad426ae9d43

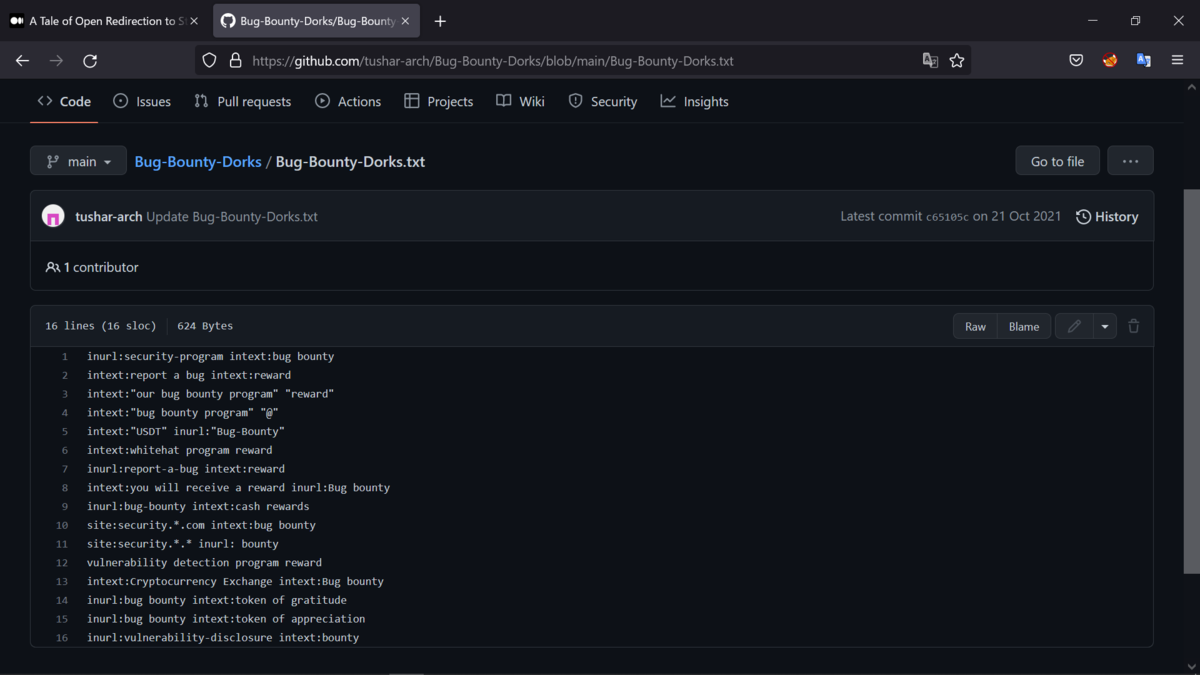

今回は、下記のDorksを通して見つけて。

https://github.com/tushar-arch/Bug-Bounty-Dorks

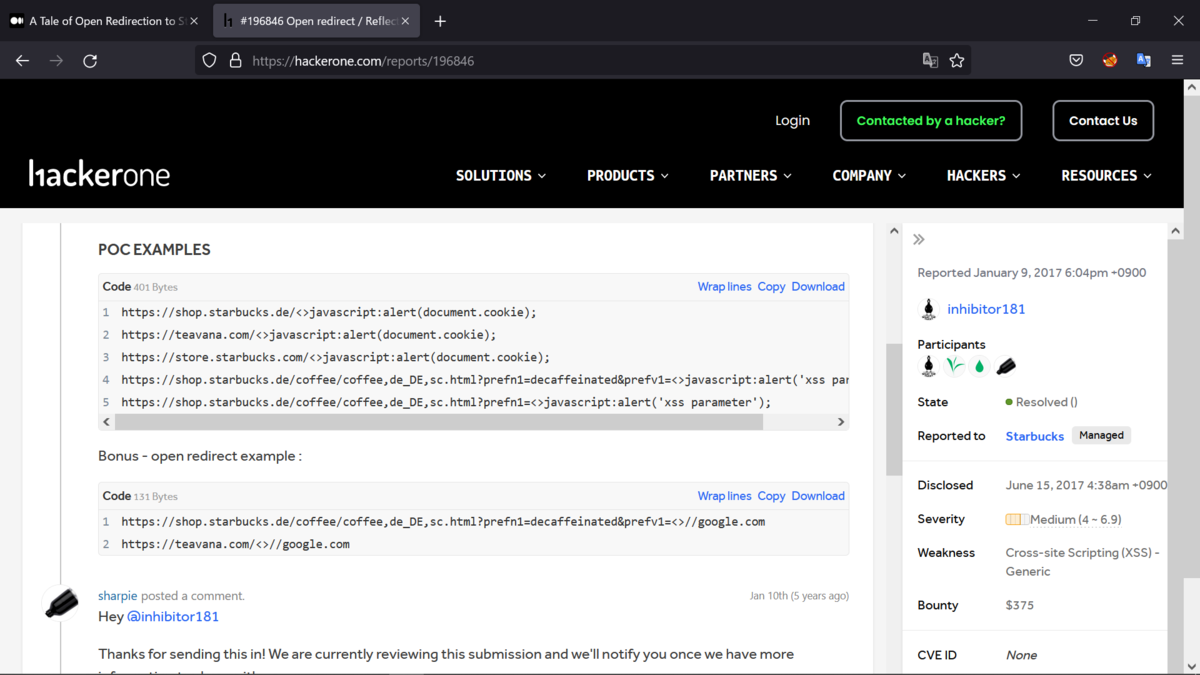

まずは、Reflected XSSにエスカレートするために。

google.comに正常にリダイレクトされることを確かめて。

ペイロード:target. com/<>//google.com

そして、下記でポップアップを手に入れて。

ペイロード:https://target.com/<>javascript:alert(1);

このペイロードは、下記のレポートを参考にして。

https://hackerone.com/reports/196846

次に他の脆弱性を探し始め、パブリックプロファイルに。

ソーシャルメディアハンドルリンクを追加できる機能に出くわしたので。

パブリックプロファイルに保存される入力にさまざまなペイロードを。

追加しましたが、何も起こらず。

なので、Twitterハンドルの入力に<script>alert(1)</script>を追加して。

次に、Twitterハンドル(自分のパブリックプロファイル)をクリックすると。

ユーザは、https://<script>alert(11)</script>にリダイレクトされたので。

※当ブログにて、alertが発生するためhttp:⇨http:と記載。

下記のペイロードをTwitterハンドル入力に保存すると

https://target.com/<>javascript:alert(1);

誰かが自分のTwitterハンドル(自分のプロフィールページに表示)を。

クリックするたびに、Reflected XSSに対して脆弱なこのURLにリダイレクトされて。

AuthenticatedとUnauthenticatedの両方がこの脆弱性に対して脆弱であり。

攻撃者として、Cookieを盗むことができて。

Best regards, (^^ゞ