Hello there, ('ω')ノ

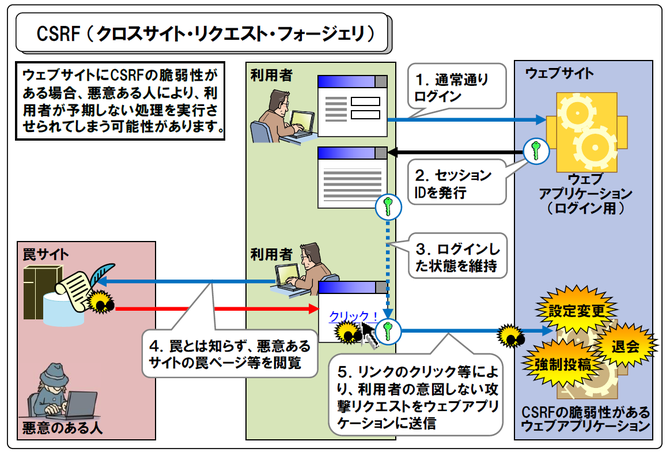

まずは、CSRFについて。

IPA「安全なウェブサイトの作り方」より抜粋すると。

ログ インした利用者からのリクエストについて。

その利用者が意図したリクエストであるかどうかを識別する仕組みを持たないと。

外部サイトを経由した悪意のあるリクエストを受け入れてしまう場合があって。

このようなウェブサイトにログンした利用者は。

利用者が予期しない処理を実行させられてしまう可能性があって。

簡単に言えば、CookieベースのセッションWebサイトで。

いくつかのオプションをクリックするようにユーザーを誘導して。

ユーザのアクセス許可を必要とする特定のアクションをトリガーして。

(アカウントシークレットの変更、電子メールのリセットなど)

では、防御のないCSRFの脆弱性を。

下記でログインして。

carlos/montoya

メールアドレスを変更して。

メールアドレスを送信するリクエストをPoCへ。

Optionsで、Include auto-submit scriptにチェックをいれることで。

Regenerateをクリックするとスクリプトが追加されて。

Copy HTMLで、CSRF HTMLをコピーして。

エクスプロイトサーバを開いて。

コピーしたCSRF HTMLを張り付けて実行すると。

クリアできたようで。

ちなみにView exploitをクリックすると。

途中にボタンが表示されるのが確認できて。

このボタンが自動送信されて。

クリアできた。

また、エクスプロイトサーバで送信するリクエストと。

はじめに正規のページで送信したリクエストで比較した結果は以下の通りで。

OriginとRefererのアドレスが違っていることが確認できて。

Best regards, (^^ゞ