Hello there, ('ω')ノ

まずは、DVWA を起動して。

OWASP ZAPも起動して。

DVWAのページをリロードするとサイトが表示され。

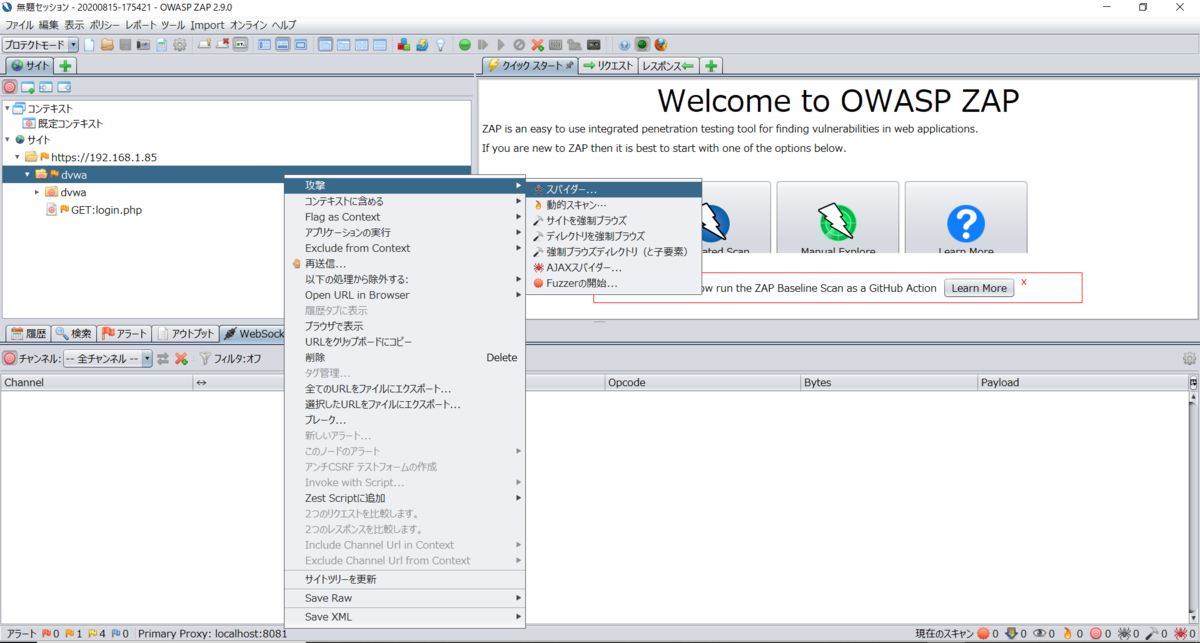

右クリックでスパイダーを選択して。

スキャンを開始すると。

この状態だとログインページと一部の画像のみをクロールできて。

次に動的スキャンを選択して。

スキャンを開始してみると。

この状況では、ログインページのみの脆弱性の検出ができて。

1ページのみのスキャンとなるためアラートも少なく。

ZAPをうまく使用するには有効なユーザかセッションを作成する必要があって。

なので一度、リセットして。

まずは、DVWAで管理者としてログインしなおして。

管理者の資格情報を使用して、適当に2つのXSSにアクセスしておいて。

すると、クリックしたページに対してZAPがパッシブスキャンを実行して。

DVWAを右クリックでコンテキストに追加した後に。

コンテキストをダブルクリックするかセッションプロパティを押すと。

セッションプロパティが開いて。

DVWAはフォームベースの認証なので、今回はデフォルトのままで。

ここは確認だけのためなので、あまり気にせずに一旦閉じて。

また、サイトの表示ではログインのページにパラメータが表示されているので。

右クリックで、さきほど確認したフォームベースの認証ログインを選択すると。

リクエストオプションのセッションプロパティが表示されて。

必要なフィールドが自動的に入力されているので。

適切なパラメータをプルダウンから選択して、OKを押して。

再度、セッションプロパティを表示させると。

Login Requestが変更され。

異なるユーザとパスワードを適用できるように%で囲まれて。

ユーザメニューでは、ユーザを追加できて。

Forced Userでは、強制的に使用するユーザが選択できて。

ここで選択したユーザが、コンテキストに対して行われたすべての要求に使用されて。

セッションプロパティを終了してから、強制ユーザモード有効にして。

再度、セッションプロパティを開いて。

ログアウトしても再度ログインして続行できるように。

ログイン状態かをアプリに教える必要があって。

レスポンスの内容からログイン状態を示すキーワードを見つけて。

他のページでも表示されることを確認したら。

右クリックで、Logged-in Indicatorを選択すると。

セッションプロパティにログイン状態と認識されたパターンが追加されて。

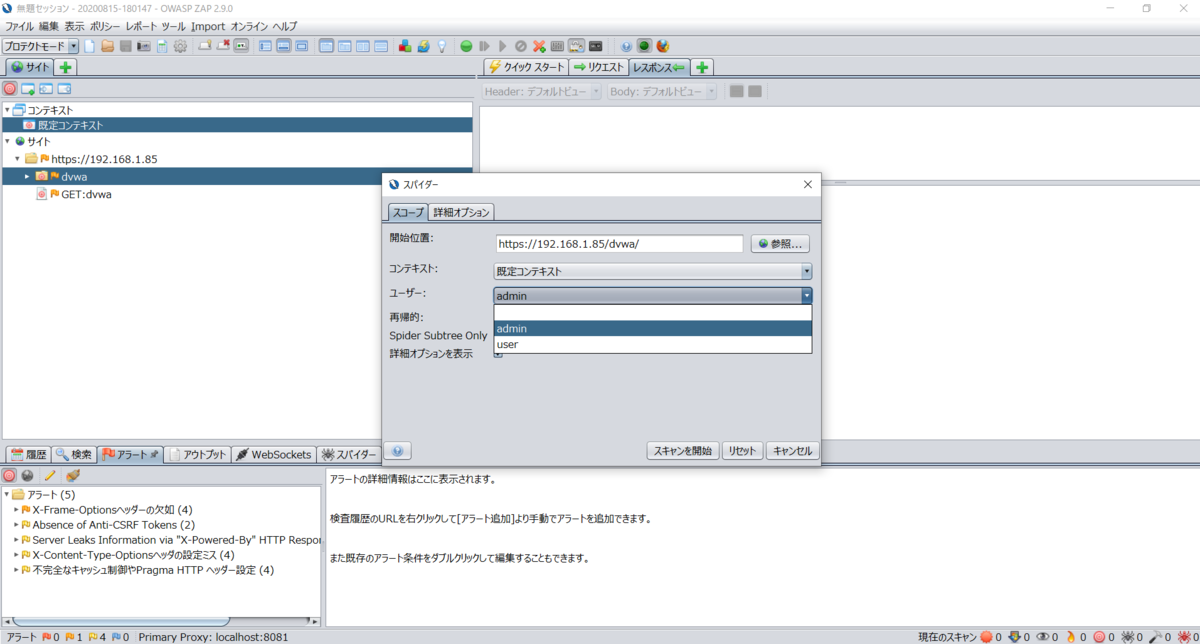

これで攻撃の準備ができたので、まずはスパイダーでadminを選択して実行すると。

新しくページが追加されて。

履歴をみるといくつかうまくいってない結果が見られ。

調べてみるとどうもパスワード変更するページがあって。

リクエストを見ると、ZAPにパスワードが変わったようで。

こちらをみるとzapでログインしていることが確認できて。

こちらでも。

どうやらZAPがadminのパスワードを変更したので。

セッションプロパティで設定したパスワードが機能しなくなったようで。

なので一旦、ブラウザでデータベースをリセットすることに。

よって、パスワードを変更することを回避したいのでページを除外することに。

該当するページで右クリックして、処理から除外するを選択して。

すると、セッションプロパティに追加され。

そこで、右クリックで動的スキャンを実行して。

ユーザを選択して、スキャンを開始すると。

スキャンが開始されて。

多くの脆弱性が発見された。

Best regards, (^^ゞ