Hello there, ('ω')ノ

引き続き、別のパターンについて。

ログインページで、適当にログインを試みると。

当然ならがエラーで。

クライアントサイドのチェックではなく。

サーバと通信してエラーが返ってきているのでパラメータが追加されて。

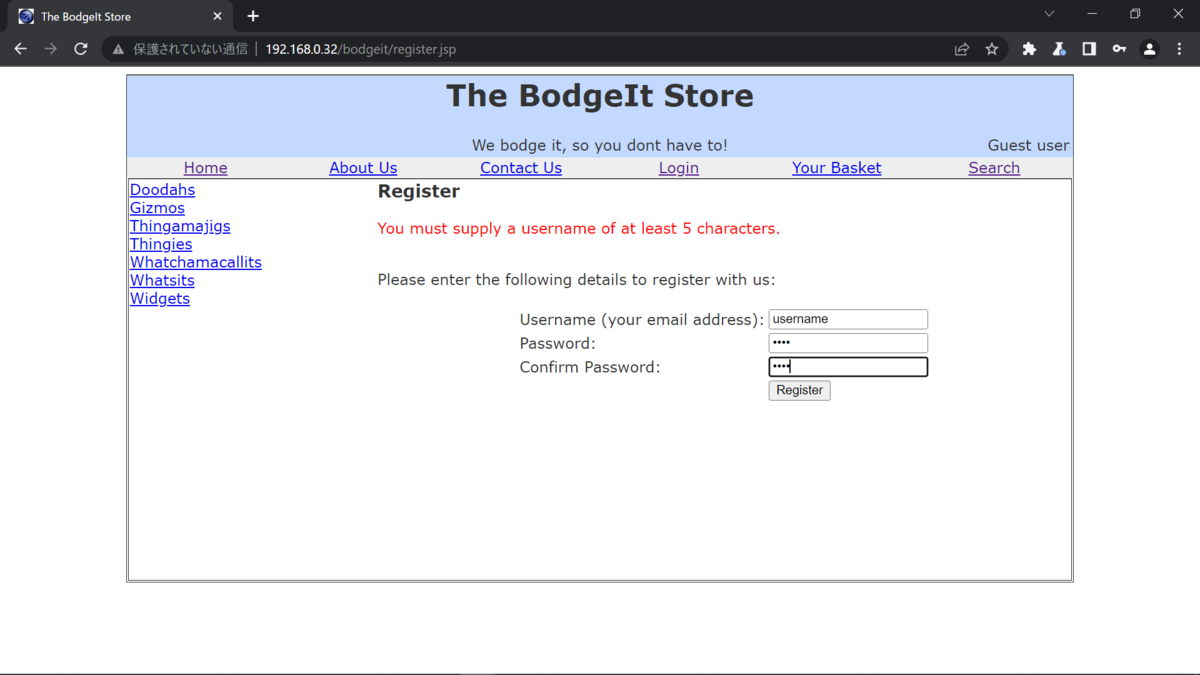

次に登録ページへと。

適当に登録しようとすると。

ユーザ名の長さでエラーが。

これもサーバからのレスポンスらしいのでパラメータが追加されて。

ユーザ名を長くして、再度チャレンジしてみると。

メールアドレスでなければならないとのことで。

こちらもパラメータが追加されて。

メールアドレスで登録しようとすると。

次は、パスワードの長さでエラーが。

さらにパラメータが追加されて。

ようやくユーザ登録が完了して。

一旦、ログアウトして。

登録した情報でログインして。

ログインページにアクティブスキャンを。

結果を見るとSQLインジェクションが検出されて。

どうやらパスワードのパラメータにペイロードが挿入されているようで。

そこで、Loggerでフィルタをかけて。

ログの内容を確認してみると。

ユーザ名に対しても同様のペイロードを挿入しているようで。

結果、脆弱性が確認できて。

つまり、各パラメータ毎ではなくページ単位で診断結果は表示されるようで。

ちなみにtestというログインも試していたのでLoggerでさがしてみると。

しっかりとペイロードが挿入されていて。

このリクエストに対しては、脆弱性は検出されず。

つまり、適当なパラメータのみを入れただけでアクティブスキャンをしても。

ペイロードの挿入はパラメータありきなので、正常に検出はできなかったりと。

Best regards, (^^ゞ