Hello there, ('ω')ノ

CORS のバイパスを。

脆弱性:

CORS

記事:

https://saadahmedx.medium.com/bypassing-cors-13e46987a45b

今回は CORS 検証をバイパスした方法について。

Web サイト名を redact.com とし。

CSRF 攻撃をチェックする Web サイトにログインしただけですが、

現在のパスワード パラメータがあり、バイパスできれば

CSRF 保護があることを意味し。

悪用するには被害者の現在のパスワードが必要で。

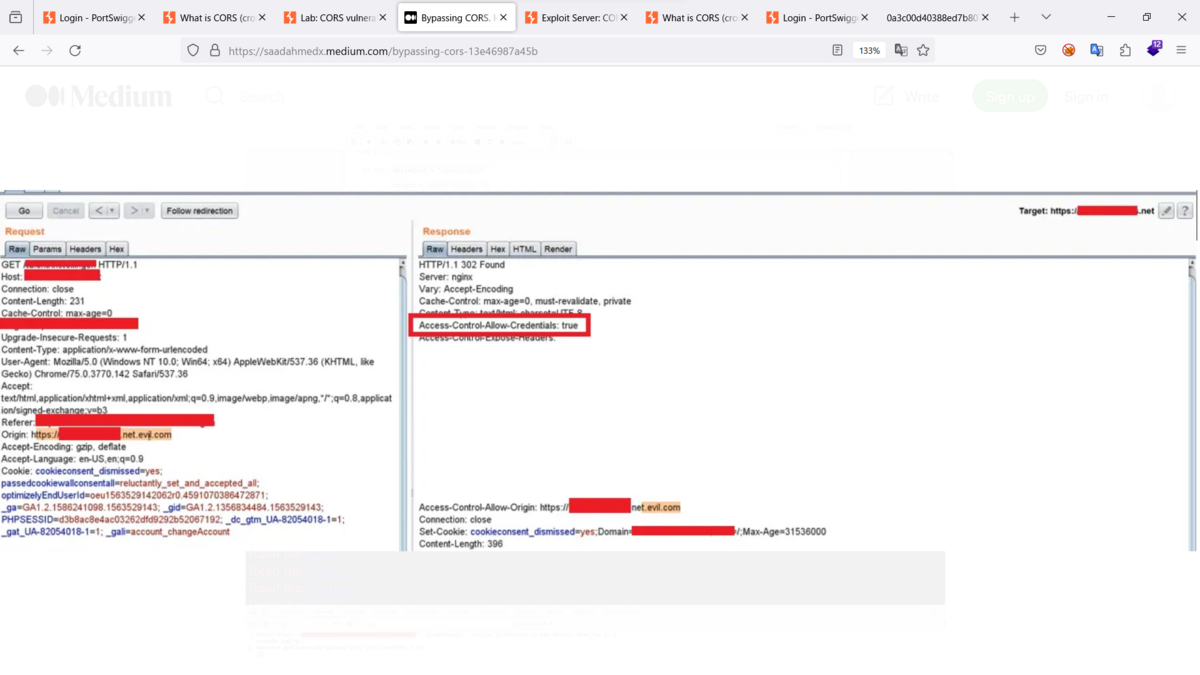

Access-Control-Allow-Origin: https://redact.com

Access-Control-Allow-Credentials: true

Originヘッダに攻撃者.comを設定しようとしましたが、うまくいかず。

別のOriginヘッダを追加して試しましたが、これも失敗し。

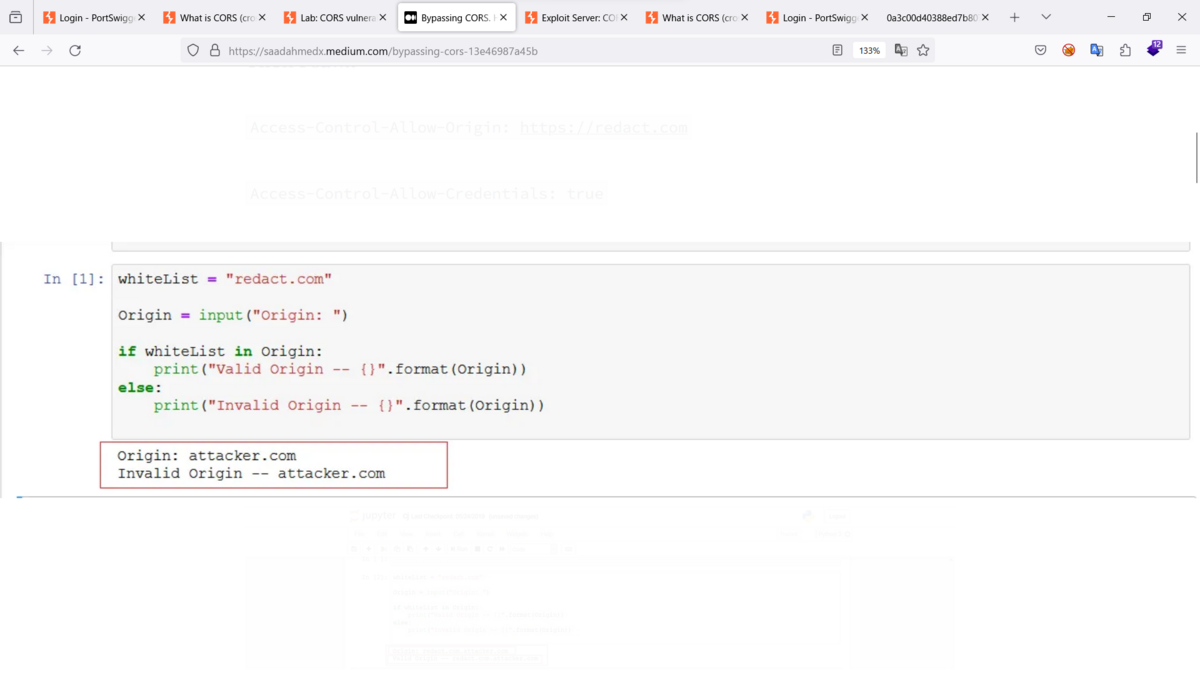

基本的に、サーバは次のようにOriginヘッダの値をチェックしていて。

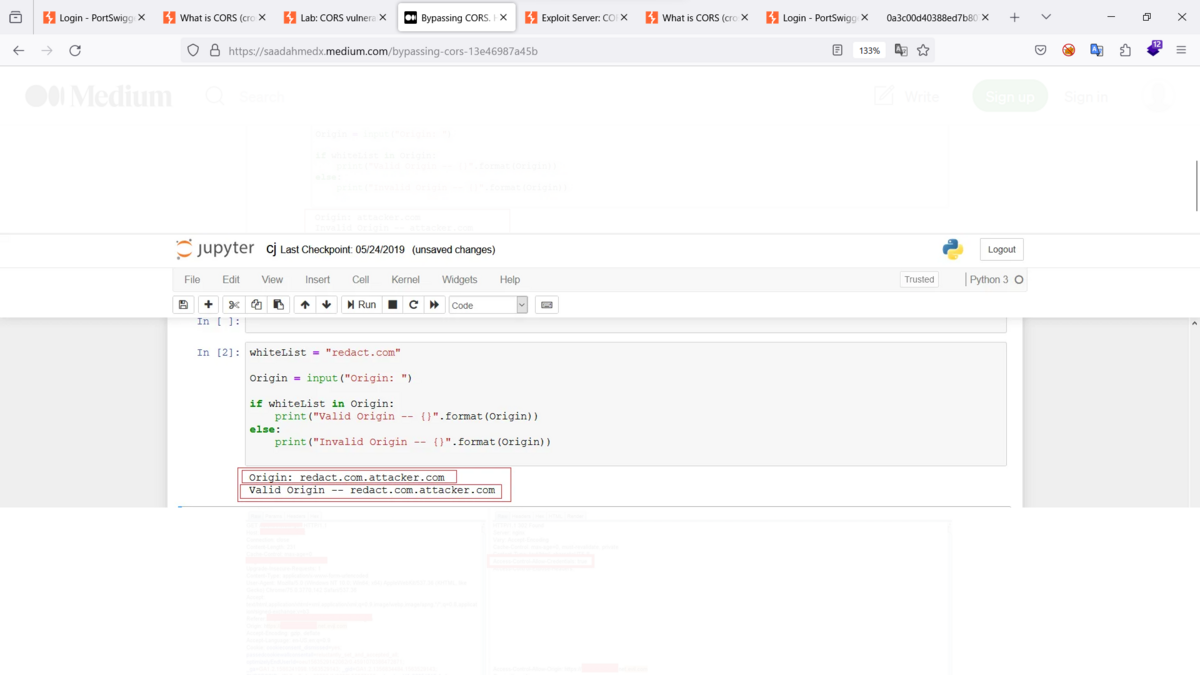

したがって、Origin ヘッダの値を redact.com.attacker.com に設定することで、

サーバをだましてその検証をバイパスすることができて。

redact.com でこれを試してみただけで、うまくいき。

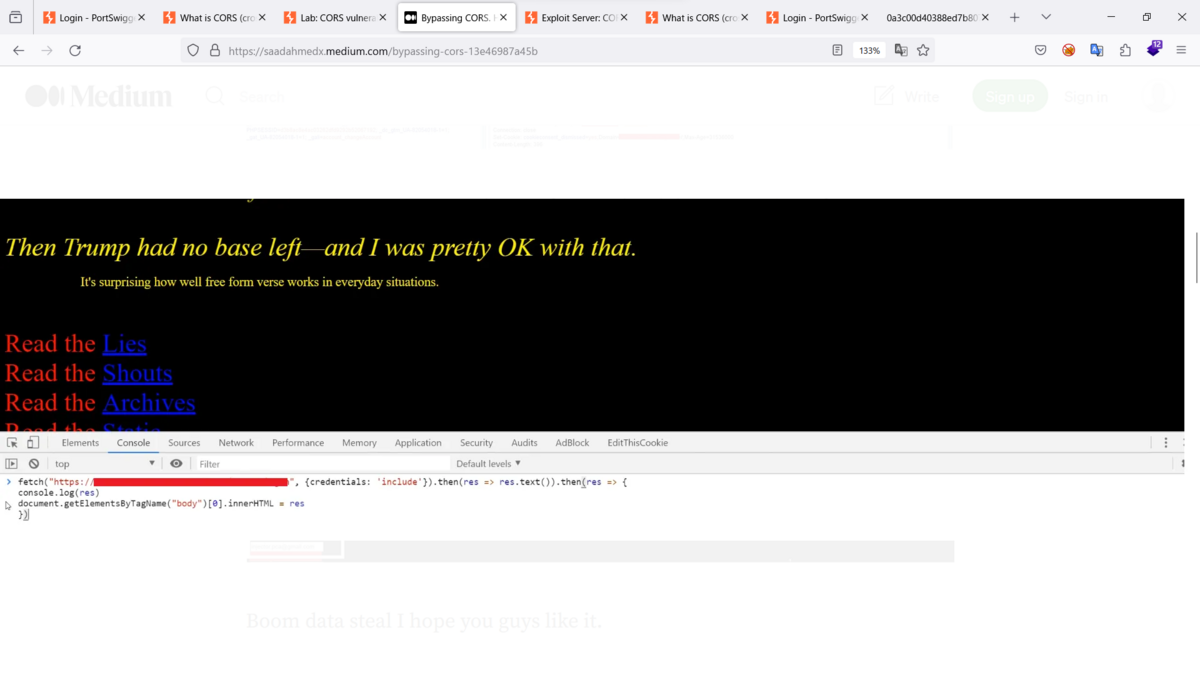

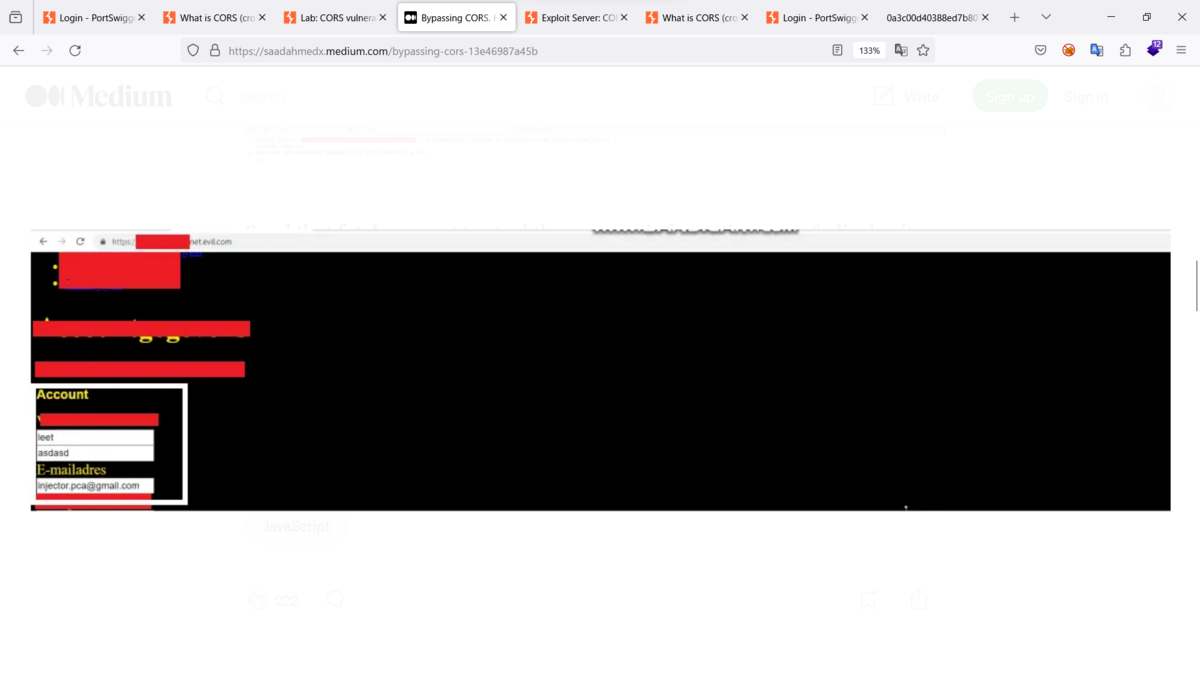

Evil Origin からアカウント詳細ページをロードして情報を盗み。

取得リクエストを送信してアカウント情報ページを盗み、evil.com に表示して。

Best regards, (^^ゞ