Hello there, ('ω')ノ

ヨーロッパ最大のメディア企業の1つでアカウントを引き継ぐことができた方法を。

脆弱性:

IDOR

アカウントの乗っ取り

記事:

この脆弱性は、IDORの重大な脆弱性で。

redacted.comを探しているときに。

会社のSSO(シングルサインオン)サイトに出くわして。

ここでアカウントを登録することができたので。

これにより、この会社の下にある他の多くのサイトへのSSOが可能になって。

機能をテストしているときに。

リセットパスワード(これはリセットパスワードの乗っ取りではなく)で。

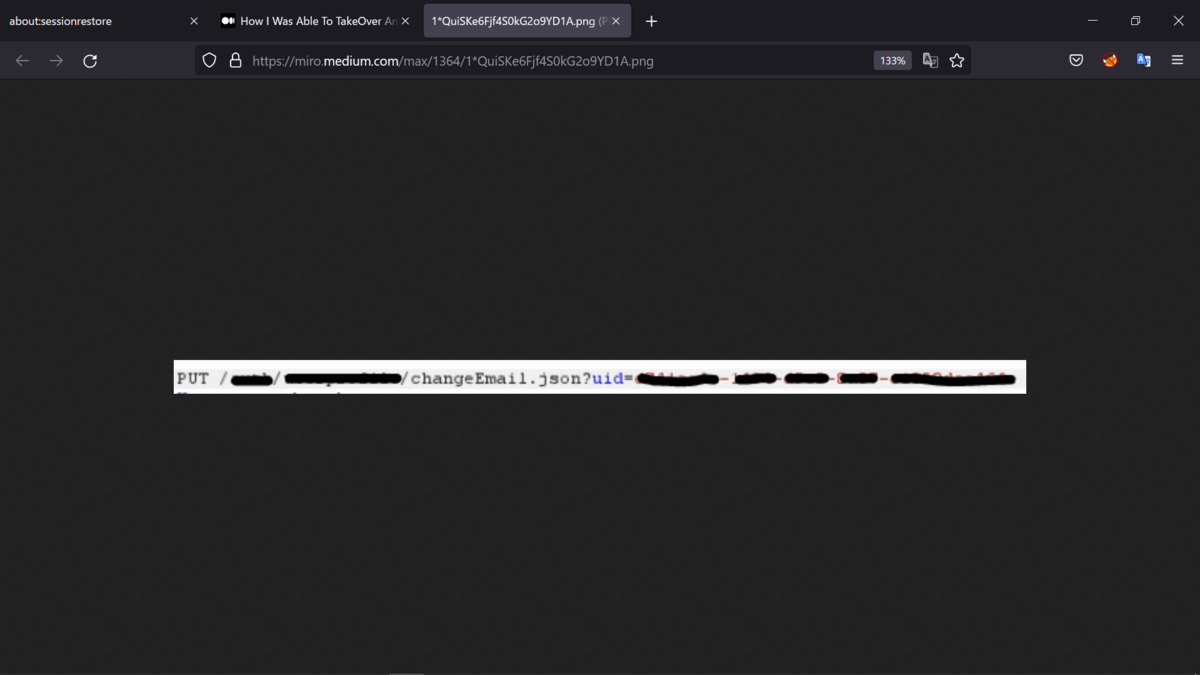

UIDを反映するエンドポイントに気づいて。

これは、約32文字の長さで。

最初は、それを推測するのは難しいと思いましたが。

1000個の同様のトークンとブルートフォースを生成すると。

403でブロックされて。

エージェントヘッダを変更するものはなく、IPはバイパスできず。

セキュリティ研究者が、UIDを推測するのは一見難しいように思われることを。

決してあきらめず、これらがリークされている場所を探すと言った。

別のレポートを読んだことを思い出して。

さらにAPIエンドポイントを調べたところ、UIDをリークすることはできず。

この問題を有益なものとして保留すると。

サイトにはグループ機能があって。

グループへの参加をリクエストするときに、エンドポイントに.jsonを追加すると。

グループ内のメンバーのすべてのUIDが明らかになって。

これらのUIDをchangeEmailエンドポイントに追加すると。

アカウントに関連付けられているすべてのPIIが明らかになり。

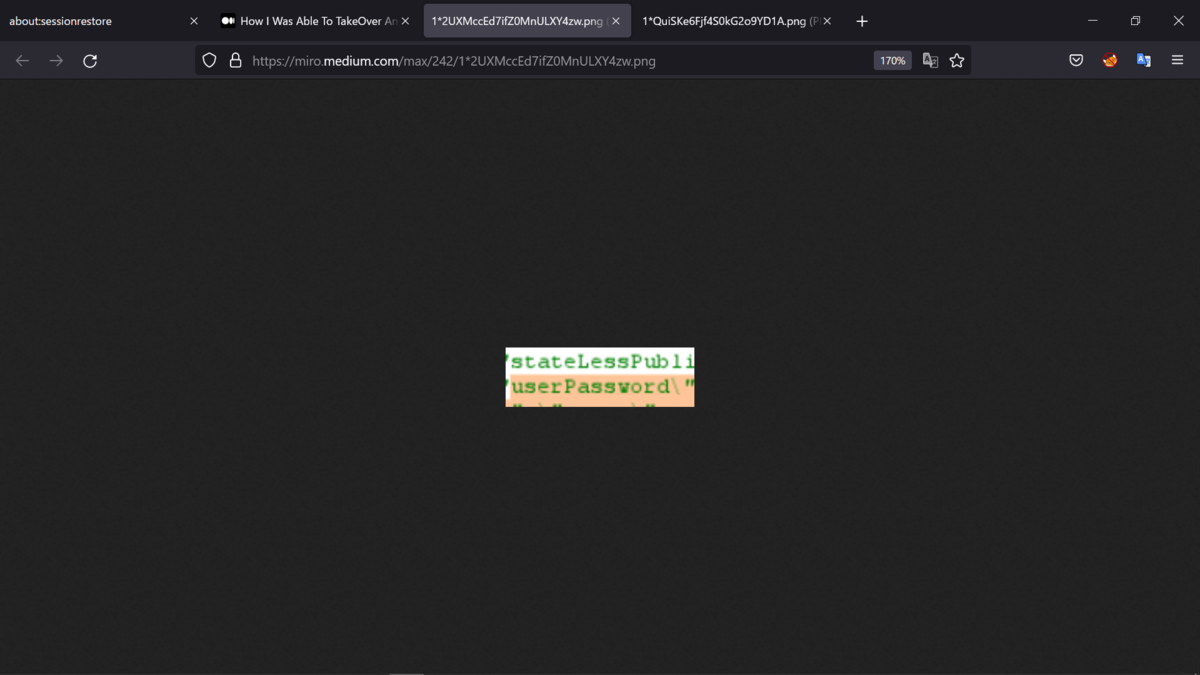

パスワードハッシュも含まれていて。

さらに先に進むことに。

ユーザ名とパスワードのハッシュはありますが、解読には時間がかかり。

UIDとメールアドレスがあるので。

プロファイル情報を変更できるエンドポイントで、UIDとメールアドレスを使用して。

変更されたアカウントを確認したことを思い出したので。

UIDとメールアドレスを有効なアカウントのものに変更することで。

被害者のアカウントのパスワードを含むすべての情報を変更することができて。

反映されたXSSは、オープンリダイレクトの脆弱性を介して可能で。

Best regards, (^^ゞ