Hello there, ('ω')ノ

大企業から 520,000 の顧客データがどのようにして流出したのかを。

脆弱性:

壊れたアクセス制御

記事:

この脆弱性は社内の顧客とサプライヤを直接標的にしており、

大手スキンケア会社のサブドメインでもあって。

まず、crt.sh を使用していましたが、他のサブドメインへのハッキングを

何度か試みて失敗しましたが、このサブドメインを見つけて。

サブドメインは単なる従業員パネルであり、他の機能はなく。

ログインパネルについてのみで。

そのパネルで LinkFinder を実行すると、アプリからいくつかの

JS ファイルが見つかり。

https://github.com/GerbenJavado/LinkFinder

ファイル名に「login」という単語が含まれていたため、

JS ファイルの 1 つが優先され。

hrefの部分が興味深くログインに成功すると、

「App/Index/#!/Dashboard」にリダイレクトされ。

しかし、本当にコントロールできるか壊れたアクセス制御をテストすることに。

ログインせずに href アドレスに直接アクセスすると、

アプリのダッシュボードに正常にアクセスできて。

ログインする必要はなく。

しかし、それだけではなく何か問題があったからで。

アプリケーション ダッシュボードはデータを返さず。

インターフェイスしか見えず、すべてがゼロで。

その JS ファイルには他のエンドポイントが含まれていなかったため、

さらにエンドポイントが必要で。

Linkfinder に戻って、見つかったすべての JS ファイルを調べ始め。

やがて、以下のエンドポイントに到達して。

いくつかのエンドポイントなどを試してみたところ、

「Inbound」と「Outbound」という結果が得られ。

これらは顧客とサプライヤを意味して。

このようなタブに遭遇しましたが、ファイルのアップロード機能は無効で。

ただし、「Download Templates」タブの「Customer」ボタンは機能していて。

インバウンドの「Suppliers」ボタンも同様で。

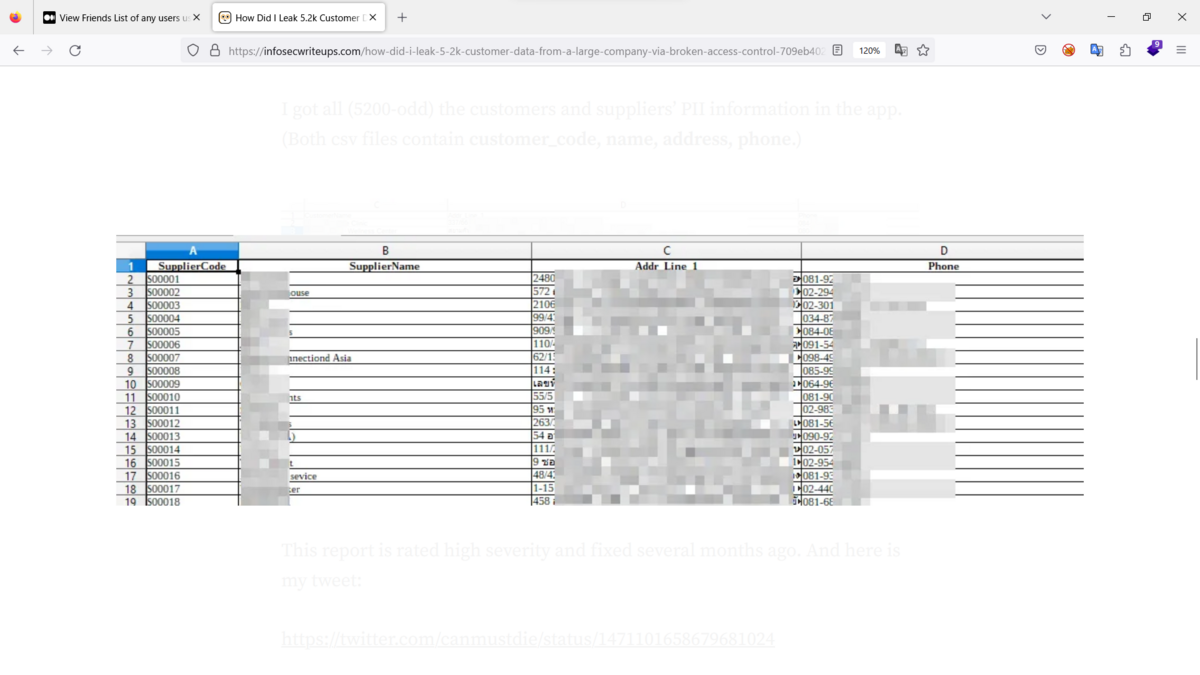

アプリ内の顧客とサプライヤの PII 情報をすべて (5,200 件以上) 取得し。

両方の CSV ファイルには、顧客コード、名前、住所、電話番号が含まれていて。

データが本物かどうかを確認するには、ダウンロードして検索する必要があり。

このステップより先には進めず。

Best regards, (^^ゞ