Hello there, ('ω')ノ

シンプルなパストラバーサルのバイパスを。

脆弱性:

パストラバーサル

記事:

アプリケーションを通過すると、

ドキュメントをダウンロードできる機能が見つかり。

この機能は次のリクエストをトリガして。

ご覧のとおり、リクエストの本文、正確には info パラメータに多くの数値があり、

いくつかの SQLi ペイロード、XSS を試しましたが、成功せず。

ペイロード foo/../304368[残りの部分] 数値] を実行しても、

アプリケーションはファイルを返してきて興味深いことに気づき。

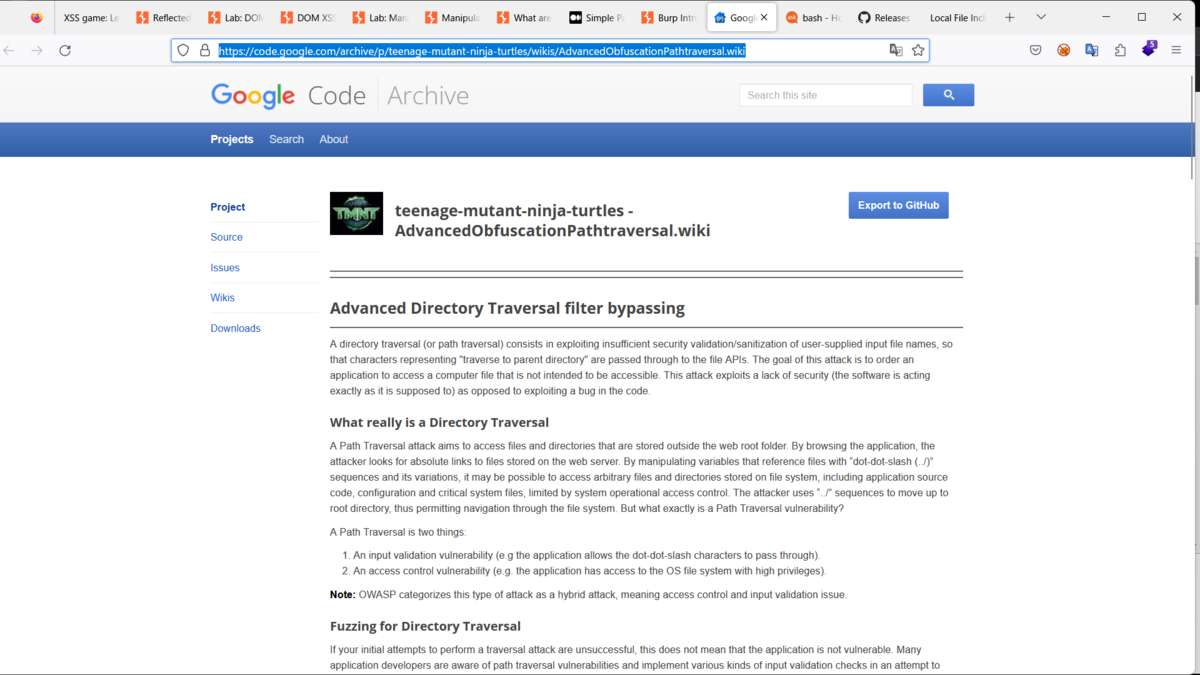

そこで、少し試してこの記事を読んだ後、パス トラバーサルの手法を使用して

/etc/passwd を検索し、次を使用していくつかのペイロードをテストして。

ファジング技術、ついに機能するものを入手し。

../../../etc/passwd%00、%00 はパス トラバーサルだけでなく、

いくつかのシナリオで既知のバイパスで。

次の図は、ペイロードと応答を示していて。

ペイロードを引用したすべてのユーザを取得した後、取得した各ユーザの

絶対パスを含むリストを作成し、.bashrc、.vimrc などの

一般的な Linux ファイルを含む別のワードリストを作成して。

これを行うことで、以下に示すように、1 人のユーザの .bash_history ファイルを

回復することができて。

問題のユーザの .bash_history (ここで .bash_history が何なのかわからない場合)

ファイルの内容を読んだ後、.zip 拡張子を持つファイルがあることがわかったので、

このファイルを回復することにして。

次に示すのと同じ 00% ペイロード手法を使用して。

このファイルを取得した後、解凍すると、次のような多くの Java ファイルが得られ。

最後に、JD-GUI の .jar ファイルを逆コンパイルするツールを使用して、

それらを取得し、いくつかの情報を取得して。

https://github.com/java-decompiler/jd-gui/releases

Best regards, (^^ゞ