Hello there, ('ω')ノ

フルアカウント乗っ取りを。(Androidアプリケーション)

脆弱性:

情報開示

アカウント乗っ取り

記事:

https://vbharad.medium.com/full-account-takeover-android-application-78fa922f78c5

ツール:

Burp Suite

Genymotion

今回は、Androidアプリケーションでの完全なアカウントの乗っ取りについて。

脆弱性について:

これは最も単純な脆弱性の1つで。

バグを発見するには、Androidアプリケーション侵入テスト用に。

セットアップする必要があって。

一般的な手順:

Androidアプリケーションの侵入テストのセットアップをして。

genymotionを開き、target.apkであるアプリケーションをインストールして。

アプリケーションをインストールした後に。

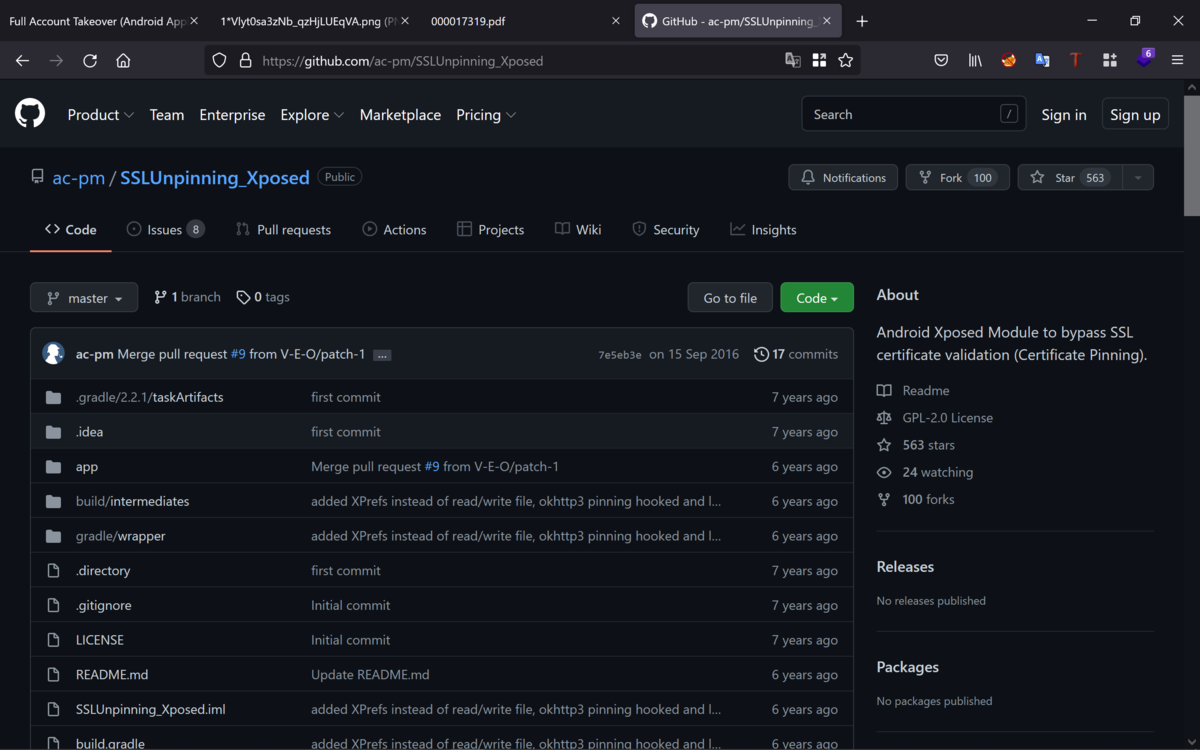

SSLunpinnedアプリケーションを介してSSLをバイパスする必要があって。

するとBurp Suiteでリクエストをキャプチャできて。

https://github.com/ac-pm/SSLUnpinning_Xposed

脆弱性を再現する手順:

1.アプリケーションをインストールした後に。

被害者のアカウントとしてアカウントを作成して。

2.パスワードの回復に移動して、ユーザ名または携帯電話番号を入力して。

OTPまたはCODEを受信して。

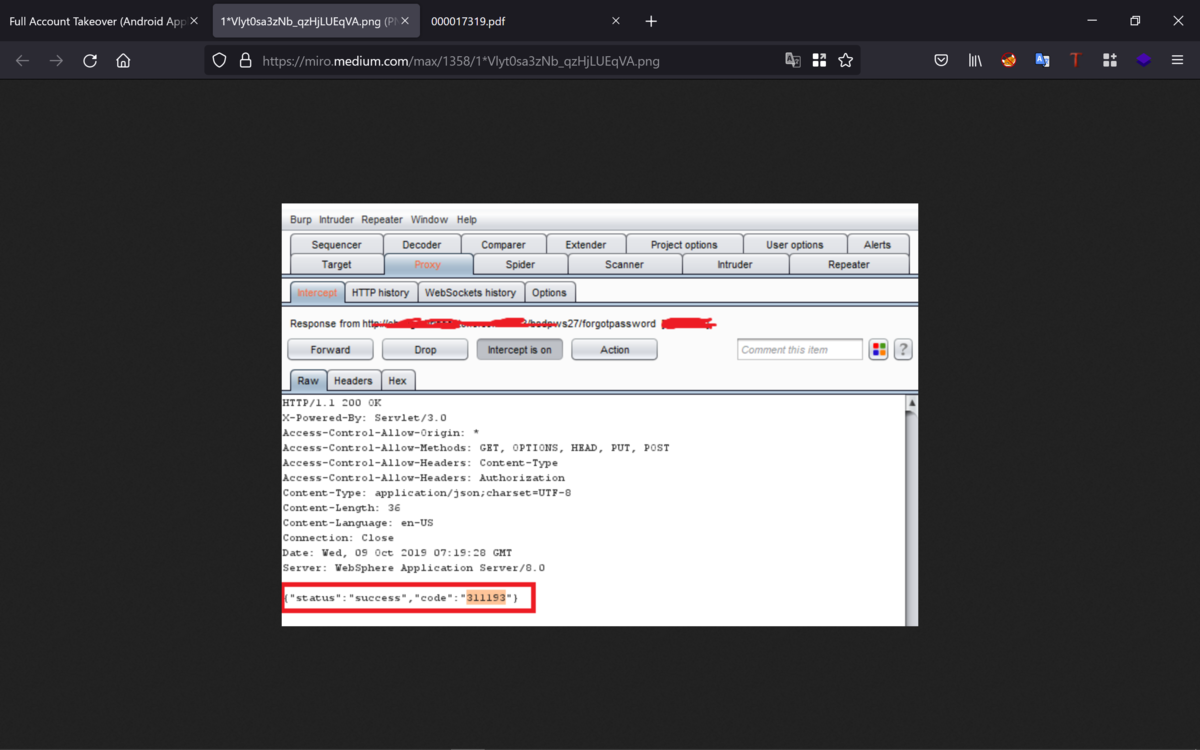

3.Burp Suiteでパスワードの回復リクエストをキャプチャしたあとに。

リクエストを右クリックし。

Do Intercept ⇨ Response To This Requestをクリックして。

応答が得られるまで[転送]をクリックし。

4.これで、被害者の携帯電話番号に送信するCODEまたはOTPを確認できて。

5.これで、被害者のアカウントコードを取得して。

攻撃者はこのコードを使用してパスワードをリセットできるようになって。

Best regards, (^^ゞ