Hello there, ('ω')ノ

2000ドル相当のパスワードのリセットによるアカウントの乗っ取りを。

脆弱性:

パスワードリセットの欠陥

アカウントの乗っ取り

記事:

https://ashutoshmishra00x0.medium.com/account-takeover-via-reset-password-worth-2000-de085851d81d

ウェブサイト名をredacted.comと仮定して。

はじめに通常のユーザとしてのアプリケーションフローを理解し始めることに。

それから、Burp Suiteを使ってウェブサイトをスパイダーを開始して。

SSRFを見つけるためにいくつかのエンドポイントを探して。

しかし、SSRFを成功させるためのエンドポイントを見つけることができず。

次にウェブサイトの登録とログインページを。

ブラインドSSRFのすべてのリクエストにコラボレーターリンクを入れたものの。

すべて成功せず。

次にログインページは、ログインするための2つのオプションがあって。

通常の電子メールとパスワード、そして他はoauthを通していたので。

oauthの設定ミスを見つけようとしたのですが成功せず。

最後にパスワードのリセットのメカニズムを試してみることに。

パスワードをリセットするための電子メールを送信するようで。

リセットパスワードを要求しているときに。

応答でリセットトークンを取得することを期待して応答への要求を傍受したのですが。

何も得られず。

なので、メールにあるリセットリンクを開いて。

パスワードを変更しながらリクエストを傍受しようとした後に。

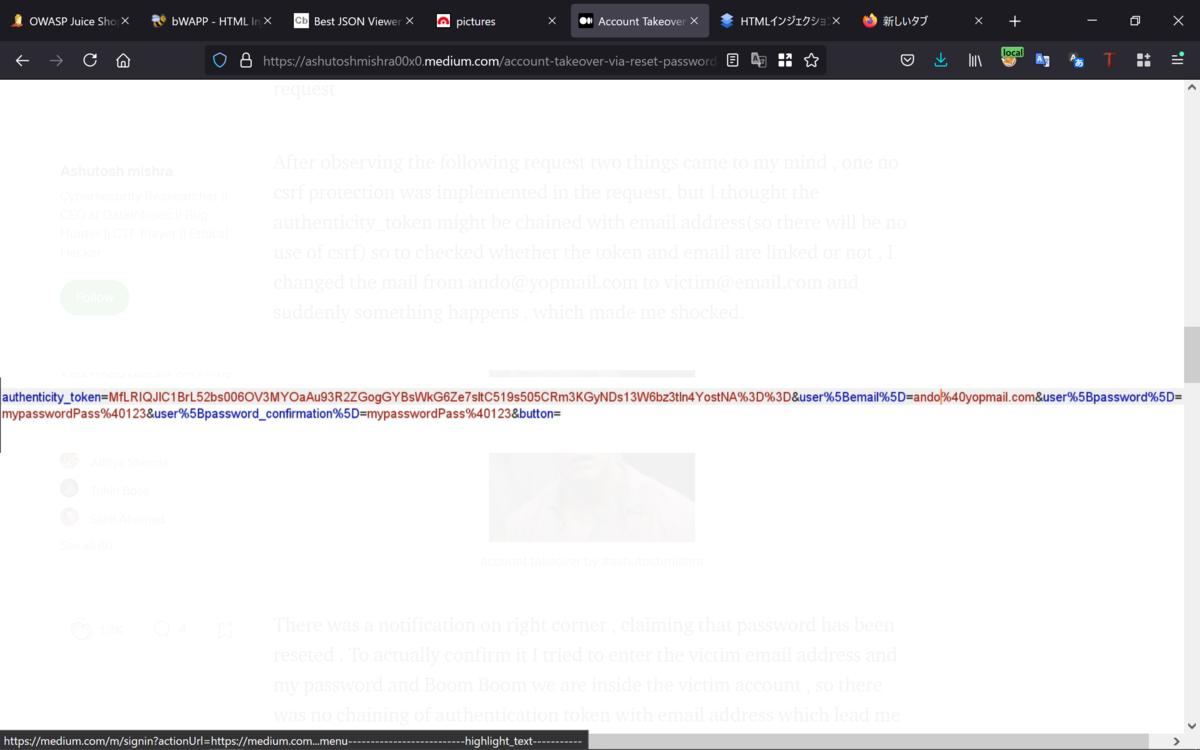

下記のリクエストに注目することに。

リクエストを観察した後、2つのことが頭に浮かんで。

1つはリクエストにcsrf保護が実装されていなくて。

でも、authenticity_tokenが電子メールとチェーンされている可能性があると思って。

だったら、csrfは使用されないわけで。

トークンと電子メールがリンクされているかどうかを確認することに。

メールをando@yopmail.comからvictim@email.comに変更したところ。

パスワードがリセットされたとの通知があって。

確認するために、被害者のメールアドレスとパスワードを入力してみると。

被害者のアカウントになったので。

認証トークンと電子メールアドレスの連鎖がなく、アカウントの乗っ取りができて。

Best regards, (^^ゞ