Hello there, ('ω')ノ

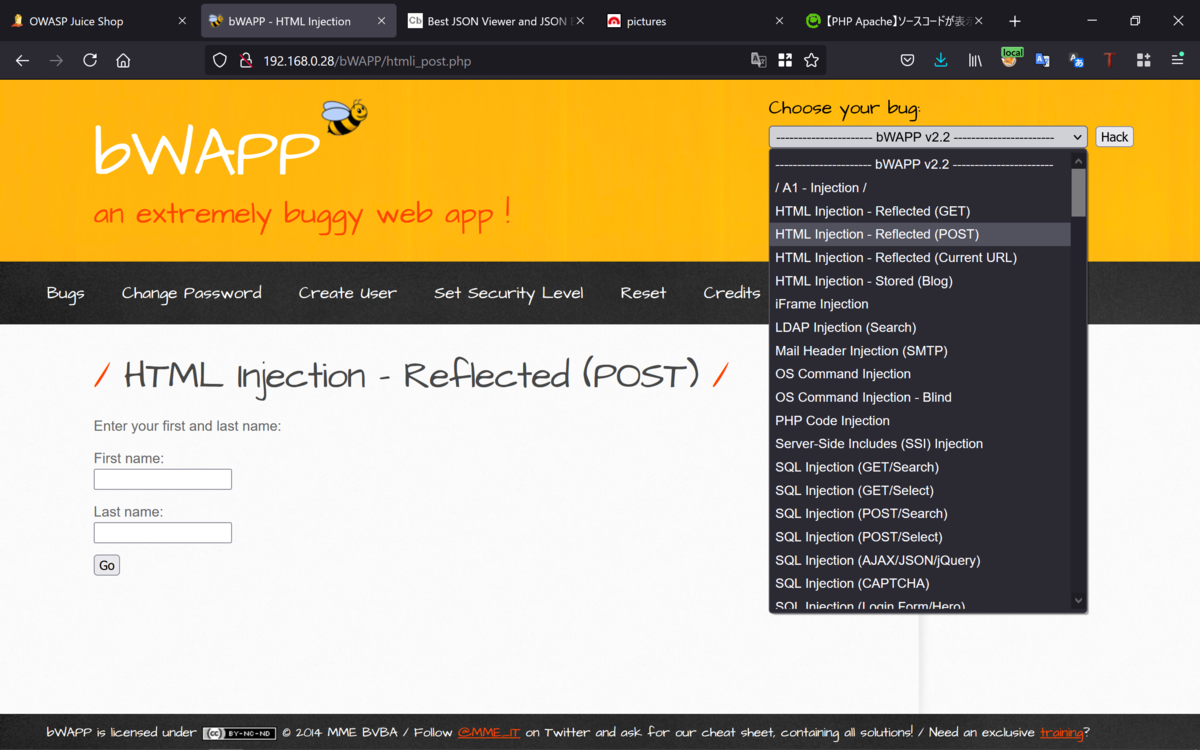

HTML Injection - Reflected (POST)をやっていなかったようで。

まずは、lowから。

まずは、動作確認から。

リクエストとレスポンス内容を確認しておいて。

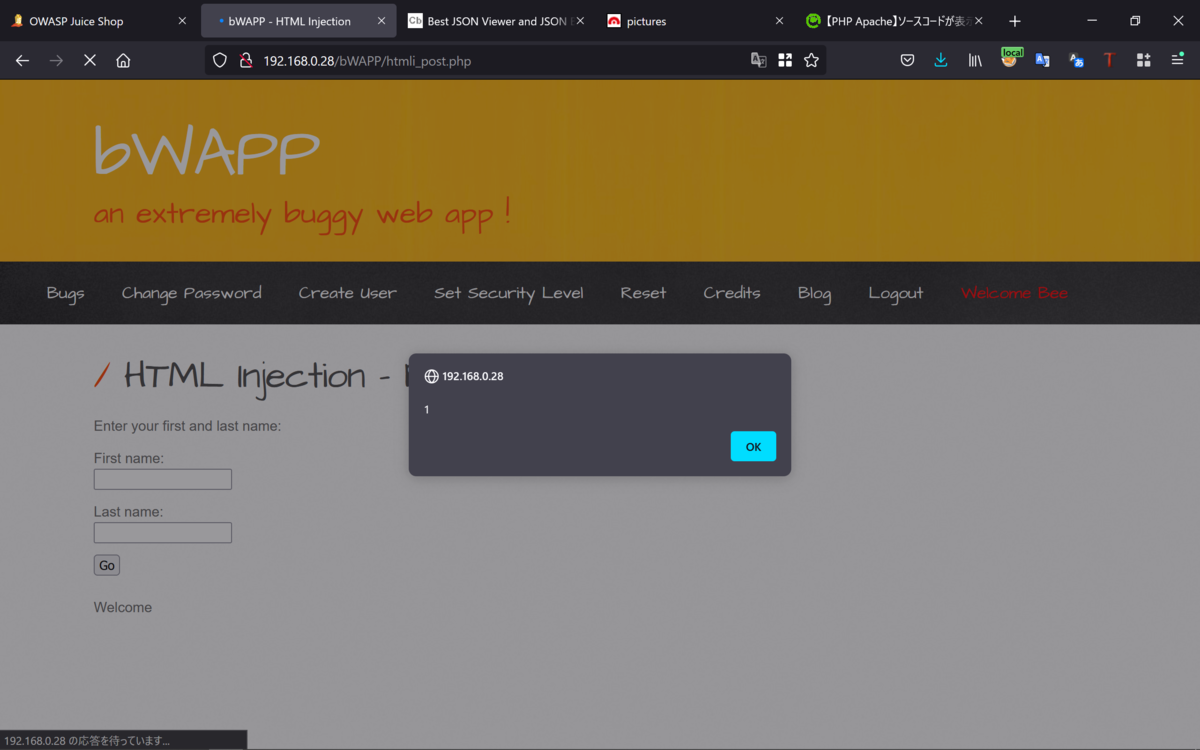

次に一般的なペイロードを挿入してみて。

<script>alert(1)</script>

念のため、リクエストを確認するとペイロードはエンコードされているようで。

%3Cscript%3Ealert%281%29%3C%2Fscript%3E

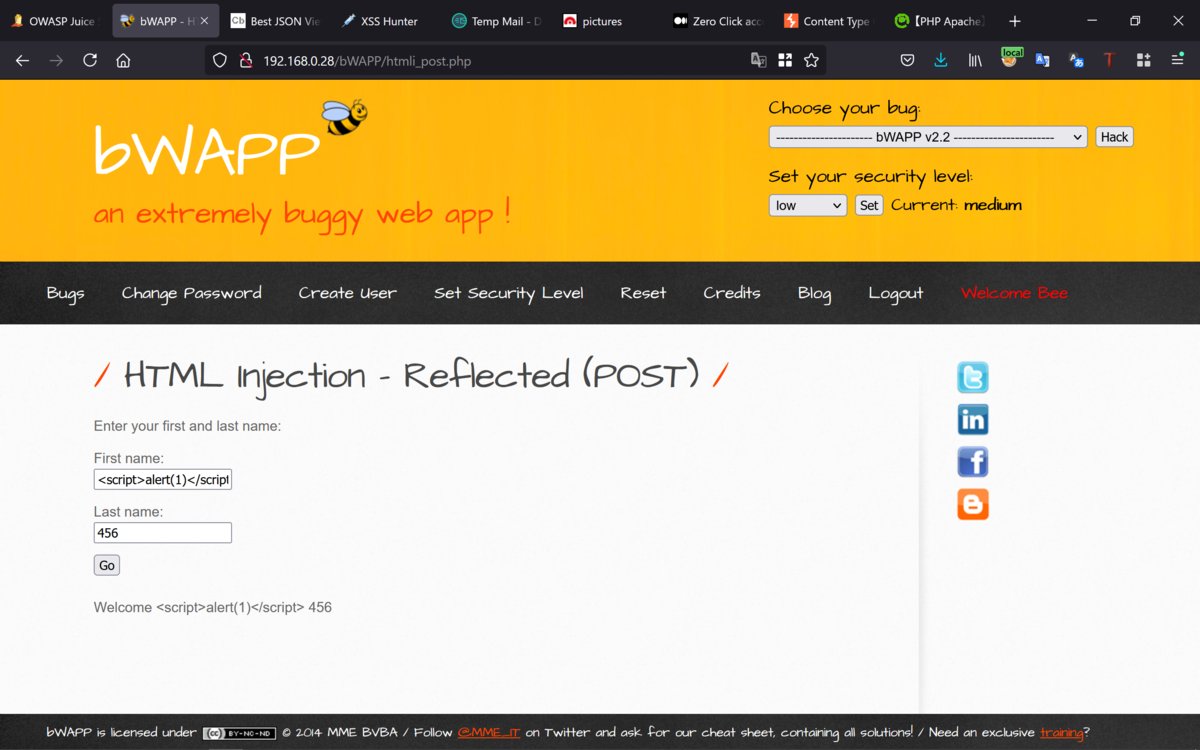

次にmediumを。

今回も下記のペイロードから。

<script>alert(1)</script>

レスポンスを見るとプログラムで記号をリプレイスしているようで。

%3Cscript%3Ealert%281%29%3C%2Fscript%3E

⇩

<script>alert(1)</script>

次にリクエストでエンコードされたペイロードを入力してみると。

%3Cscript%3Ealert%281%29%3C%2Fscript%3E

リクエストをみると%のみがエンコードされていて。

今回のパラメータと前回、失敗したパラメータを比較してみると。

%のみがエンコードされているのが確認できて。

確認のため%をエンコードしてみると%25となって。

highレベルは、脆弱性がないようなので。

Best regards, (^^ゞ