Hello there, ('ω')ノ

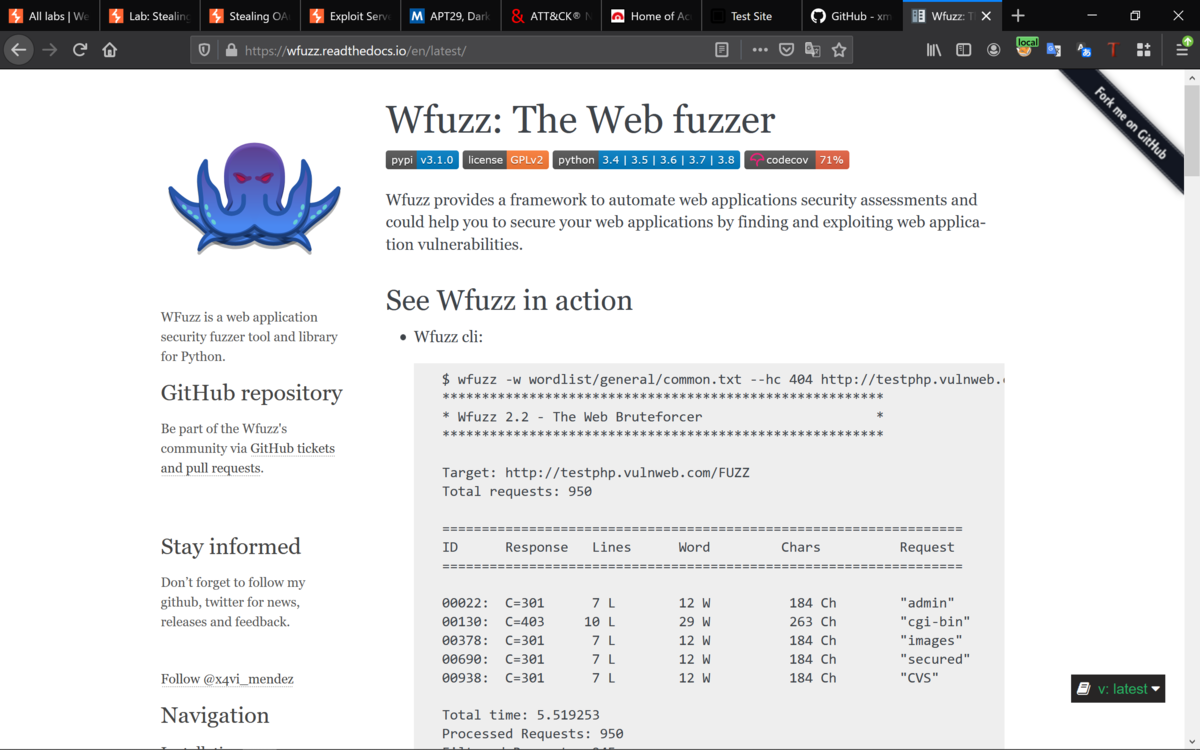

Wfuzzを使用するとWebサーバ内のファイルやディレクトリなど。

非表示のコンテンツを検索して、さらには攻撃ベクトルを見つけることができて。

https://github.com/xmendez/wfuzz

下記がWfuzzのサイトで。

https://wfuzz.readthedocs.io/en/latest/

また、FuzzDBは、攻撃パターン、予測可能なリソース名や。

興味深いサーバレスポンスを識別するための正規表現パターン。

およびドキュメントリソースのオープンソースデータベースで。

Webアプリケーションのセキュリティをテストするためによく使用されて。

https://github.com/fuzzdb-project/fuzzdb

Wfuzzは、KaliやParrotにあらかじめインストールされていて。

ただ、実行してみると気になるエラーが。

wfuzz

pycurlのエラー対応に書かれていて。

https://wfuzz.readthedocs.io/en/latest/user/installation.html#installation-issues

まずは、アップデートから。

sudo apt-get update

インストールして。

sudo apt install libcurl4-openssl-dev

実行してみるものの何も変わらず。

SSLサイトをファジングすると、Wfuzzが正しく機能しない場合があるらしく。

昨日は、このエラー対応に無駄な時間を費やしてしまって。

他にWindowsやDockerで試す方法もあるのですが、どうしても気になって。

たとえば、DVWAをターゲットに。

今回、使用するファイルの中身は。

さっそく、下記のコマンドを実行してみると。

あまりにも結果となる情報が多いので。

wfuzz -w wordlist/general/common.txt -u http://192.168.0.14/dvwa/FUZZ

オプションを追加して、必要な情報のみを。

fuzz -w wordlist/general/common.txt --hc 404 http://192.168.0.14/dvwa/FUZZ

結果からアクセスしてみると。

http://192.168.0.14/dvwa/setup

http://192.168.0.14/dvwa/external/

このようなツールは、セキュリティ関連の資格試験などで出てくるものの。

あれもこれもと覚えたり使う必要はなくて。

同じようなことは、Burpの機能にもあって。

多くのツールを使いこなすことよりも要は、使用するリストが重要で。

おそらく、実戦なしでペーパー上で資格取得しただけのエンジニアだと。

キモが何なのかは、難しいのではないかと。

Best regards, (^^ゞ