Hello there, ('ω')ノ

PHARデシリアライズを使用してカスタムガジェットチェーンをデプロイするを。

このラボでは、PHARの逆シリアル化を高度なハッキング手法と組み合わせると。

カスタムガジェットチェーンを介してリモートでコードが実行されて。

まずは、ログインして。

JPGをアバターとしてアップロードして。

インターセプトしてリクエストを見ていくと下記のリクエストが。

履歴を見ると上記のリクエストは表示されていないものの。

下記のレスポンスから呼ばれているようで。

Imagesにチェックを入れてリクエストが表示されるようにしておいて。

cgi-binのリクエストをSendすると。

レスポンスにCustomTemplate.php〜ファイルを見つけることができて。

バックアップ拡張子を使用してファイルをリクエストすると。

file_exists()が、lockFilePath属性で呼び出されていて。

Blog.phpでは、Twigテンプレートエンジンを使用していることがわかって。

これで、デシリアライズを使用してSSTIペイロードを渡すことができて。

下記からTwigでリモートコード実行するためのSSTIペイロードをダウンロードして。

これは、ファイルを削除するPHPスクリプトを含んだphar-jpg-polyglotで。

https://github.com/PortSwigger/serialization-examples/blob/master/php/phar-jpg-polyglot.jpg

ファイルをアップロードして。

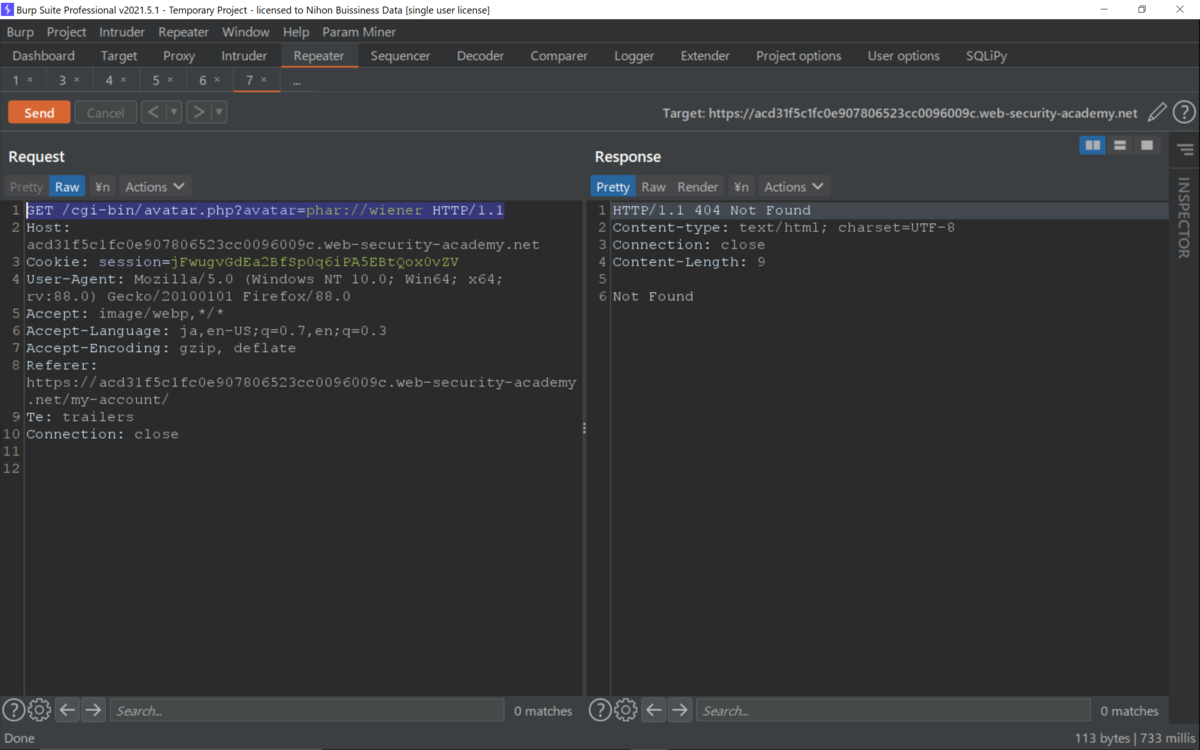

アバターをロードするリクエストをリピータへ。

phar://ストリームでアップロードした悪意のあるアバターを。

逆シリアル化するようにリクエストをSendすると。

クリアできた。

Best regards, (^^ゞ