Hello there, ('ω')ノ

脅威インテリジェンスに対して何ができるのか。

イランからと疑われるサイバー攻撃についてのニュースを目にしたら。

イランの脅威グループに関する情報を探すといくつかあって。

https://attack.mitre.org/groups/

OilRigののページを読むと下のほうに多くの情報リンクがあって。

そこから情報を得ることができて。

https://attack.mitre.org/groups/G0049/

次にナビゲータをみるとマトリックスで戦術やテクニックを視覚的に確認できて。

ネットワークに接続した後、どのように初期アクセスを取得するか。

どのように永続性を確立するかなど。

各戦術の下でどのように横方向に移動するかは。

これらの戦術をどのように達成するかというのがテクニックで。

たとえば、下記のInitial Access戦術のスピアフィッシングはテクニックで。

ネットワーク上でどのように検出するかを理解するには。

右クリックで、view techniqueをクリックして。

右側には、Data Sourcesのセクションがあって。

リンクをたどると下記のサイトへ。

https://github.com/mitre-attack/attack-datasources

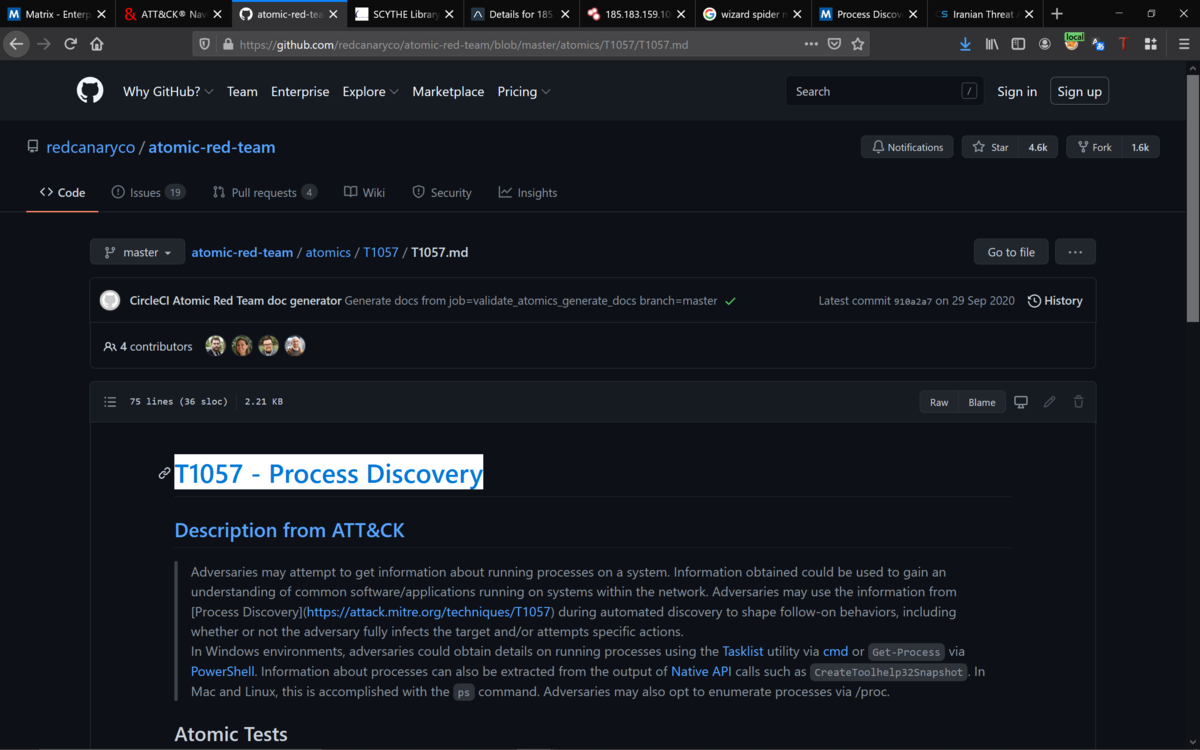

また、Atomic Red Teamは、すべてのセキュリティチームが。

コントロールをテストするために実行できる簡単なテストのライブラリで。

これは、実際に攻撃中の全てのTTPをマッピングするプロジェクトで。

https://github.com/redcanaryco/atomic-red-team

下記にテクニックの一覧がリストされていて。

https://github.com/redcanaryco/atomic-red-team/tree/master/atomics

下記にT1057の具体的なプロセスがについて説明されていて。

https://github.com/redcanaryco/atomic-red-team/blob/master/atomics/T1057/T1057.md

Best regards, (^^ゞ