Hello there, ('ω')ノ

SSOログインをバイパスする方法のストーリーを。

脆弱性:

認証バイパス

記事:

https://systemweakness.com/the-story-of-how-i-bypass-sso-login-6b93370196cf

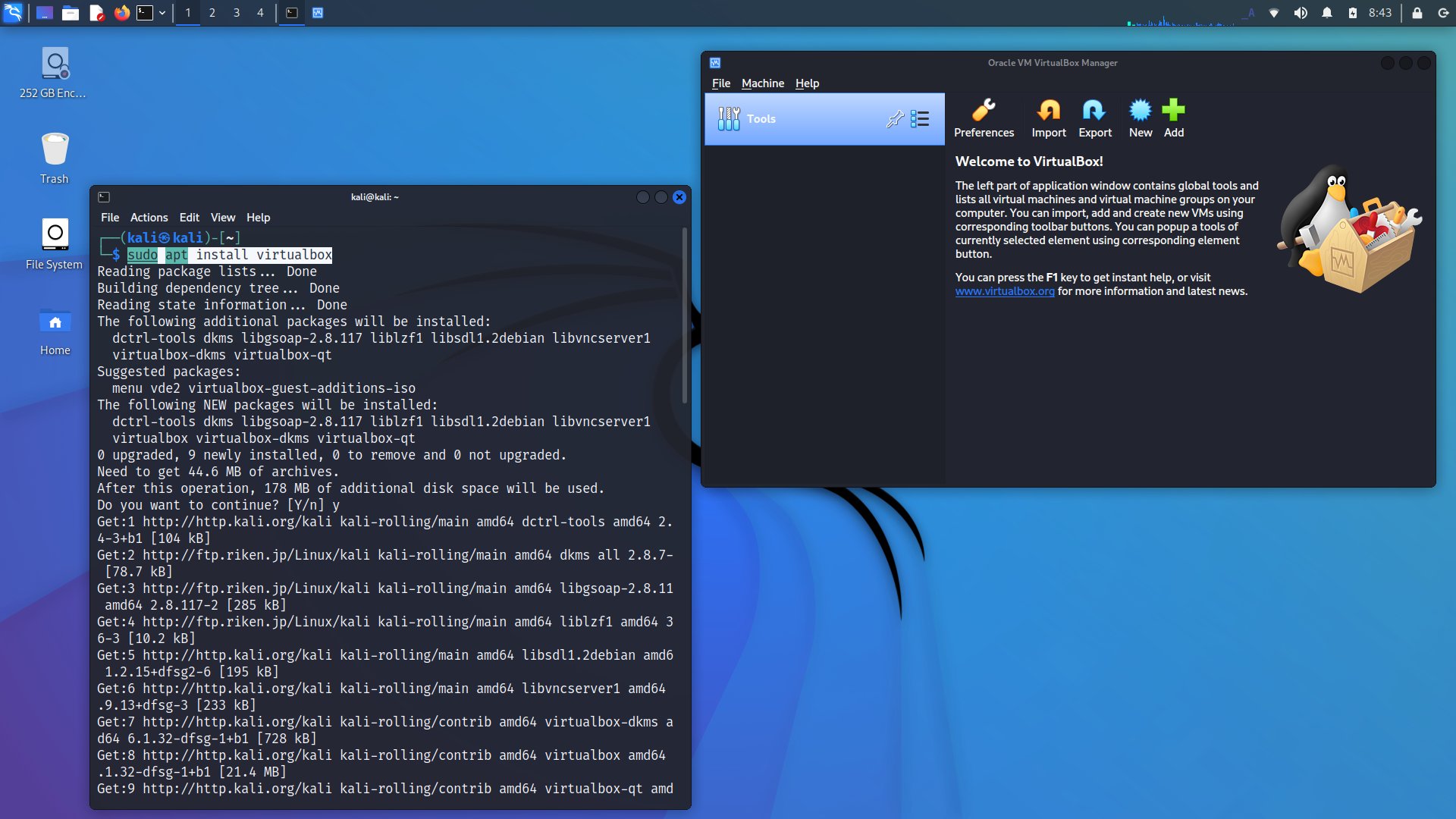

常に最初のステップは、ターゲットページからドメインアドレス全体をコピーして。

bashスクリプトのtxtファイルに貼り付けることで。

詳細については、https://github.com/zer0da/subEnumを確認して。

bashが仕事をしている間、いつものように会社を調査し始めて。

彼らの仕事は何か、彼らが使用しているテクノロジーなど。

bashが仕事を終えた後、すべてのサブドメインが見つかり。

新しいtxtファイルに書き込まれたので。

その後、到達可能なサブドメインを解析するために、Pythonスクリプトを開始して。

詳細については、https://github.com/zer0da/SubCheckerから確認して。

次に、サブドメインをチェックして、異常なものを検出し始めて。

あるページで、そのページにはSSOログインが必要であることがわかったものの。

その前に、1ミリ秒の間その背後にある下記のページを見ることができて。

それはウェブサイトの論理的な問題だったと思うので。

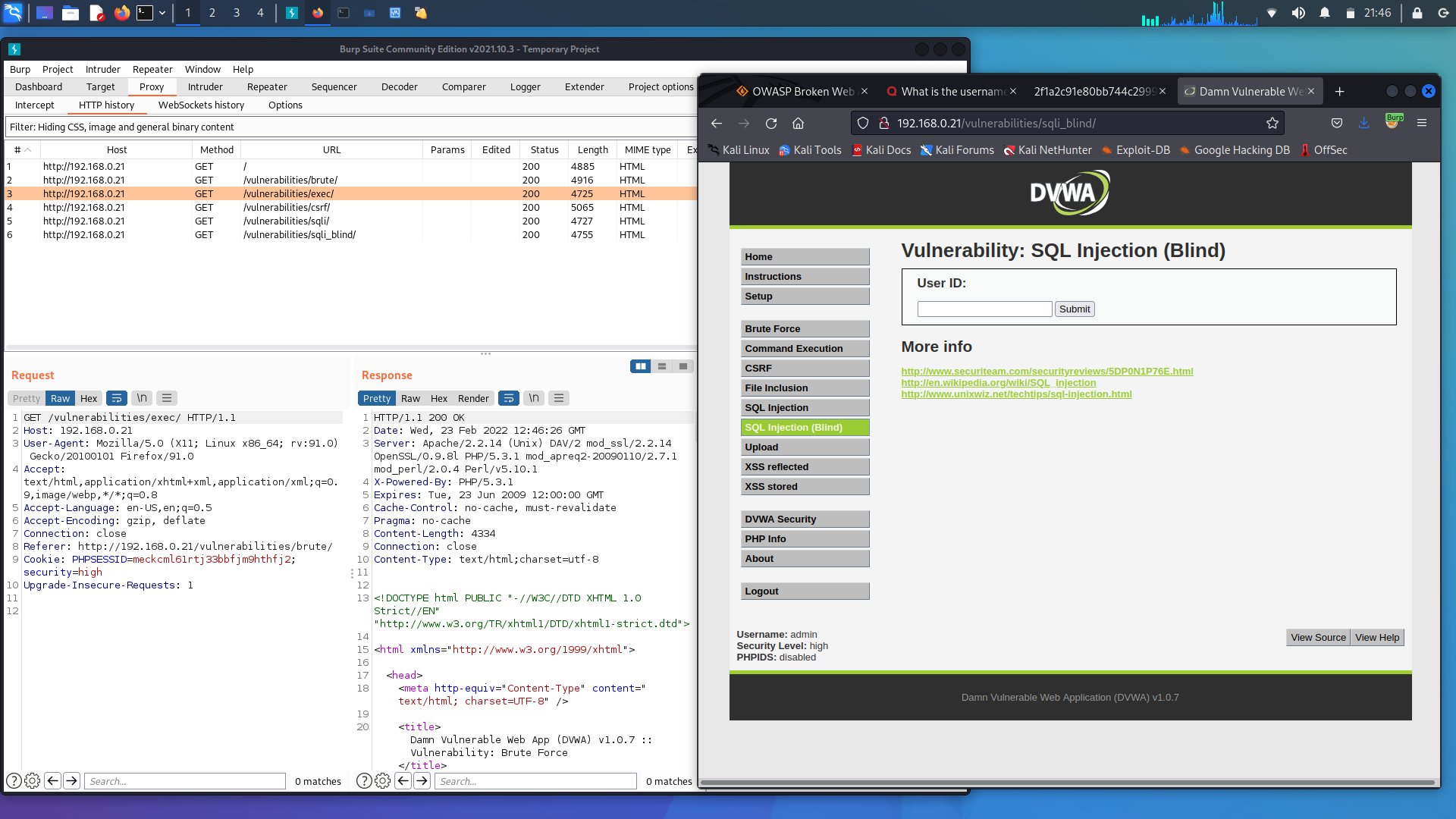

Burpプロキシから調べ始めて。

まず、GETからPOST、TRACEなどのメソッドを変更して。

しかし、それはうまくいかなかったので。

Webサイトの別のパスを開き、200OKと到達可能を返す応答をコピーして。

SSOログインページの応答を傍受して。

その後、コピーした応答をこの応答に貼り付けて転送すると。

このページにアクセスできたので、バグが見つかって。

Best regards, (^^ゞ