Hello there, ('ω')ノ

ドキュメントを使用したサーバー側のテンプレートインジェクションを。

このラボは、サーバサイドのテンプレートインジェクションに対して脆弱で。

ラボを解決するには、テンプレートエンジンを特定して。

ドキュメントを使用して任意のコードを実行する方法を見つけて。

まずは、ログインして。

編集画面で、動作確認を。

計算式も実行されるようで。

適当なオブジェクトだと。

Internal Server Errorのみで、テンプレートがわからず。

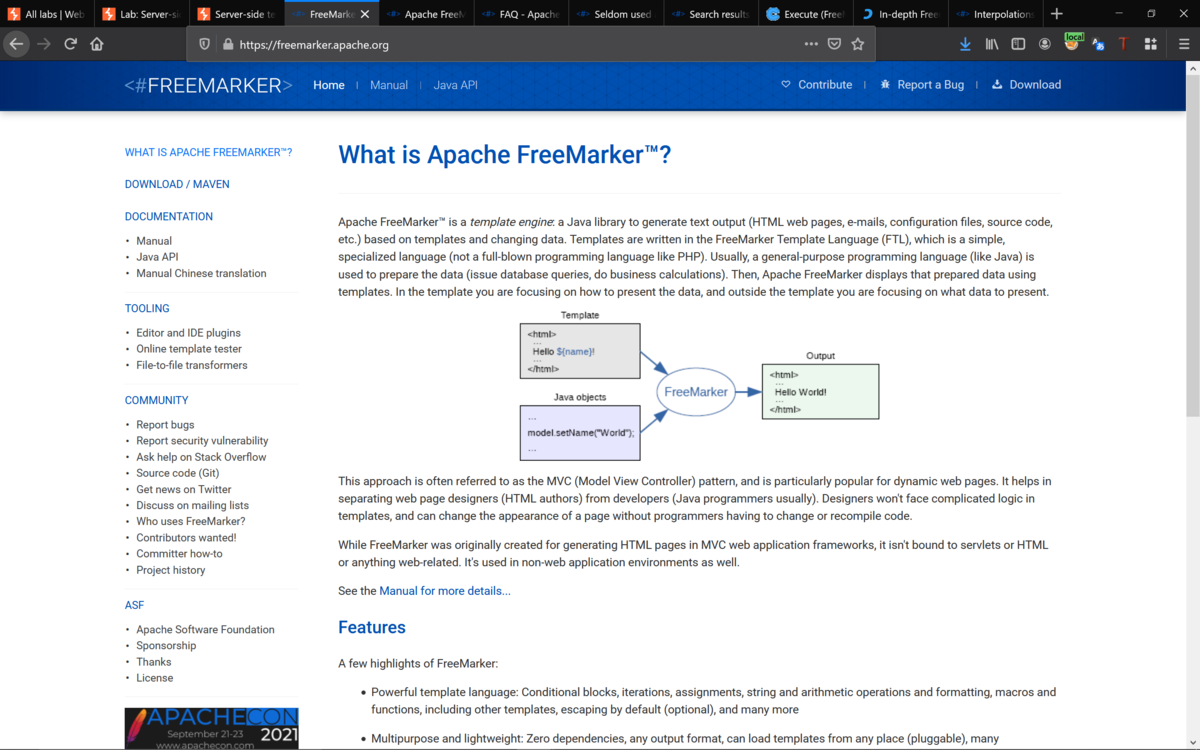

とりあえず、Freemarkerテンプレートエンジンが使用されていることで。

下記のサイトで脆弱性に関連するものを調査することに。

https://freemarker.apache.org/

https://freemarker.apache.org/docs/index.html

https://freemarker.apache.org/docs/app_faq.html#faq_template_uploading_security

APIについて書かれていて。

また、下記のサイトにはExecute Classについて書かれていて。

どうやら任意のシェルコマンドを実行できるようで。

https://tool.oschina.net/uploads/apidocs/freemarker/freemarker/template/utility/Execute.html

下記のサイトには、ペイロードも紹介されていて。

https://ackcent.com/in-depth-freemarker-template-injection/

下記のペイロードを挿入して動作確認を。

<#assign ex="freemarker.template.utility.Execute"?new()> ${ex("id")}

下記のペイロードを挿入して削除するとクリアできた。

<#assign ex="freemarker.template.utility.Execute"?new()> ${ex("rm /home/carlos/morale.txt")}

Best regards, (^^ゞ