Hello there, ('ω')ノ

ここ最近、Pentester Labの問題をやっていると。

問題自体、なにがやりたいのがよく理解できず。

さらに憂鬱になって、ストレスが溜まる一方で。

以前からやりたかったMITRE ATT&CKを。

これは。戦術テクニックとグループ、攻撃マトリックスを理解するもので。

下記のページが、MITRE ATT&CKエンタープライズマトリックス戦術で。

https://attack.mitre.org/matrices/enterprise/

サブテクニックの表示もできて。

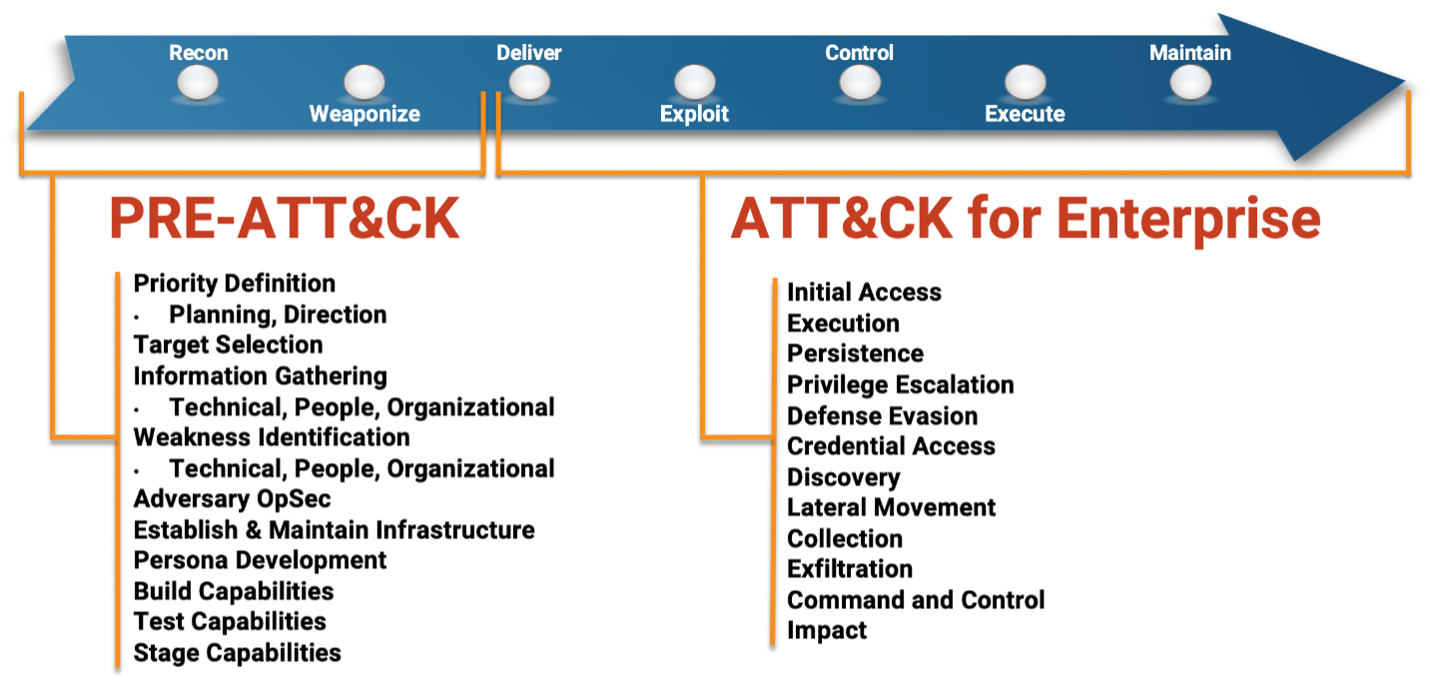

下記は、サイバーキルチェーンで。

MITRE ATT&CK for Enterpriseと呼ばれるものは、12個あって。

ここにリストされているものをすべて使用する必要はなくて。

MITRE ATT&CK for Enterpriseには、250を超える手法があって。

これを掘り下げていくには、下記のメニューから。

たとえば、Impactのリンクからさらに詳細に。

これは、組織への結果または影響、敵が達成したいと望んでいることを示していて。

また、各テクニックには一意の番号が付けられていて。

T1568をクリックすると。

T1568の手順や緩和策、検出について書かれていて。

他には、T1208のようにKerberosとしても知られているものもあって。

Kerberosのリンクから下記の詳細ページに遷移して。

手順例の一つのIDをクリックすると。

グループの詳細ページに遷移して。

ATT&CK Navigator Layersをクリックすると。

Webベースのマトリックス形式にまとめてあるページが表示されて。

MITREが追加したサブテクニックは。

目標を達成するために使用される敵対的な行動のより具体的な説明で。

戦術のテクニックや手順と呼ばれるものだったり。

TTP(戦術/技術/手順)と呼ばれるものよりも低いレベルで行動を説明していて。

下記は、グループのメニューで。

APT28は、ロシアのグループで。

APT28のページには、戦術が一覧にまとめてあって。

また、Elderwoodはオーロラ作戦として知られる2009年に。

Googleの侵入に関与した中国のサイバースパイ活動の疑いあるグループで。

ATT&CK Navigator Layersをクリックすると。

情報をWebベースのマトリックス形式にまとめてあって。

戦術テクニックと詳細を掘り下げることができて。

また、エンタープライズ以外にモバイルのマトリックスもあって。

Best regards, (^^ゞ