Hello there, ('ω')ノ

最初の反映された XSS の話を。

脆弱性:

記事:

https://medium.com/@ahmedelbolaqy/the-story-of-my-first-reflected-xss-c24fbfef2dc6

今回は、bugcrowd の VDP にある反射型 XSS 脆弱性について話しますが、

会社のポリシーにより、example.comとして。

以下は、xss のテストに使用したツールですが、このバグでは、

Rxss がホームページの検索ボックスにあり、ドメインのパラメータを

収集する必要がなかったため、すべてを使用せず。

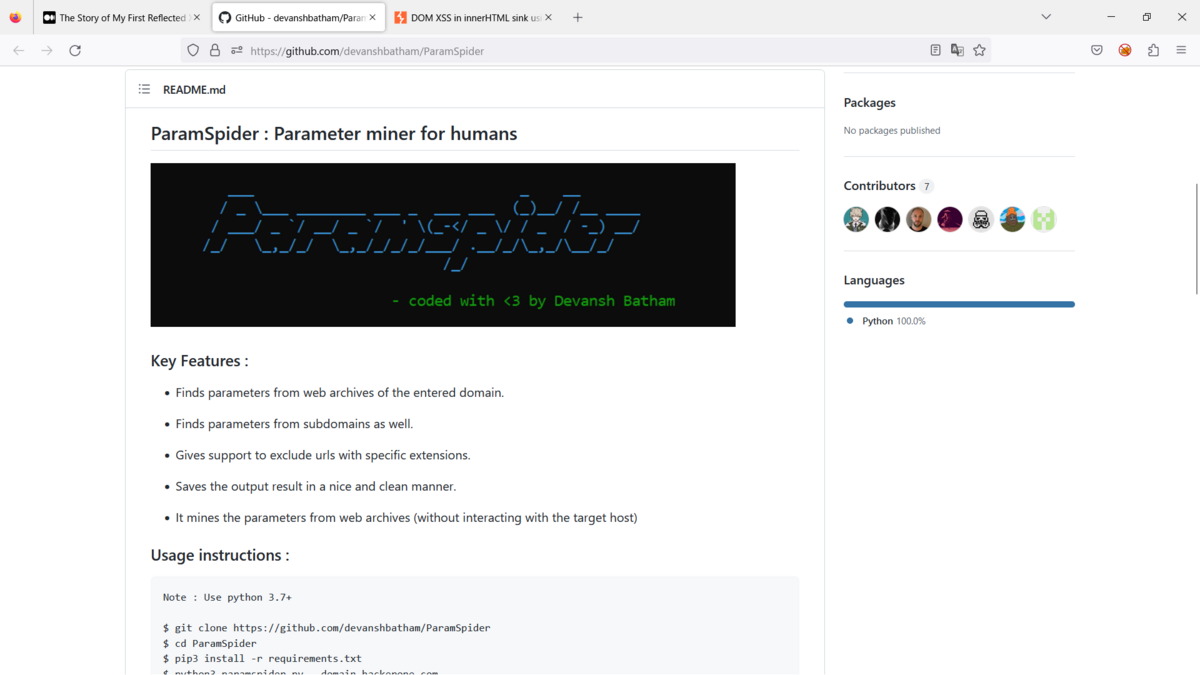

Paramspider:- https://github.com/devanshbatham/ParamSpider

Gxss:- https://github.com/KathanP19/Gxss

kxss:- https://github.com/Emoe/kxss

xsstrike:- https://github.com/s0md3v/XSStrike

まず、検索ボックスにランダムな文字列を入力して、何が起こるかを確認して。

https://subdomain.example.com/search?q=test

すると、単語がページに反映されていることがわかり。

以下のコマンドで、Gxss を使用してこのステップを自動化できて。

echo "https://subdomain.example.com/search?q=test" | Gxss

これは、q パラメータの値がページに反映されることを示していて。

エクスプロイトに適したペイロードを知りたい次のステップに移り。

このステップには 2 つのプロセスが含まれ。

まず、フィルタリングされていないパラメータを見つけ、

次にそのパラメータに最適なペイロードを見つけて。

通常、以下に示すように、kxss と XSStrike を使用してこのプロセス全体を自動化し。

echo "https://www.kayenta.bie.edu/sys/search?q=test" | kxss

結果はこのようなもので。

kxss の使い方

次に、以下のコマンドで xsstrike に移動し。

python3 xsstrike.py -d https://www.example.com/search?q=test

結果はそのようなもので。

xsstrike の使用

最終的なペイロードは次のようになり。

https://www.exapmle.com/search?q=%3Chtml%0aonmouseOver%0a=%0a(prompt)``//

ブラウザでテストしたところ、正常に動作し、プロンプト ボックスが表示されて。

Best regards, (^^ゞ