Hello there, ('ω')ノ

バグ報奨金プログラムで 200 ドルを獲得した方法を。

脆弱性:

情報開示

記事:

https://medium.com/@idan_malihi/how-i-earned-200-in-bug-bounty-program-6d7225a7ff1a

今回は、ターゲットを「testsite」と呼ぶことに。

HackerOne プラットフォームには多くのテスターがいるので。

「古い」ウェブサイトの脆弱性を見つけることができず。

最初のテスターの 1人になるための正しいアプローチは。

バグ報奨金プログラムに参加した最新の Web サイトをテストすることではないかと。

ターゲットのサイト名は https://www.testsite.com で。

そこにあるすべての機能とすべてのオプションをチェックしたところ。

会社のウェブサイトのメインには何も見つからず。

ターゲットに関連するすべてのサブドメインを見つけるのに役立ついくつかの。

サブドメイン ファインダー スクリプト (SubList3r など) を実行して。

多くの調査の後、「derech.testsite.com」というターゲットを見つけて。

この ウェブサイトは少し古いので、適切な脆弱性を見つけることができるかもと。

このウェブサイトの機能を確認していたところ、会社の求人に応募フォームに入力し。

自分の写真をアップロードする必要があって。

写真をアップロードするために到着するまでに個人情報を入力して。

RCE またはその他の脆弱性に対する php スクリプトを。

アップロードしようとしましたが、脆弱性を見つけることができず。

しかし、試していない脆弱性が他にもあるのではないかと考えて。

ここでパス トラバーサルの脆弱性を試してみることに。

この脆弱性については、次の場所で読むことができて。

https://www.acunetix.com/blog/articles/path-traversal/

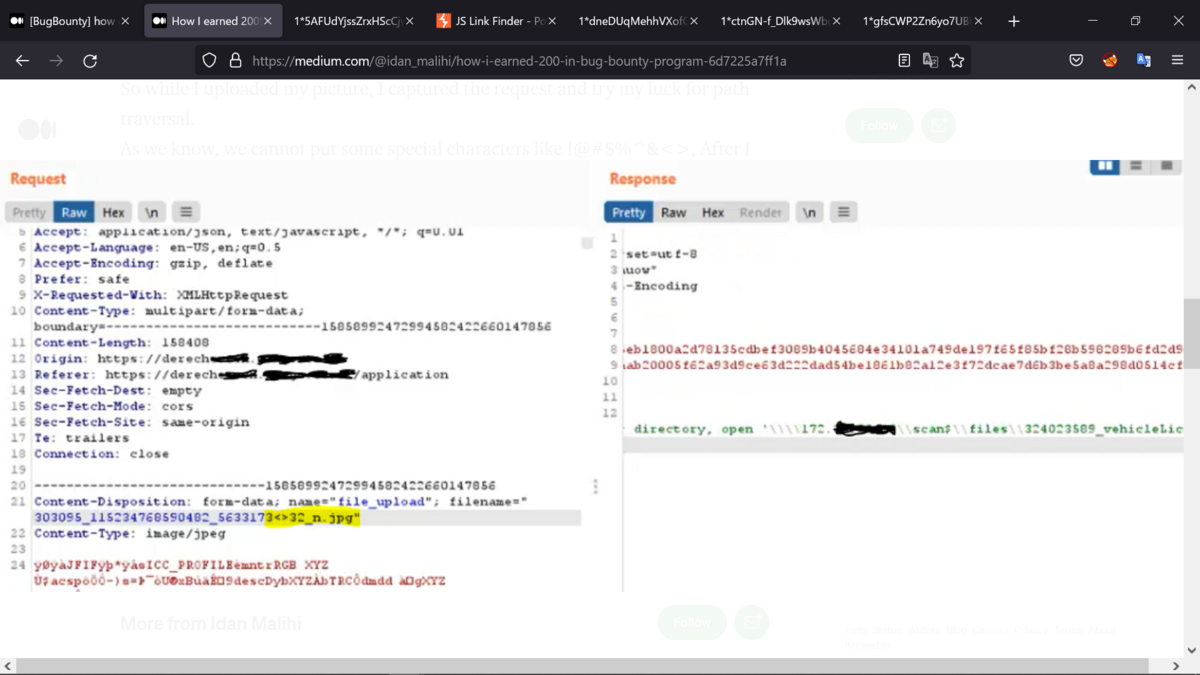

そのため、写真をアップロードしている間にリクエストをキャプチャし。

パス トラバーサルのためすことに。

ご存知のように、!@#$%^&<> のような特殊文字を入れることはできず。

これを行った後、IP smb サーバのメッセージでエラーが発生して。

Best regards, (^^ゞ