Hello there, (^^ゞ

はじめてのバグバウンティで反映されたXSSを。

脆弱性:

反映されたXSS

記事:

https://infosecwriteups.com/my-first-reflected-xss-bug-bounty-google-dork-xxx-92ac1180e0d0

リフレクトXSSとは、攻撃者が外部Webサイトのコンテンツに。

コード(通常はHTMLまたはJavaScript)を挿入できるようにする。

Webアプリケーションの脆弱性で。

被害者がWebサイトで感染したページを表示すると。

挿入されたコードが被害者のブラウザで実行されて。

その結果、攻撃者はブラウザの同一生成元ポリシーをバイパスし。

被害者から個人情報を盗むことができて。

Google Dorkingは基本的に、高度な検索クエリを使用して。

Webサイトで簡単に入手できない情報を見つける検索で。

これらは、特定の脆弱性を見つけるためにGoogle検索に入力する検索文字列で。

Google Dorkingは、実際には非常に単純で。

必要な情報を与えることができるDorkについてのいくつかの基本を知るだけで。

intitle:"index of"

intext:"Index of /" +.htaccess

filetype:log

site:medium.com

ここでそれらの詳細を見つけることができて。

https://github.com/Proviesec/google-dorks

また、Googleハッキングデータベースには。

CVEの脆弱性や兆候を見つけることができる多くのグーグルドークが含まれていて。

https://www.exploit-db.com/google-hacking-database

バグを見つけた方法:

このdorkでグーグルで検索して。

site:redacted.com inurl:quiz inurl:&

それからグーグル検索でたった2つの結果を見つけて。

最初の結果をより深く調べて。

次のステップ:

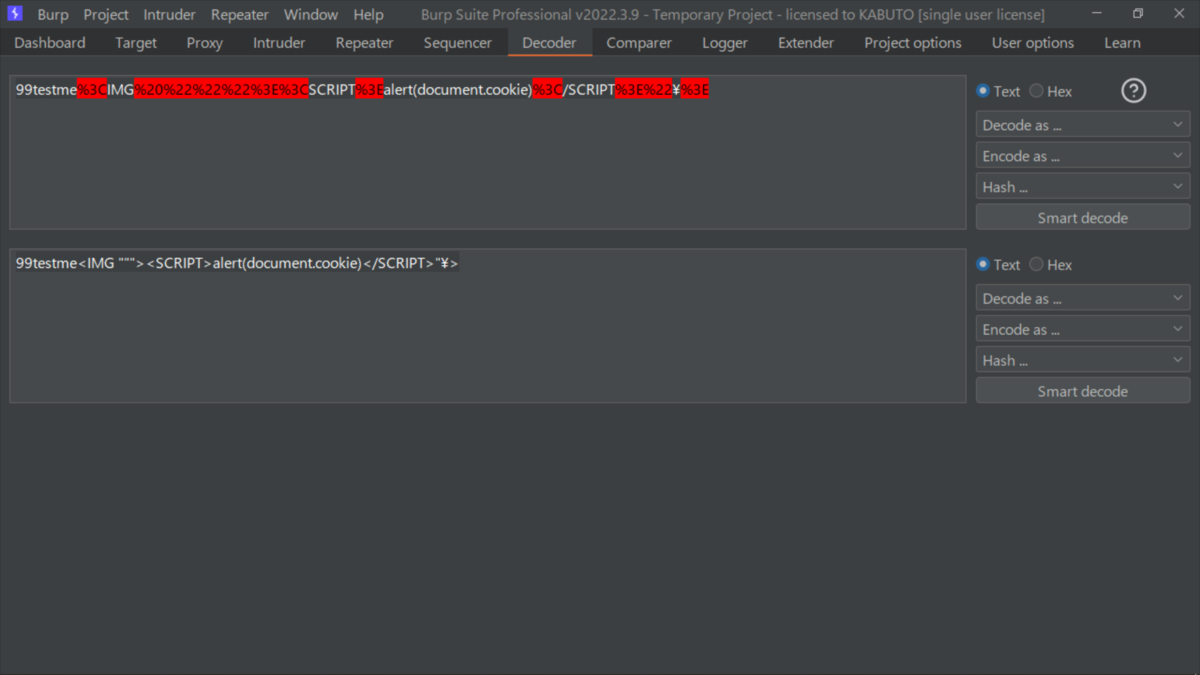

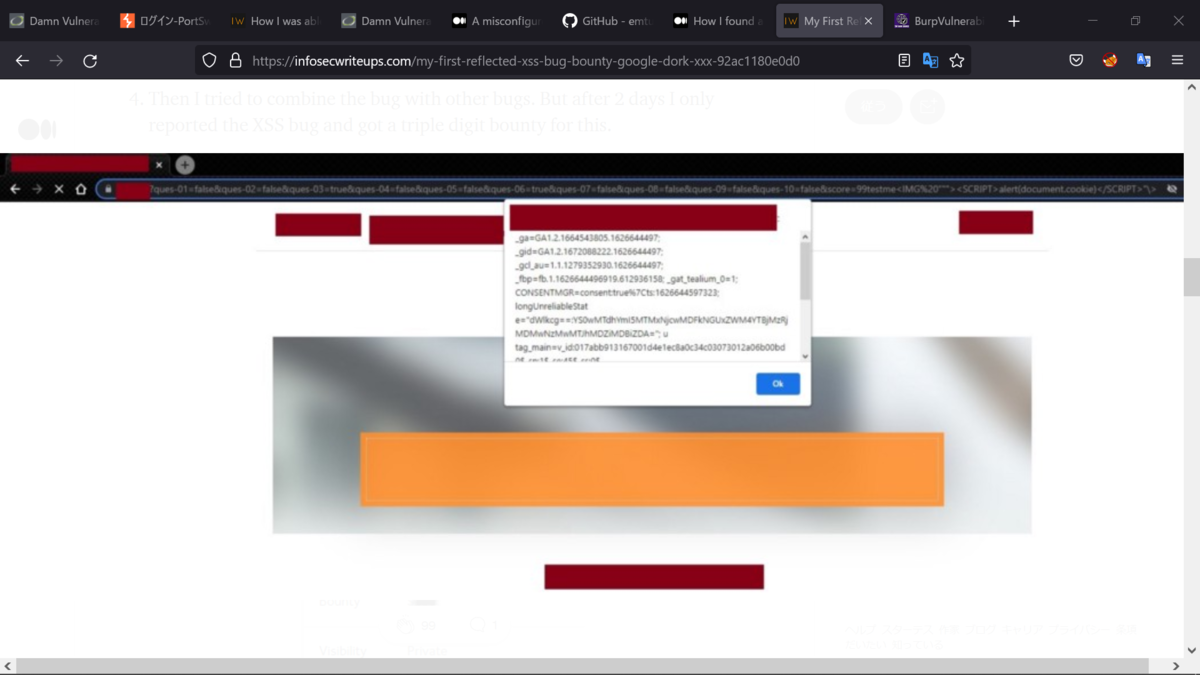

scoreパラメータを下記に変更すると。

99testme%3CIMG%20%22%22%22%3E%3CSCRIPT%3Ealert(document.cookie)%3C/SCRIPT%3E%22\%3E

document.cookieの値が表示されたアラートボックスが表示されて。

Best regards, (^^ゞ