Hello there, ('ω')ノ

Armitageを起動する前にPostgreSQLとMetasploitを起動して。

Armitageを起動して。

インストールされていなかったので、インストールすることに。

以前は、Kali Linuxのメニューにあったような。

インストールするとメニューからも起動できて。

起動するとパラメータは、デフォルトのままでよくて。

これは、ArmitageをMetasploit Frameworkに接続するためで。

攻撃したいホストの追加は、メニューバーのHosts ⇨ Hosts addで。

攻撃が成功する確率は、主にスキャンと列挙だといわれており。

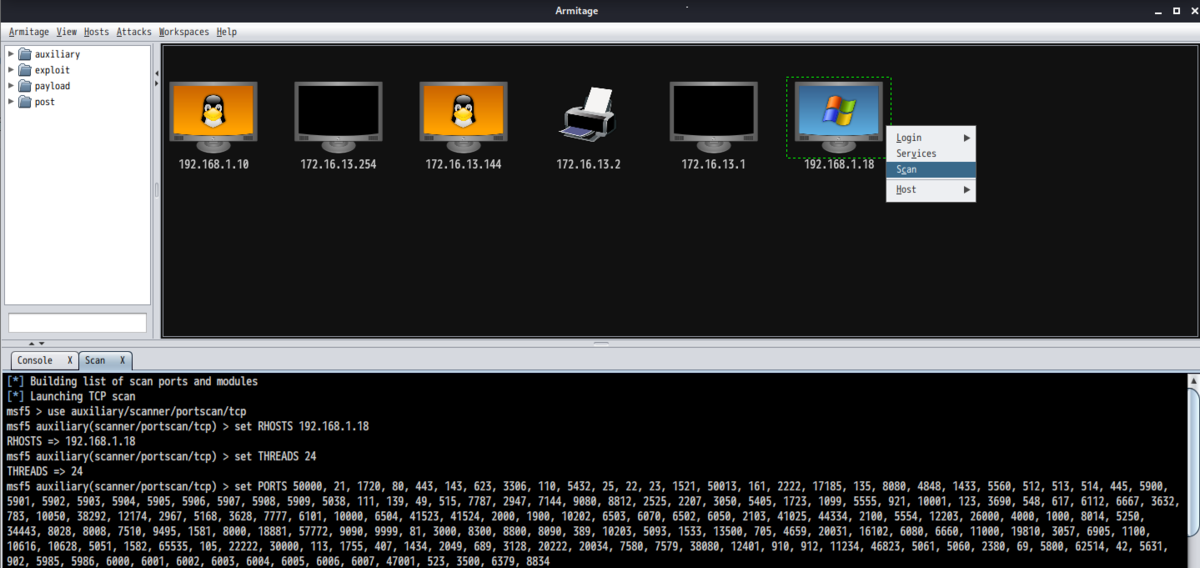

ターゲットホストを右クリックしてScanを選択するとポートスキャンを実行して。

Armitageコンソールの下部ペインに開いているすべてのポートが一覧表示されて。

ArmitageはNMAPとも統合されているので、NMAPスキャンも実行できて。

メニューバーのHosts ⇨ Nmap Scan ⇨ Quick Scan(OS detect)を実行して。

ターゲットのIPアドレスを指定するとOSのアイコンが表示されて。

ポートスキャンの結果が得られたら、適切な攻撃の発見と起動に進むことができて。

Best regards, (^^ゞ