Hello there, ('ω')ノ

Shodan.io(RCE)で1分でP1を見つけるを。

脆弱性:

RCE

記事:

https://medium.com/@sw33tlie/finding-a-p1-in-one-minute-with-shodan-io-rce-735e08123f52

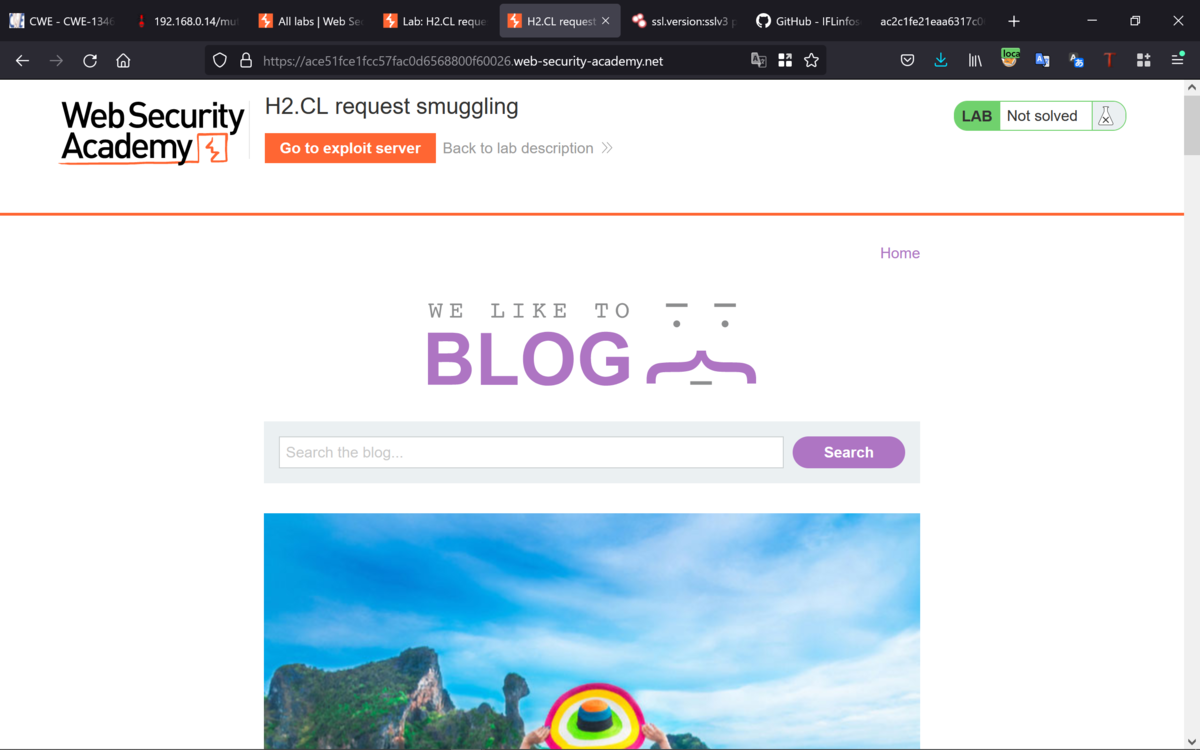

ターゲットにしていた脆弱性報奨金プログラムを持っている会社が。

所有するShodanでランダムサーバを探していると。

スコープ内にある2つのJenkinsインスタンスに出くわして。

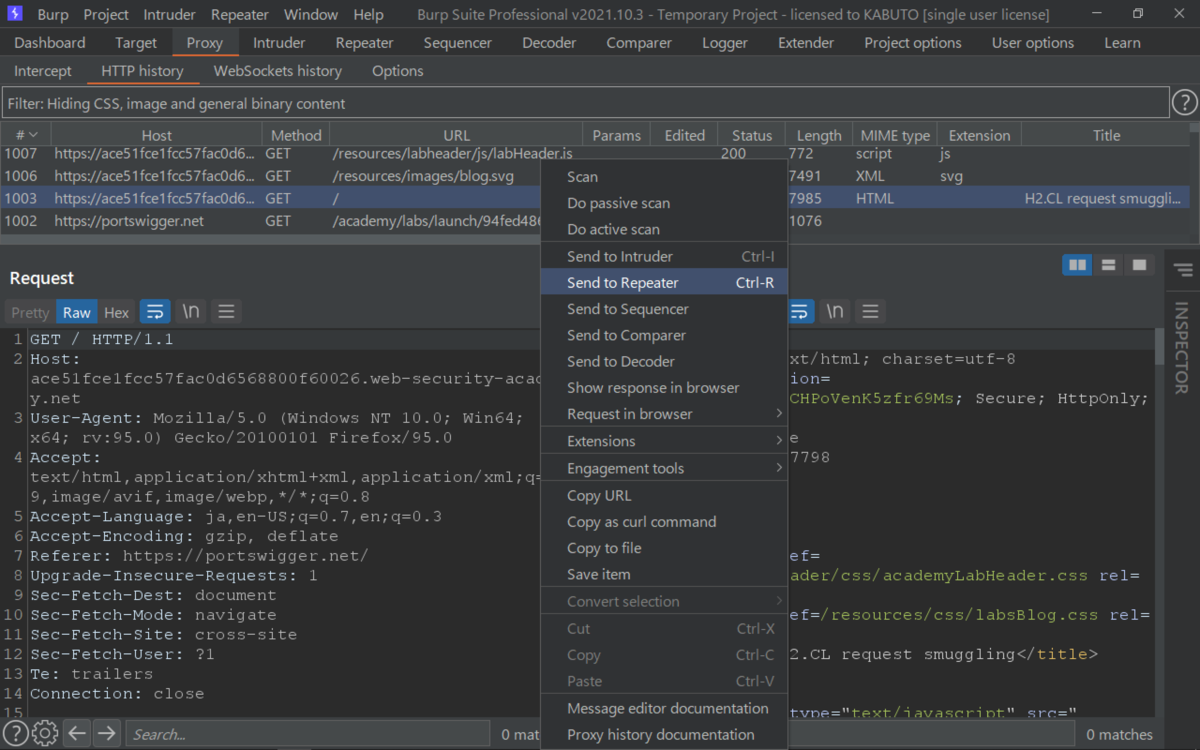

そのうちの一つのインスタンスははるかに興味深いもので。

ログイン画面に新しいアカウントを作成するためのリンクがあって。

サインアップすると問題なく動作して。

ログイン後、ユーザ名、ビルド履歴など、すべてを見ることができて。

次にJenkinsには、サーバ上でコマンドを実行する簡単な方法があるので。

試してみることに。

そのために、jenkins-subdomain.redacted.com/scriptにアクセスすると。

コマンドを記述して実行できるコンソールがあって。

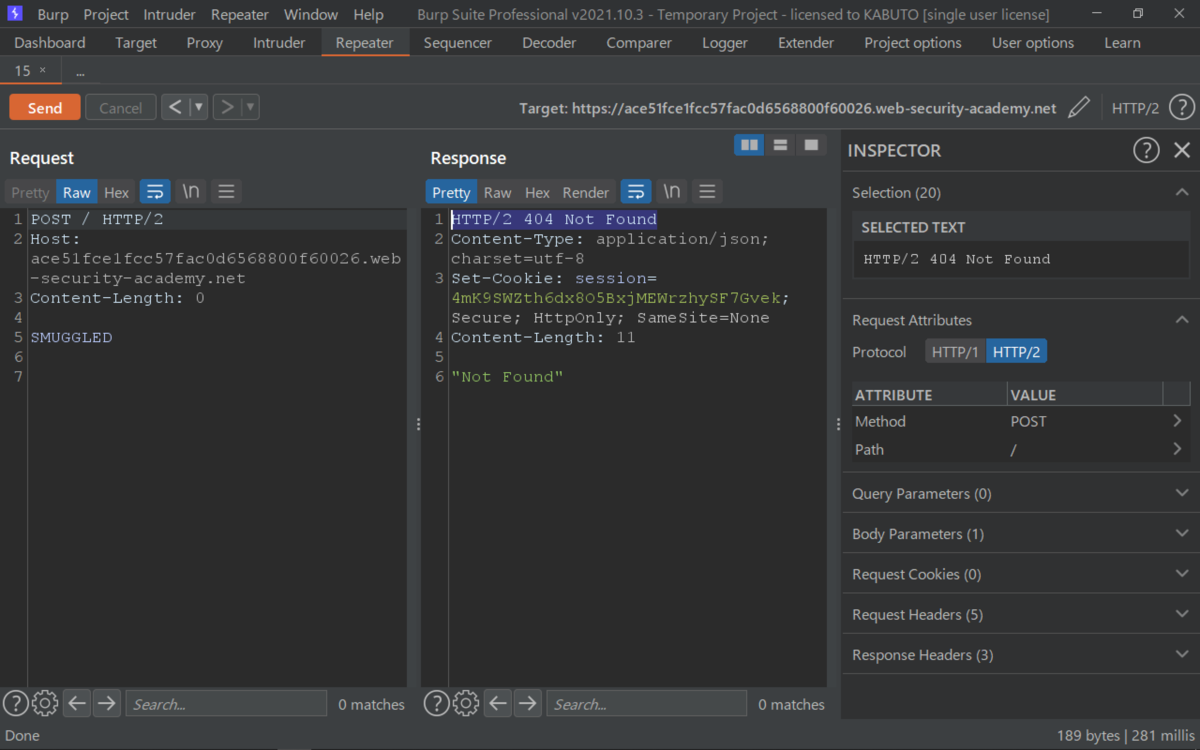

上の図では、lsコマンド(“ls /”.execute().text)の出力を確認できて。

これは、サーバのルートディレクトリ内のフォルダを出力として返すのでRCEで。

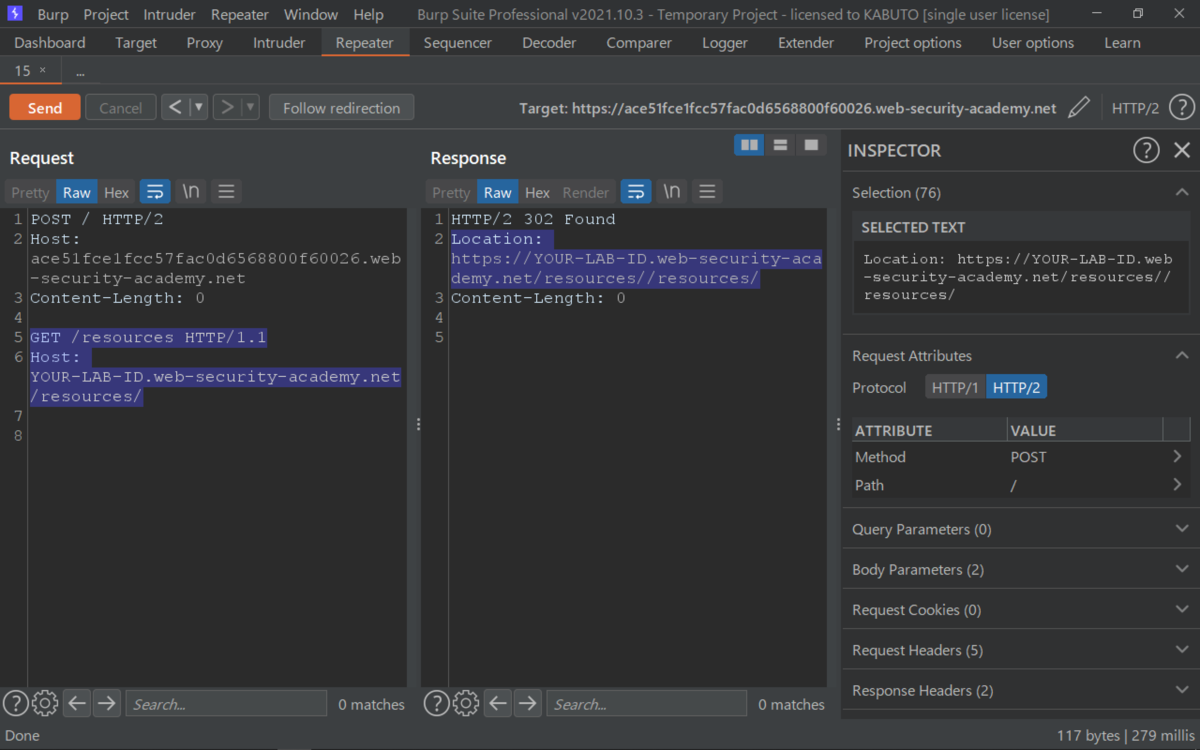

学んだ教訓:

バグバウンティプログラムを実行している会社が。

Jenkinsインスタンスをこのように誤って構成する可能性が。

あるのではないかと疑問に思われるかもしれませんが。

この場合、Jenkinsをインストールした開発者は。

非標準のポートで実行するだけでインターネット全体から。

隠すことができると考えていたように推測できて。

残念なことに、Shodanのような検索エンジンは。

このような隠すことによるセキュリティは機能せず。

Best regards, (^^ゞ