Hello there, ('ω')ノ

看板を変えるだけで、どうやってウェブサイトの構成から感謝を得られるかを。

脆弱性:

情報開示

ソースコード開示

記事:

脆弱なWebサイトは、例として次のとおりで。

https://example.com/index.html/

Webサイトにアクセスし、Burp Suiteで傍受して「スパイダリング」機能を。

使用すると。

下記のようにウェブページが読み込まれているのを発見して。

この文字(/記号)は、区切り文字として知られていて。

https://example.com/hello.txt~/

そこで、「拡張子を記号に置き換える」ことに。

「hello.txt~」を「hello~.txt」に置き換えたものの何も起こらず。

さらに、「hello.txt」を「hello~」に変更しても何も起こらず。

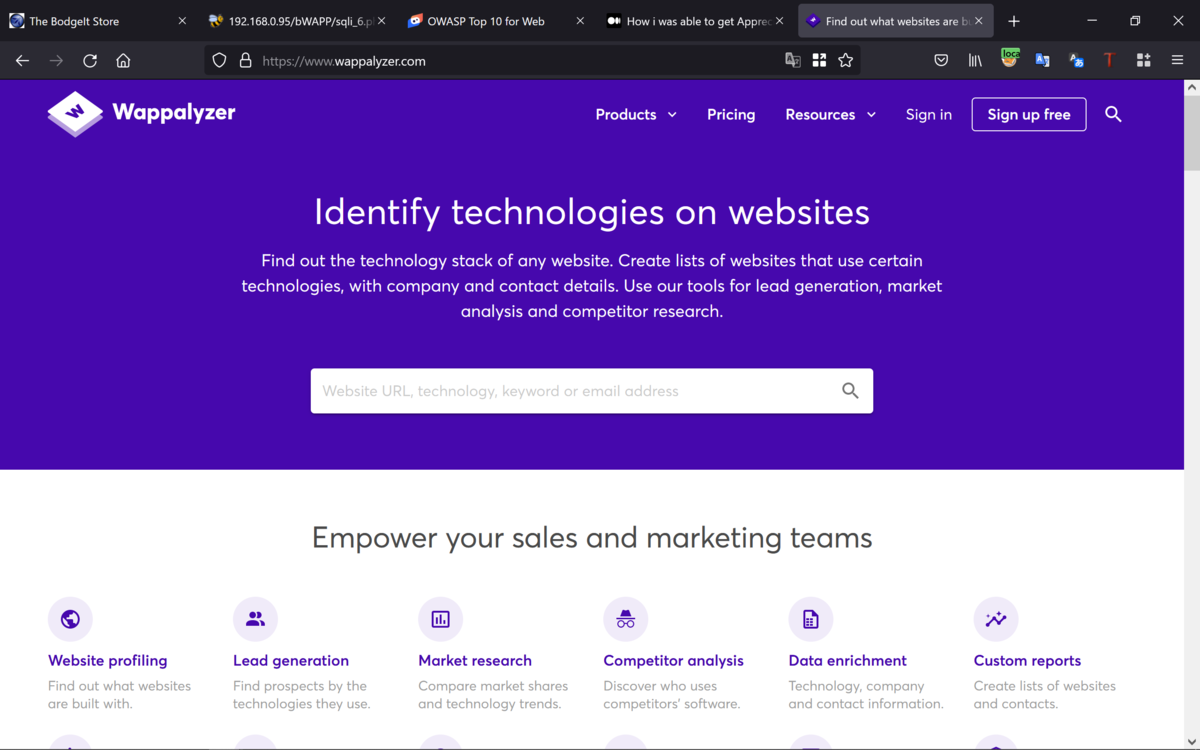

次に、Webサイトを閉じる前に、「Wappalyzer」を使用して。

Webサイトで使用されているテクノロジーを確認することに。

調べてみると、「https://example.com/index.html」が。

ページソースコードの「https://example.com/index.html~/」として。

読み込まれていることがわったので、これはソースコードの開示で。

index.htmlを削除して「index~」だけで、Enterキーを押して。

Webサイトのソースコード開示を入手して。

SQLクエリが後ろで機能していることを知ることができたので。

それは完全な「機密情報開示」で。

ヒント:

特別な記号(~, !, @, #, $, %など)は。

ページのソースコードで受け入れられる場合にのみ使用して。

受け入れられない場合は、時間の無駄になるので。

Best regards, (^^ゞ