Hello there, ('ω')ノ

管理者によって削除されたアカウントへのアクセスを取り戻すことができた方法を。

脆弱性:

論理の欠陥

承認の欠陥

記事:

今回は、管理者によって削除されたアカウントにアクセスできたことについて。

Bugcrowdのプライベートプログラムで、example.comと仮定することに。

このアプリケーションには多くの機能があって。

ユーザを招待するオプションがあり、エンドポイントは下記のとおりで。

example.com/dashboard/setup/user-accounts

だから、下記の自分のメールアドレスに招待状を送信すると。

rajesh_ranjan+invite1@bugcrowdninja.com

下記の応答を受け取って。

201 created

次にメールの受信トレイに移動して招待を受け入れて。

ユーザ名とパスワードを作成してから下記にアクセスして資格情報を入力すると。

example.com/dashboard/login

下記の要求と応答が生成されて。

上記の応答をコピーしたあとに、再度、管理ダッシュボードに移動して。

アプリケーションからユーザアクセスを削除して。

その後、下記へアクセスして同じ古いクレデンシャルでログインしようとすると。

ログインに失敗しましたというエラーが表示されて。

example.com/dashboard/login

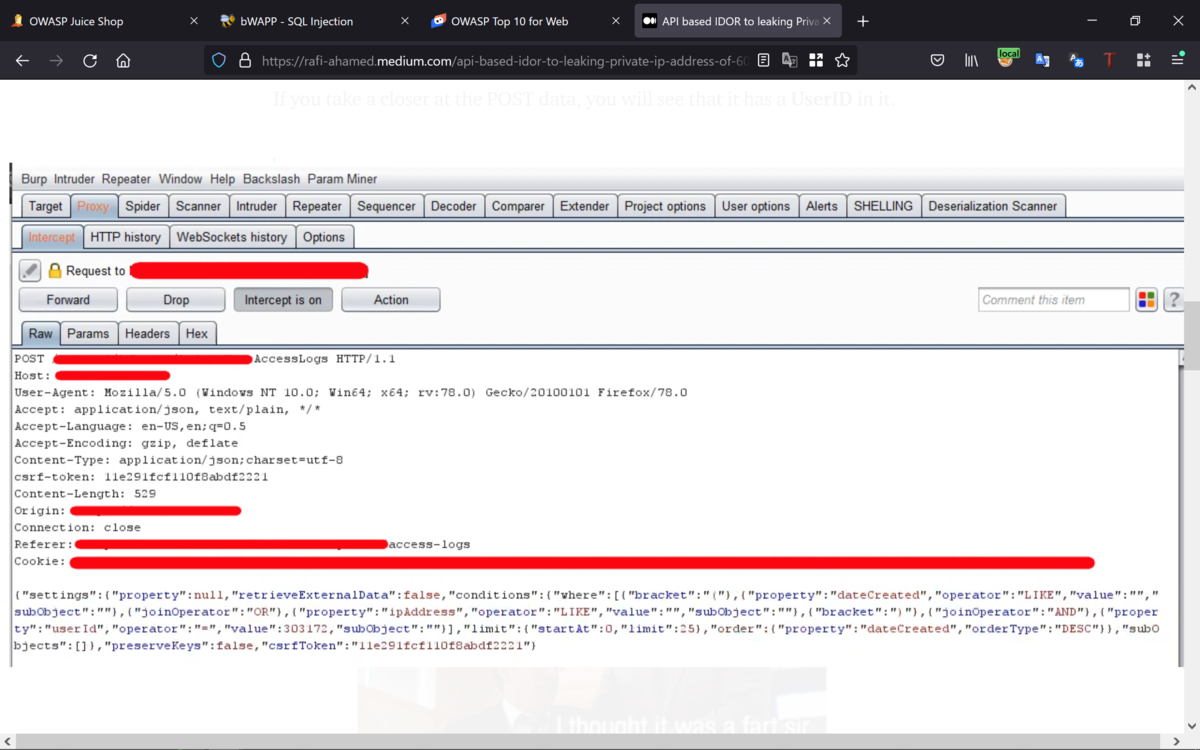

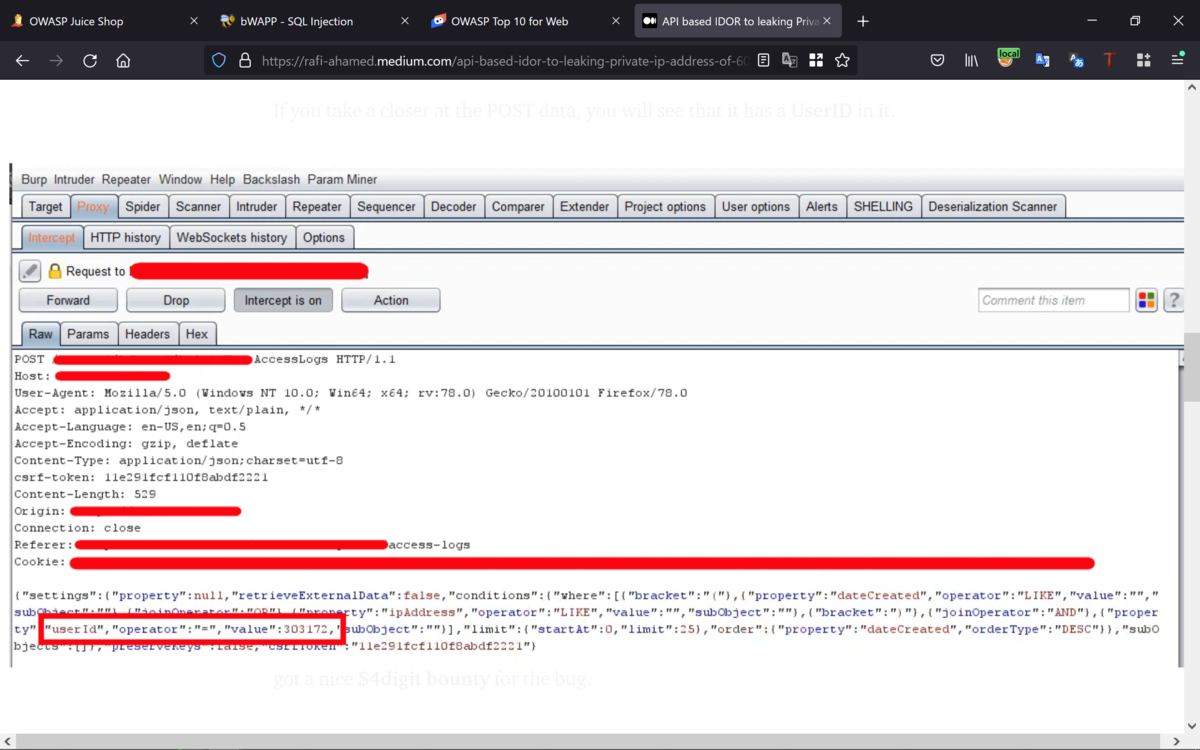

そこで、インターセプトをオンにして下記のメニューを。

Do intercepted ⇨ Response to this request

そして、下記の応答を。

下記の応答に変更して。

リクエストを転送すると、そのアカウントでログインできて。

再現する手順:

・管理者側

下記にアクセスし、ユーザの電子メールを入力して招待状を送信して。

example.com/dashboard/setup/user-accounts

・ユーザ側

受信トレイを確認し招待リンクを開いて、アカウントのパスワードを設定して。

設定した資格情報を使用して下記にログインして。

example.com/dashboard

応答をコピーして、メモ帳に保存して。

・管理者側

管理者側で、その招待されたユーザを削除して。

・ユーザ側

クレデンシャルを使用して再度ログインしようとするとログイン失敗するので。

応答を傍受し、以前の応答(有効な応答)に変更すると正常にログインできて。

Best regards, (^^ゞ