Hello there, ('ω')ノ

IDOR が大規模なアカウント乗っ取りにつながるを。

脆弱性:

IDOR

アカウント乗っ取り

記事:

https://yaseenzubair.medium.com/idor-leads-to-mass-account-takeover-7548a03f5672

ほとんどの Web アプリケーションでは、特に認証に関して

設定ミスの問題が頻繁に発生していて。

プライベート プログラムをテストしているときに、user_id Cookie に気付き

Burp Suite と Chrome 拡張機能の EditThisCookie の両方を使用して

その値を変更して実験しようと考え。

これは 6 桁の数値だったからで。

残念ながら、他のユーザになりすます試みはうまくいかず。

次に、リクエスト内の Cookie を変更して、IDOR の脆弱性を検索しようとすると。

驚いたことに、この試みに成功して。

テスト シナリオ:

1.2 つのテスト アカウントを作成して。

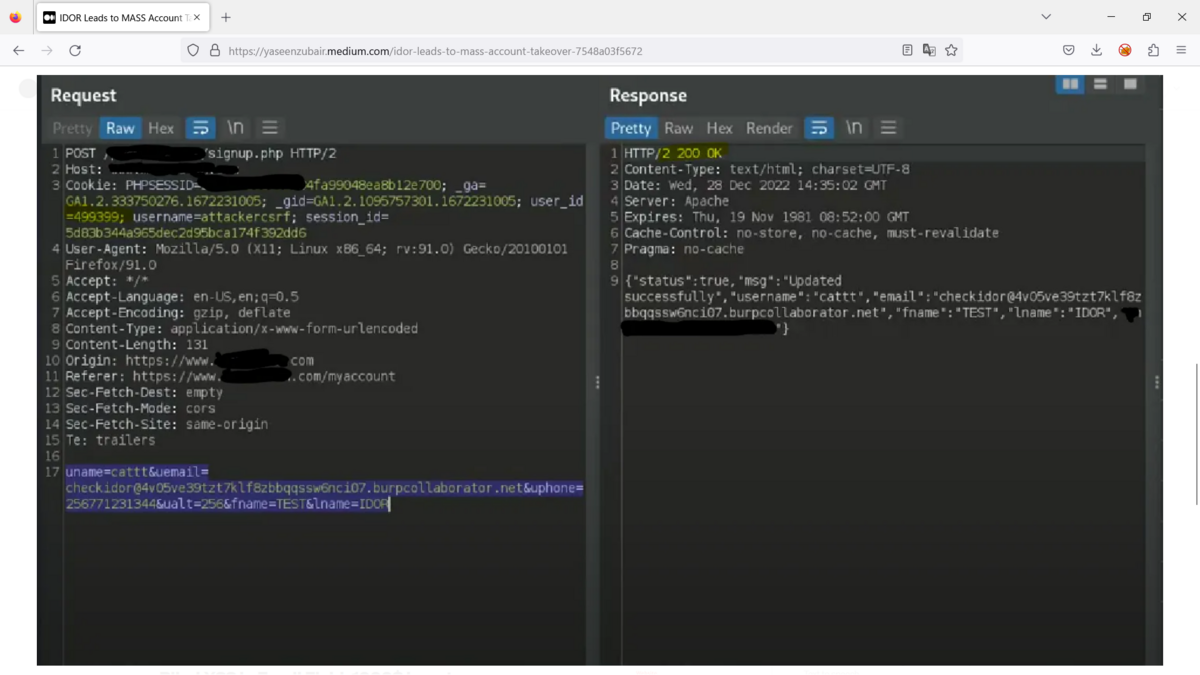

2.メールを変更するリクエストを開始してBurp Suiteでリクエストを傍受して。

3.2 番目のアカウントの Cookie の値と一致するように

user_id Cookie の値を変更し。

4.また、Eメールは新しく、サーバ上に存在しないものでなければならないので

一時的なEメールサーバとして、check@xx.burpcolab.netとして

Burp Collaboratorを使用して。

5.リクエストは成功して。

6.被害者のアカウントにアクセスするには、

自分のメール アドレス(check@xx.burpcolab.net など)にパスワードを

忘れた場合のリクエストを送信して。

7.そのパスワードを忘れたリンクを使用して、パスワードを変更し

被害者のアカウントを乗っ取って。

この攻撃の問題点は、被害者のユーザ ID を特定する方法がないため

攻撃者が侵害するアカウントを特定できないことで。

そのため、攻撃者は、サーバ上のすべてのユーザの電子メールを

Cookie の値をブルート フォースして変更することにより

大量のアカウント ロックアウトを引き起こすことができて。

Best regards, (^^ゞ