Hello there, ('ω')ノ

Web キャッシュ中毒 $$$? 価値がある?を。

脆弱性:

Web キャッシュ ポイズニング

XSS

記事:

https://yaseenzubair.medium.com/web-cache-poisoning-worth-it-e7c6d88797b1

今回は、見落としがちであまり注目されていないバグについて読者を。

ガイドしようと思いますが、それだけの価値があることは間違いなく。

プライベートなバグ報奨金プログラムを実施している Web サイトを。

テストしていたところ、その Web サイトは安全で。既知のバグを取得できず。

突然、応答ヘッダに注意が向けられて。

脆弱性の特定:

Burp Suiteをオンにして URL をプロキシして Web サイトをナビゲートして。

Web サイトは非常に安全で、機能は非常に限られており、WAF の背後にもあり。

興味深いサブドメインもなく。

そこで、Burp Suiteに切り替えて、さまざまな種類のページの分析を開始し。

ヘッダに関する限り、ほとんど同じように見えるページをいくつか見つけて。

GET /redacted-page1 HTTP/1.1

Host: www.redacted.com

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Referer: https://www.redacted.com/

Cookie: _TO_AB_Testing=14

応答は次のように返され。

HTTP/1.1 200 OK

<Snip....

...Snip>>

X-Cache: Miss from cloudfront

/redacted-page2 への同様のリクエストでは、ほぼ同じレスポンスが得られ。

HTTP/1.1 200 OK

<snip ...

.... snip>

X-Cache: Hit from cloudfront

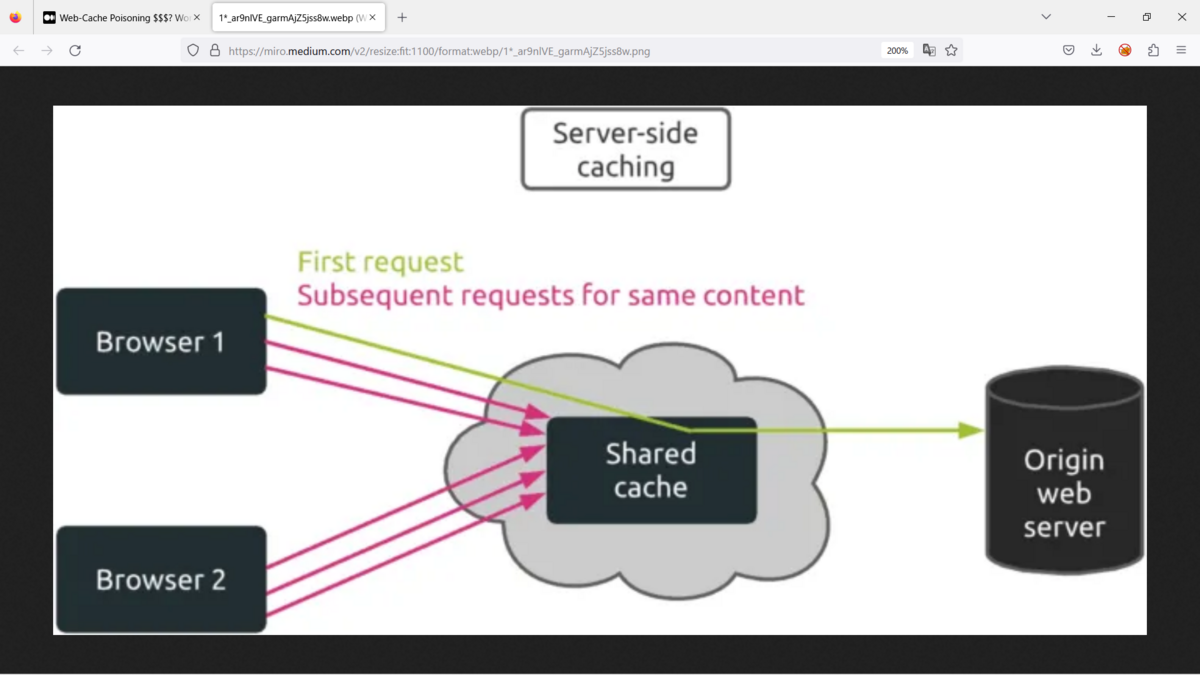

キャッシュ ヒットは、ページが CloudFront でキャッシュされたことを意味して。

そのため、他のユーザが /redacted-page2 をリクエストすると。

ユーザが同じキャッシュ サーバにヒットした場合、CloudFront の。

キャッシュ データを介してサービスが提供され。

同じキャッシュにヒットする可能性が最も高く。

また、これは本番用の Web サイトだったので。

Web サイトの可用性を損なうことはできなかったので、テスト中は注意が必要で。

そのため、/redacted-page2?dontpoisoneverycache=1 などのリクエストを送信して。

さまざまなパラメータをキャッシュして。

Hostヘッダを変更して、さまざまなヘッダーの送信を開始し。

大量のユーザをリダイレクトできたかどうかを確認しましたが。

サーバエラーが返されたので、追加してみると。

X-Forwarded-Host: evil.com

X-Host: evil.com

驚いたことに、次のように Web ページにリンクとして追加され。

<a href=”http://evil.com/redacted-page2" >

クリックすると、evil.com にリダイレクトされ。

すぐにネットワークを変更し、別のブラウザを介してその URL に移動すると。

キャッシュされたページが機能し、Evil.com にリダイレクトされて。

XSS設定ヘッダーにエスカレートしてみましたが。

これはフィルタリングされて。

javascript:alert(1)”> and evil.com”onmouseover=alert(1)>

Best regards, (^^ゞ